[Normaltic's CTF] Burp Suite Prac 1

2024. 5. 10. 01:13ㆍ정보보안 및 해킹/CTF

하나의 문제 당 하나의 풀이법만이 존재하지는 않을 수 있다는 것을 꼭 명심할 것.

여러 방면으로 생각할 수 있어야 한다.

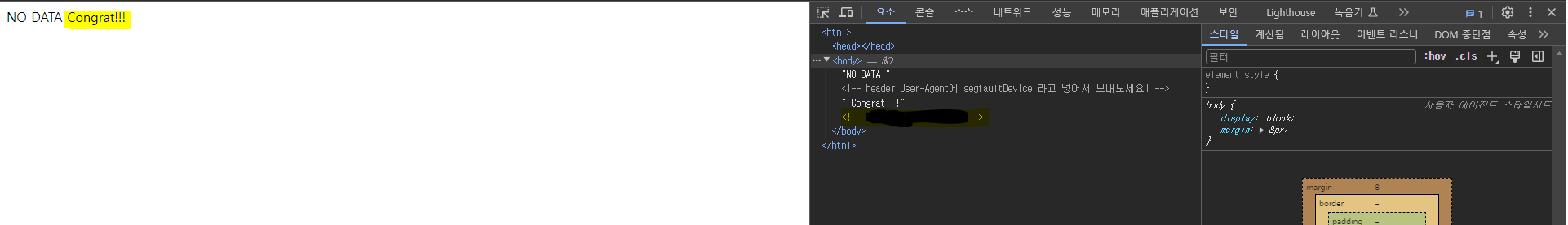

header User-Agent에 segfaultDevice라고 넣어서 보내보세요! 라고 한다.

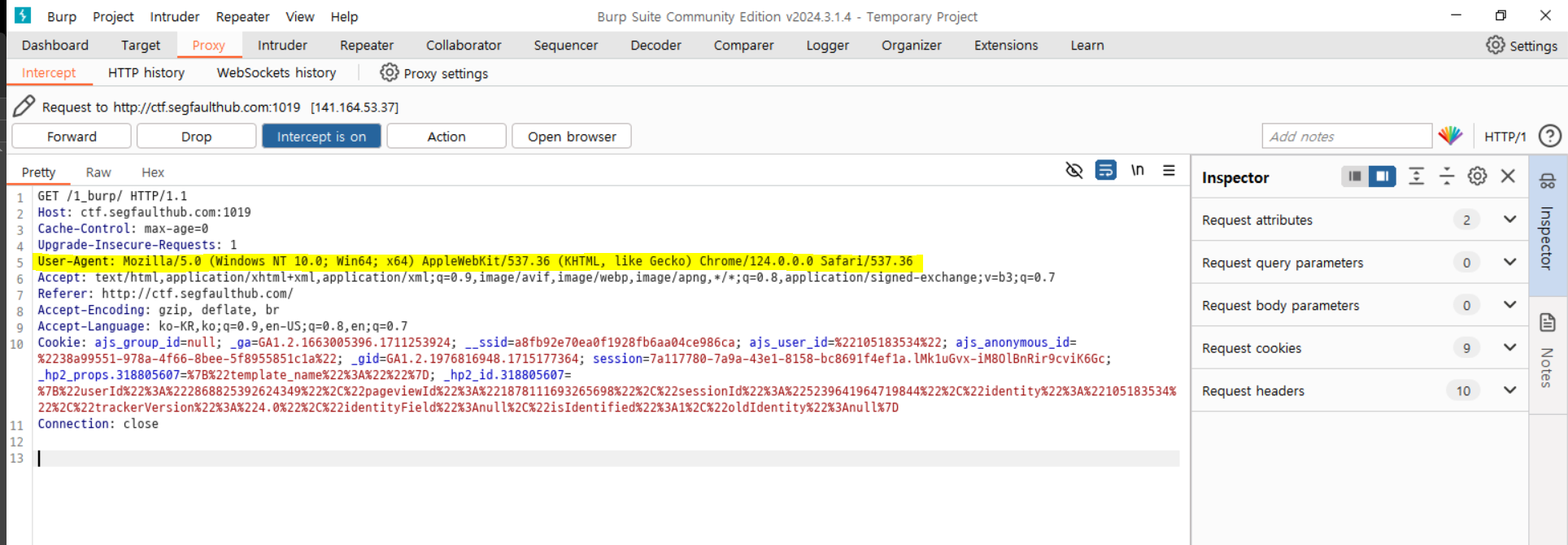

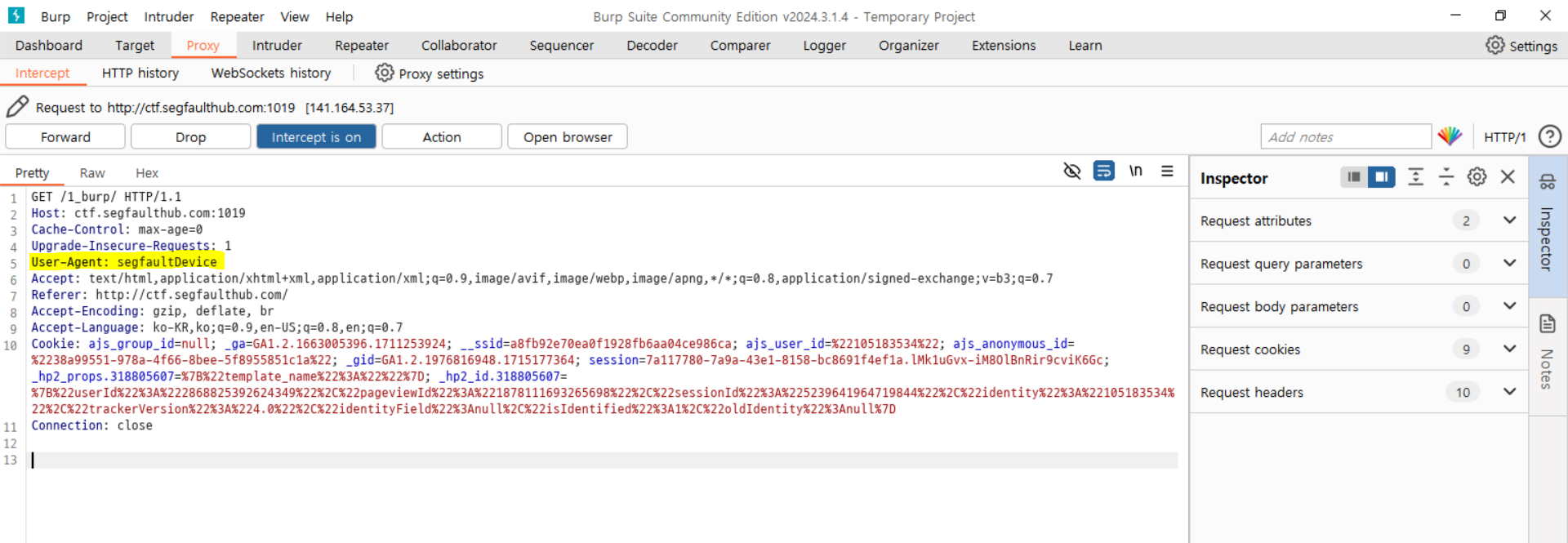

Intercept를 이용한 풀이법

Intercept : 클라이언트가 웹 서버에게 보내고 있는 패킷 / 데이터를 BurpSuite가 중간에서 잡고 길을 가로막아 확인을 함. 웹 서버로 보내기 위해서는 Forward를 클릭하여 하나씩 보내거나 Intercept is on을 Intercept is off로 변경시켜주면 막힌 길이 뚫리면서 풀린다. 물론 막으면서 수정한 코드는 수정 된 채로 웹 서버로 흘러가게 된다.

User-Agent가 잘 보인다. 해당 부분을 segfaultDevice로 변경하고, intercept를 풀어보자.

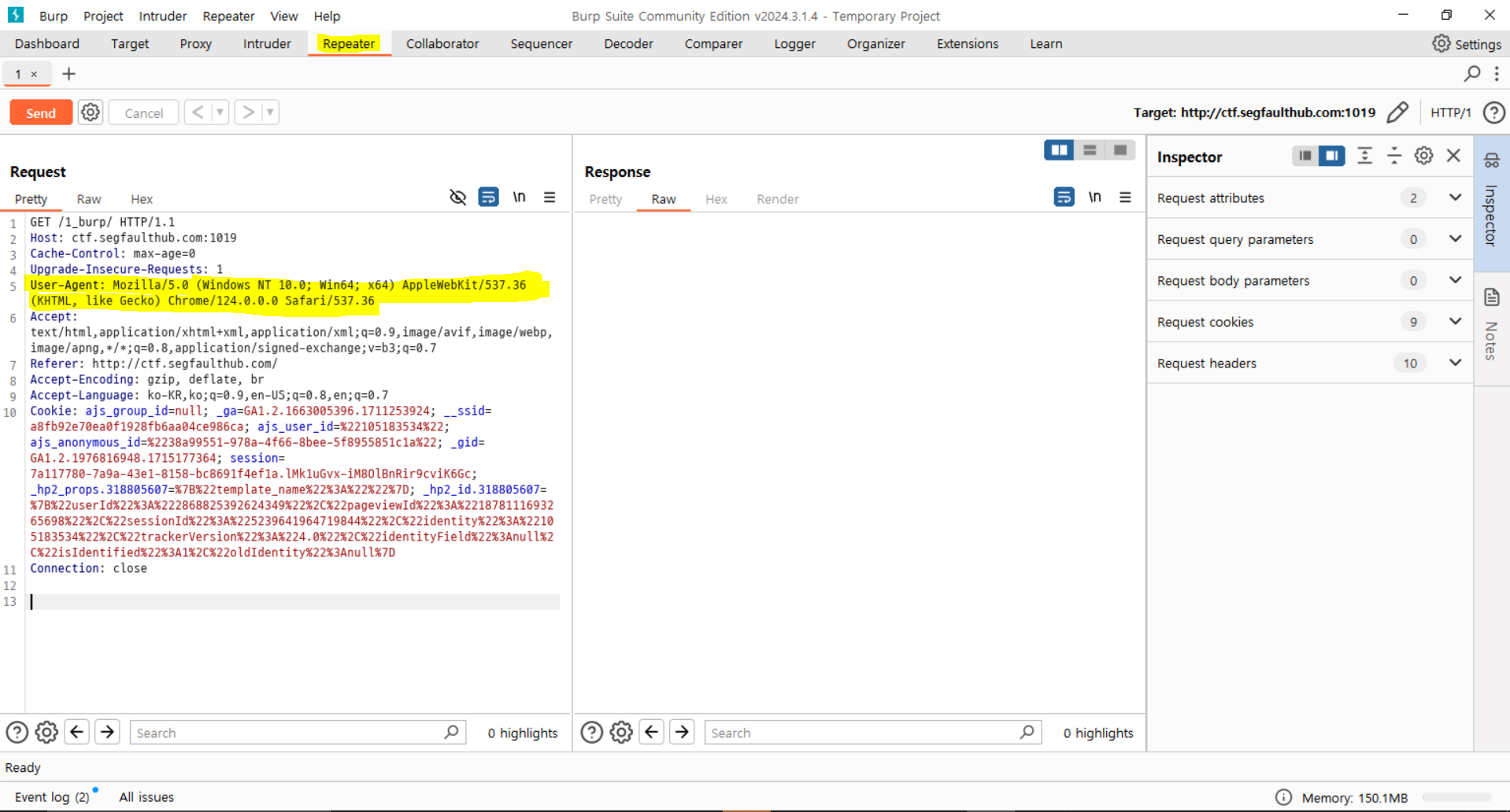

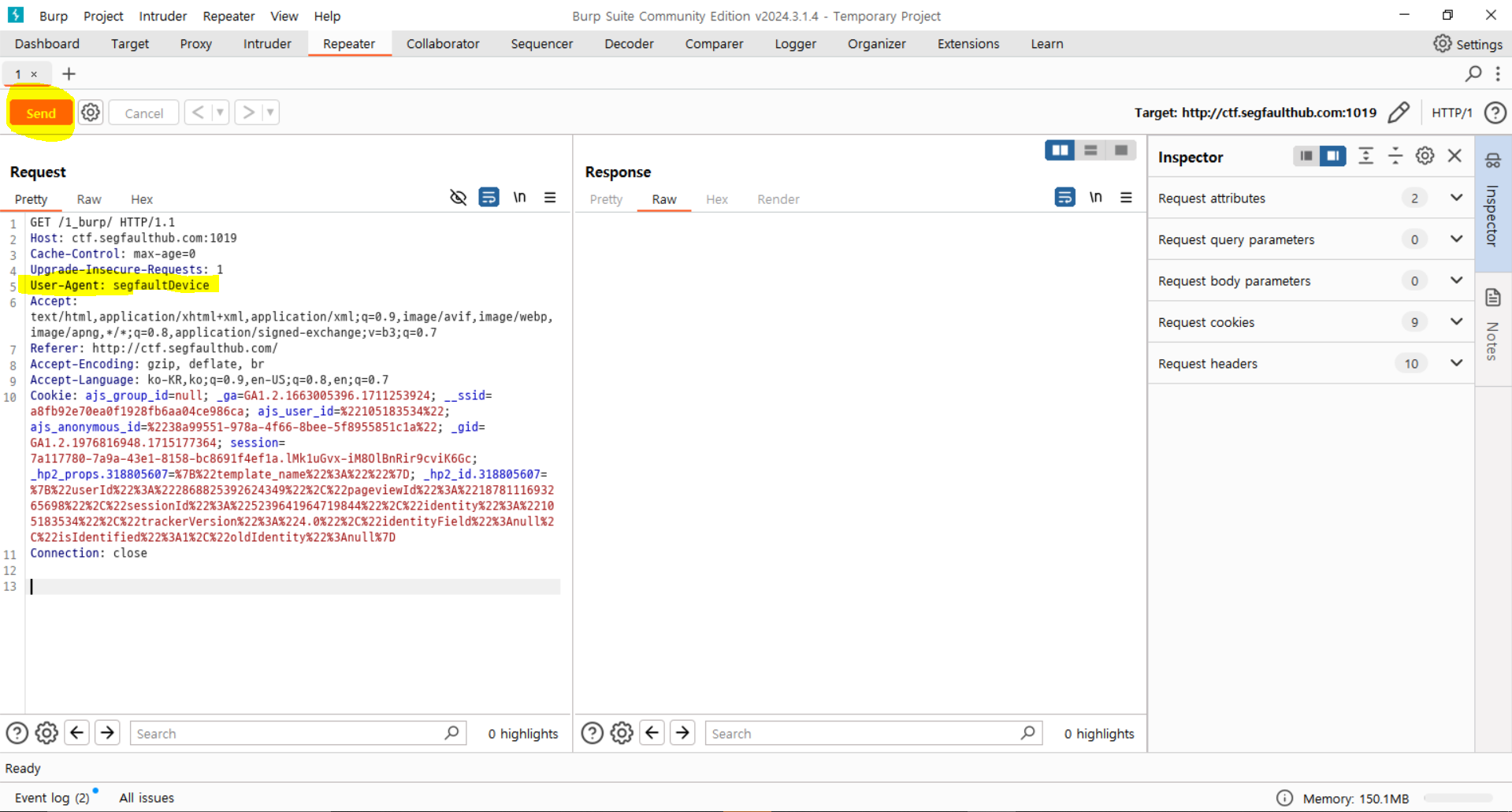

Repeater를 이용한 풀이법

Repeater : 특정 코드 혹은 특정 스크립트를 반복시키기 위한 것. Send를 클릭하여 Request하고 오른쪽 Response에서 응답을 확인할 수 있다.

아까 들어갔던 사이트의 History를 갖고있을 것이다. 해당 History는 HTTP History탭에서 볼 수 있다.

해당 History에서 아까 intercept 했던 것과 같은 문구를 확인할 수 있다.

해당 History를 Repeater로 보내기 위해 마우스 우클릭하여 보낸다.

Intercept처럼 User-Agent를 변경하고

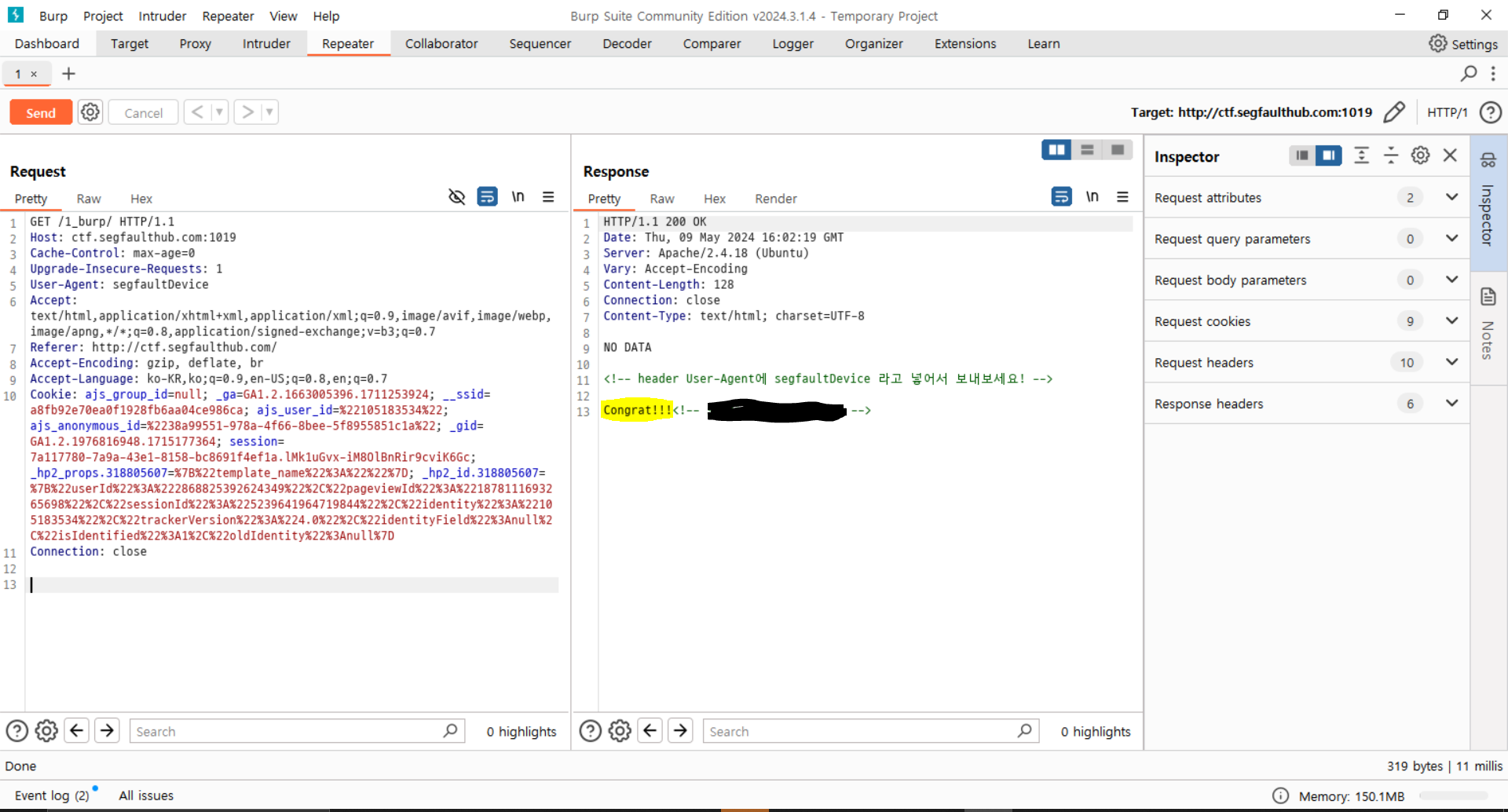

Send를 눌러 Request 한다.

그럼 짜잔 하고 Flag가 뜬다.

'정보보안 및 해킹 > CTF' 카테고리의 다른 글

| [Normaltic's CTF] PIN CODE Bypass (0) | 2024.05.22 |

|---|---|

| [Normaltic's CTF] Get Admin (0) | 2024.05.22 |

| [Normaltic's CTF] Burp Suite Prac 4 (0) | 2024.05.10 |

| [Normaltic's CTF] Burp Suite Prac 3 (0) | 2024.05.10 |

| [Normaltic's CTF] Burp Suite Prac 2 (0) | 2024.05.10 |